- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- [注意喚起] 2020年7月公開 AnyConnect利用時の ASA/FTD 脆弱性について [CSCvt03598] [CVE-2020-3452]

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2020-08-26 02:57 PM 2020-09-17 07:52 PM 更新

- はじめに

- CVE-2020-3452の概要

- CVE-2020-3452の影響をうける設定とバージョン

- よくある質問

- 当脆弱性の影響を受ける場合、バージョンアップ以外の回避策はありますか

- AnyConnectやクライアントレス SSL VPN接続用の設定が無効の場合も影響を受けますか

- AnyConnectソフトウェアは影響を受けますか

- FXOSソフトウェアは影響を受けますか

- FMCソフトウェアは影響を受けますか

- CVSSスコアが 7.5 と低めである理由をおしえてください

- エクスプロイトが成功すると、AnyConnectのユーザ名やパスワードも閲覧されますか

- 当脆弱性が悪用されると、ASAやFTDの設定も閲覧可能になりますか

- ASAバージョン 9.5以前を利用していますが、修正バージョンはリリースされますか

- 旧ASA5500シリーズを利用していますが、修正バージョンはリリースされますか

- より詳細なエクスプロイトの条件や影響を知ることはできますか

- 脆弱性のはじめて報告された時期を知ることができますか

- セキュリティアドバイザリの詳しい見方や購読方法を教えてください

- 参考情報

はじめに

本ドキュメントは、2020年7月22日に公開された ASA/FTDの以下脆弱性 CVE-2020-3452 の補足説明と注意喚起を目的としております。CVE-2020-3452の対となる シスコ不具合管理IDは CSCvt03598 です。シスコは本脆弱性の影響をうける全てのお客様に、できるだけ早くの修正済みバージョンへのアップグレードを推奨します。

CVE-2020-3452 セキュリティアドバイザリ (英語版)

Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Web Services Read-Only Path Traversal Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-ro-path-KJuQhB86

CVE-2020-3452 セキュリティアドバイザリ (日本語版)

Cisco 適応型セキュリティ アプライアンス ソフトウェアおよび Firepower Threat Defense ソフトウェアの Web サービスの読み取り専用パストラバーサルの脆弱性

https://www.cisco.com/c/ja_jp/support/docs/csa/2020/cisco-sa-asaftd-ro-path-KJuQhB86.html

以下はセキュリティアドバイザリ (日本語版) からの抜粋です。

注:シスコは、このアドバイザリに記載されている脆弱性のエクスプロイトコードが公開されていて入手可能であることと、エクスプロイトが実行可能であることを認識しています。シスコでは、影響を受ける製品をお持ちのお客様には、できるだけ早く修正済みリリースにアップグレードすることを推奨しています。

最新の正確な情報は英語版のセキュリティアドバイザリやバグサーチを参照するようにしてください。

CVE-2020-3452の概要

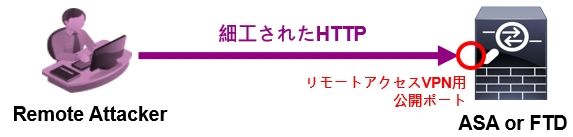

影響をうける ASAもしくはFTDのバージョンを利用時、かつ その ASAもしくはFTDで AnyConnectや クライアントレス SSL VPNの終端を利用している場合、公開されているリモートアクセスVPN用の公開ポートに、悪意あるリモート攻撃者が SSL/TLS接続し 細工された HTTPリクエストを送信することで、この脆弱性をエクスプロイトする可能性があります。エクスプロイトに認証は不要です。

エクスプロイトが成功した場合、WebVPN もしくは AnyConnect機能が利用する一部ファイルの情報を閲覧できるようになります。閲覧される可能性のある情報は、WebVPN 設定、ブックマーク、Web クッキー、 Web コンテンツの一部、HTTP URL などです。攻撃者は得られた情報を元に更なる攻撃を行う可能性があります。得られた情報を用いて、別のVPNユーザになりすまして、デバイスへの AnyConnect VPN や クライアントレス SSL VPNの セッションが確立される恐れがあります。

CVE-2020-3452の影響をうける設定とバージョン

AnyConnect もしくは クライアントレス SSL VPNを、ASAもしくは FTDで終端するための設定が有効の場合、当脆弱性の影響を受ける可能性が高いです。影響を受ける具体的な設定について詳しくはセキュリティアドバイザリの Affected Products 項を参照してください。

CVE-2020-3452の修正を含まないバージョンを利用時、当脆弱性の影響を受ける可能性があります。CVE-2020-3452の修正ASAソフトウェアバージョンは2020年4月から順次リリースされているため、2020年3月以前にリリースされたASAソフトウェアバージョンを利用時は 影響を受ける可能性が高いです。修正バージョンについて詳しくはセキュリティアドバイザリの Fixed Releases 項を参照してください。

影響を受ける設定を利用しており、かつ CVE-2020-3452の修正を含まないASA/FTDバージョンを利用している場合、当脆弱性の影響を受けます。

よくある質問

当脆弱性の影響を受ける場合、バージョンアップ以外の回避策はありますか

ありません。

AnyConnectやクライアントレス SSL VPN接続用の設定が無効の場合も影響を受けますか

いいえ、AnyConnectやクライアントレス SSL VPNの利用設定が一切無効の場合は、本脆弱性の影響を受けません。

AnyConnectソフトウェアは影響を受けますか

本脆弱性は、ASA もしくは FTDソフトウェアのコードの問題となるため、ASA もしくは FTD を修正を含むバージョンに バージョンアップすることで修正対応は完了します。そのため、AnyConnect ソフトウェア自体は影響を受けません。

FXOSソフトウェアは影響を受けますか

本脆弱性は、ASA もしくは FTDソフトウェアのコードの問題となるため、ASA もしくは FTD を修正を含むバージョンに バージョンアップすることで修正対応は完了します。そのため、FXOS ソフトウェアは影響を受けません。

FMCソフトウェアは影響を受けますか

本脆弱性は、ASA もしくは FTDソフトウェアのコードの問題となるため、ASA もしくは FTDを修正を含むバージョンに バージョンアップすることで修正対応は完了します。Firepower Systemの管理マネージャである Firepower Management System (FMC) は当脆弱性の直接の影響を受けません。しかし、FMCのバージョンは 管理デバイス(FTDなど)と同じか それ以上である必要があります。そのため、FMC管理のFTDのバージョンアップを行う場合は、FMCの事前バージョンアップが必要です。FMCのバージョンアップ後に、FTDのバージョンアップを実施してください。

CVSSスコアが 7.5 と低めである理由をおしえてください

本脆弱性は機密性 (Confidentiality) のみに影響を与え、可用性 (Availability) や 完全性 (Integrity) には影響がないためです。Base CVSS スコア の詳細は、以下URLで確認できます。しかし、上述の通り、情報の閲覧や セッションのなりすましに悪用される可能性のある脆弱性であることもあり、当脆弱性の影響を受けるシステムの場合は速やかな修正バージョンへのアップグレードをお勧めします。

https://tools.cisco.com/security/center/cvssCalculator.x?vector=CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N

エクスプロイトが成功すると、AnyConnectのユーザ名やパスワードも閲覧されますか

AnyConnectのVPNユーザーのログインクレデンシャルは閲覧できません。

当脆弱性が悪用されると、ASAやFTDの設定も閲覧可能になりますか

できません。エクスプロイトが成功した場合に閲覧可能になるのは、WebVPNやAnyConnect関連のファイルのみとなります。ASAやFTDの設定ファイルは含まれません。

ASAバージョン 9.5以前を利用していますが、修正バージョンはリリースされますか

ASAトレイン 9.5以前は 既に End of SW Maintenance Releases Date:OS SW を迎えているため、新規開発は終了しており、修正バージョンのリリース予定は御座いません。ASAトレイン 9.6以降の任意トレインの修正を含む最新Interimバージョンなどにアップグレードを検討してください。2020年8月現在、ASA 9.12トレインが長期サポート対象の安定リリースです。

バージョン選定について詳しくは、以下ドキュメントを参照してください。

旧ASA5500シリーズを利用していますが、修正バージョンはリリースされますか

ASA5500シリーズ(=ASA5505やASA5510/5520/5540/5550/5580)を利用時、利用可能なトレインは 9.1 もしくは 9.2 までとなり、両トレインとも End of SW Maintenance Releases Date:OS SW を 2018年8月に迎えており、以降の新規のソフトウェア修正バージョンのリリースは終了しております。詳しくは、以下のノーティスをご確認ください。

https://www.cisco.com/c/en/us/products/collateral/security/asa-firepower-services/eos-eol-notice-c51-738645.html

https://www.cisco.com/c/en/us/products/collateral/security/asa-firepower-services/eos-eol-notice-c51-738647.html

ソフトウェアメンテナンスの終了した製品は、今回の脆弱性に限らず、End of SW Maintenance Releases Date:OS SW 以降に発見された不具合や脆弱性の影響調査や修正と その修正適用が困難です。影響を受ける機能を利用時や、インターネットに接続機器など 脅威にさらされる環境での、ソフトウェメンテナンスの終了した製品の利用継続は 特にリスクが高いです。ソフトウェアメンテナンスサポートの終了の近い製品、もしくは 終了した製品は、ソフトウェアメンテナンスのある後継製品などへの 速やかなマイグレーションなどを検討してください。

より詳細なエクスプロイトの条件や影響を知ることはできますか

セキュリティ上の理由もあり、原則シスコからは開示してません。影響を受けるシステムを利用時、もしくは、その影響懸念がある場合は、その保護のために 速やかなバージョンアップを検討してください。

脆弱性のはじめて報告された時期を知ることができますか

セキュリティアドバイザリの詳しい見方や購読方法を教えてください

セキュリティアドバイザリの見方や購読方法、修正バージョンの確認方法は、以下ドキュメントを合わせ参考ください。ASA/FTDも情報の見方は大きく変わりません。

セキュリティアドバイザリに関するQ&Aは、以下ドキュメントも合わせ参考ください。

セキュリティアドバイザリについてより詳しくは、以下ドキュメントも参考ください。

参考情報

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます