- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- AnyConnect: Client Profile: バックアップサーバリストの設定と動作確認

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2020-04-06 01:05 AM 2024-02-28 10:13 AM 更新

- はじめに

- 試験構成

- 設定

- 動作確認

- 作成した AnyConnect クライアントプロファイルの確認

- ダウンロードされたクライアント プロファイルの保存先

- バックアップサーバーリストの応用例 (簡易Active/Active)

- よくある質問

- Primaryサーバーと Backupサーバーは異なるセグメントでも問題ないですか

- Primaryサーバーに接続後、Primaryと接続不可時は どうなりますか

- 複数Backupサーバーを設定した場合、どのように動作しますか

- Backup機に繋いでる状態で Primary機が復旧した場合は どうなりますか

- 作成したClient Profileは 他のASAに移行可能ですか

- Primaryサーバーがアクセス過多で最大接続可能数を超過時も 自動切り替えは行われますか

- Firewall Threat Defense (FTD) を利用していますが、同様の設定は可能ですか

- 参考情報

はじめに

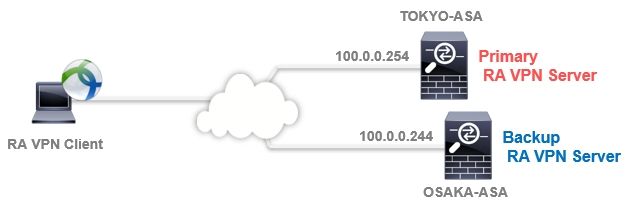

複数のASAをリモートアクセスVPNサーバ (RA VPN server) として運用時、AnyConnect Client Profile の Backup Server List を利用することで、例えば1台のASAにアクセスできない場合に、バックアップに指定したサーバーに自動接続するよう定義ができます。

本ドキュメントでは、リモートアクセスVPNサーバーのPrimary機が電源断でダウンしアクセスできない場合に、Backup機に自動接続するための、ASDMの設定例と確認例を紹介します。

本ドキュメントでは、ASA 9.12(3)9と ASDM 7.13(1)と AnyConnect 4.7 を利用し確認、作成しております。

なお、FTDを利用時の設定例は「よくある質問」を参照してください。

試験構成

設定

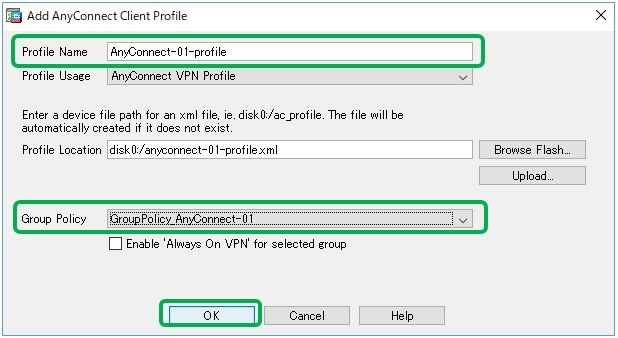

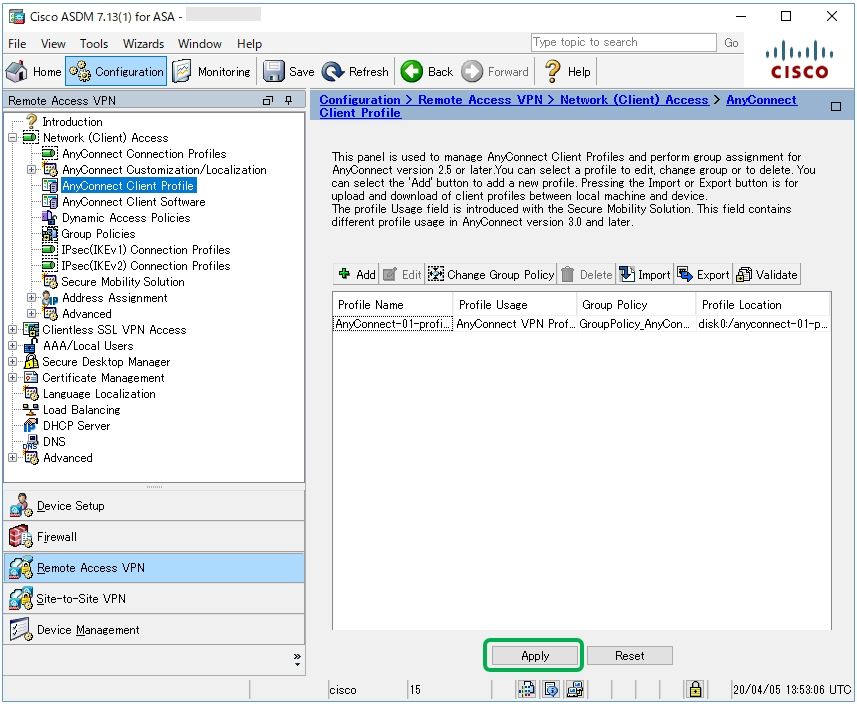

Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Client Profile にアクセスし Addボタンをクリックします。

以下のようなポップアップがあるため、任意Profile Nameの設定と、Client Profile を利用する Group Policyを選択した後、OK をクリックします。

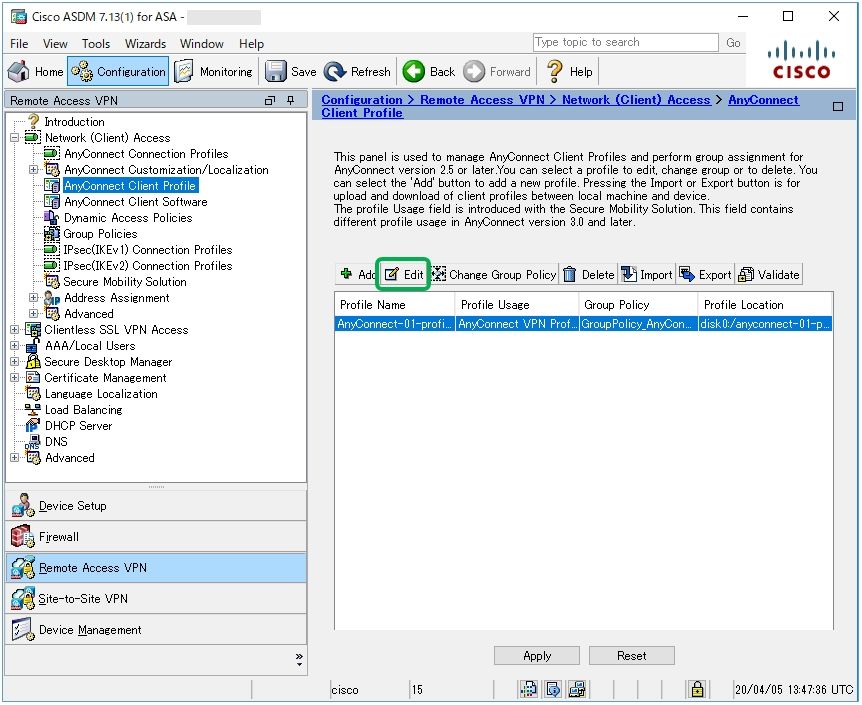

作成した クライアントプロファイルを選択し、Edit ボタンをクリックします。

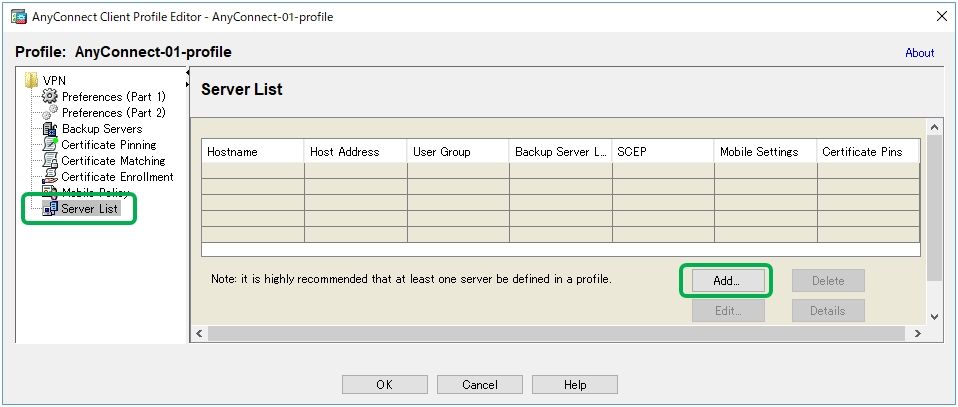

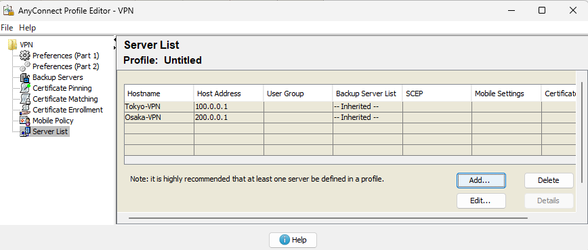

以下のようなポップアップがあるため、Server List を選択し、Add... ボタンをクリックします。

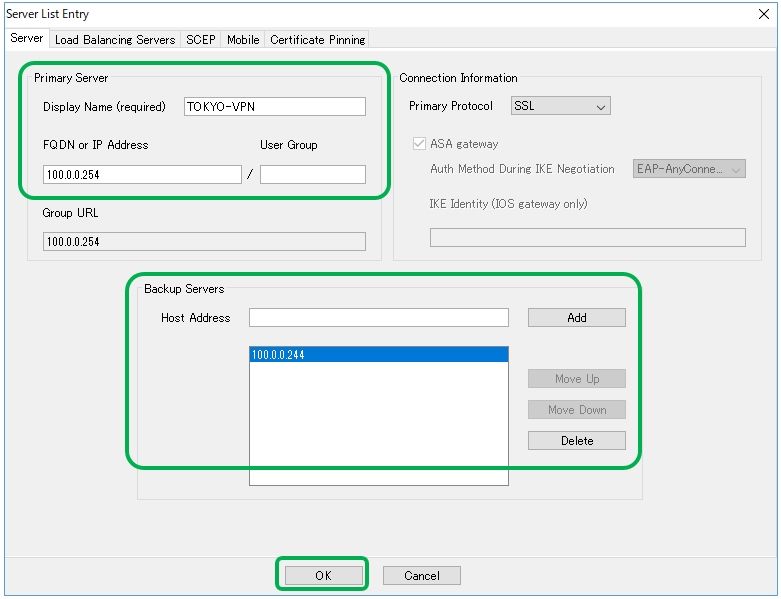

以下のようなポップアップがあるため、Primary Server 枠内の Display Name 欄に 任意名称の設定と Primary Serverの FQDN もしくは IPアドレスを設定します。次に、Backup Servers 欄に、Backup Server の FQDN もしくは IPアドレスを入力した後 Addボタンをクリックし、バックアップサーバーを登録します。最後にOKボタンをクリックします。

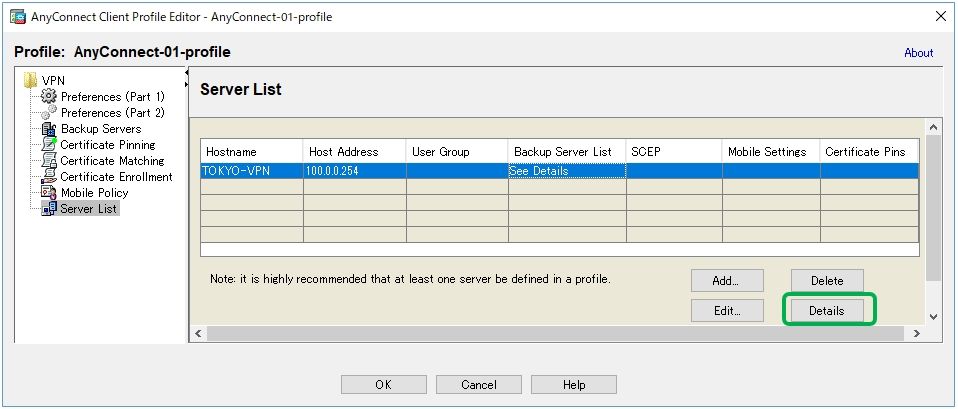

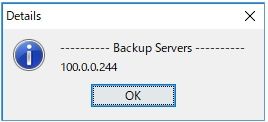

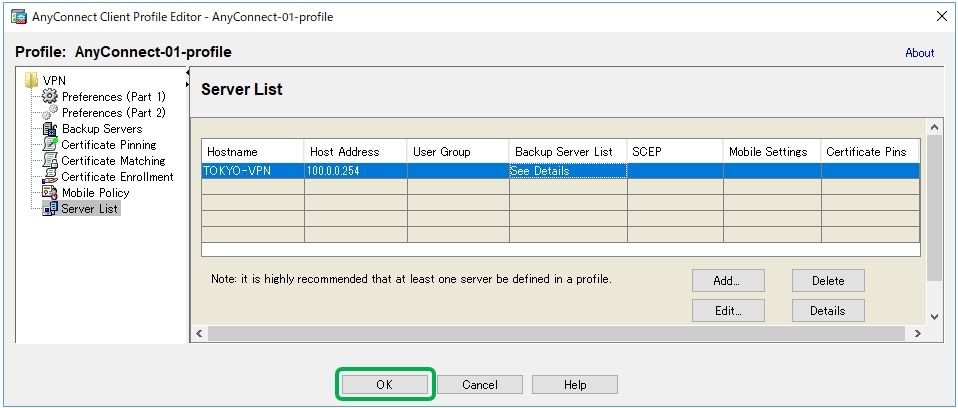

作成したホスト名を選択し Detailsボタンをクリックすると、設定したバックアップサーバーのリストがポップアップするため、問題ないことを確認した後、OKボタンをクリックします。

AnyConnect Client Profile の管理画面に戻るため、Applyボタンをクリックし 設定したプロファイルを ASAに適用します。

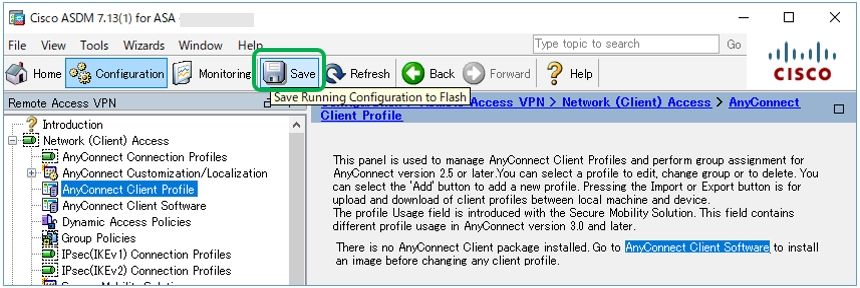

最後に Save アイコンをクリックし、設定を保存します。

動作確認

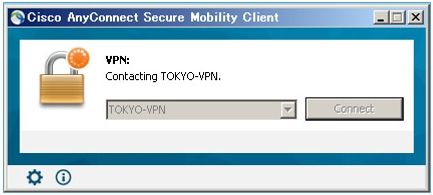

プリマリサーバーが電源断や回線ダウンなどの影響でダウンした場合に、バックアップサーバーに自動で切り替わるかの試験を行います。

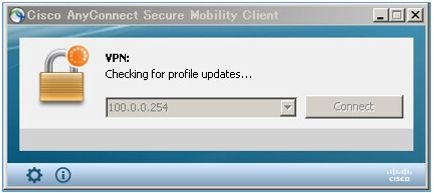

作成したプロファイルは、AnyConnectクライアントが接続時に自動でダウンロードされ利用されます。そのため、障害試験の前に、試験端末からTOKYO-ASAにアクセスしプロファイルをダウンロードした後 AnyConnectを切断します。

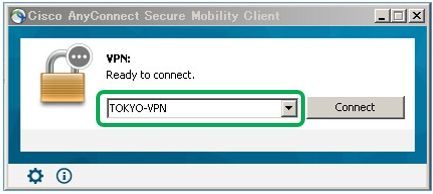

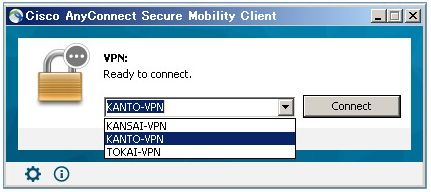

プロファイル自動ダウンロードに成功すると、AnyConnectの接続先が、サーバーリストで設定した Hostnameにかわっている事を確認できます。

障害試験のため プライマリのリモートアクセスVPNサーバである TOKYO-ASAの電源をダウンします。

端末から、TOKYO-ASAにAnyConnect再接続を行います。

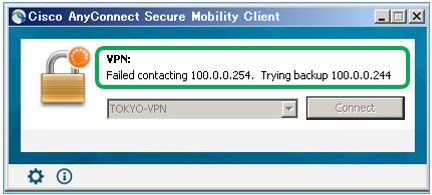

十数秒後、AnyConnect端末は プライマリと通信ができないため、バックアップサーバーIP宛の接続に切り替えます。

バックアップサーバーに接続成功後、Advanced Window などから、OSAKA-ASAのIPアドレスに接続できていることを確認できます。

作成した AnyConnect クライアントプロファイルの確認

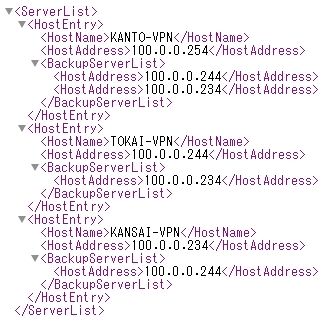

作成したプロファイルをクリックし Exportボタンをクリックすることで、Xmlファイルの取り出しが可能です。以下は当ドキュメントの手順で作成したクライアントプロファイルの Xmlファイルの中身です。

<?xml version="1.0" encoding="UTF-8"?> <AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreMac>All</CertificateStoreMac> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">false</LocalLanAccess> <DisableCaptivePortalDetection UserControllable="true">false</DisableCaptivePortalDetection> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <IPProtocolSupport>IPv4,IPv6</IPProtocolSupport> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior> </AutoReconnect> <SuspendOnConnectedStandby>false</SuspendOnConnectedStandby> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="false">Automatic</RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <LinuxLogonEnforcement>SingleLocalLogon</LinuxLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <LinuxVPNEstablishment>LocalUsersOnly</LinuxVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> <CaptivePortalRemediationBrowserFailover>false</CaptivePortalRemediationBrowserFailover> <AllowManualHostInput>true</AllowManualHostInput> </ClientInitialization> <ServerList> <HostEntry> <HostName>TOKYO-VPN</HostName> <HostAddress>100.0.0.254</HostAddress> <BackupServerList> <HostAddress>100.0.0.244</HostAddress> </BackupServerList> </HostEntry> </ServerList> </AnyConnectProfile>

ダウンロードされたクライアント プロファイルの保存先

AnyConnect設定ファイルの保存先の、Profileフォルダ内に保存されます。

| Windows 10/ 8 / 7 / Vista | C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile |

| MAC OS X and Linux | /opt/cisco/vpn/profile もしくは /opt/cisco/anyconnect/profile |

| iPhone and Android | (秘匿されています) |

バックアップサーバーリストの応用例 (簡易Active/Active)

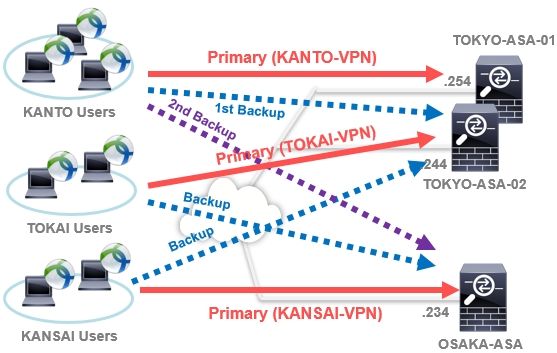

複数台のASAをリモートアクセスVPNサーバとして運用時、地域や人数などで接続先を分けることで、簡易的なActive/Active構成として各ASAを運用可能です。

例えば以下の構成のように、関東地区のユーザーは TOKYO-ASA-01を、東海地区のユーザは TOKYO-ASA-02を、関西地区のユーザは OSAKA-ASA を 各プライマリサーバとして利用し、他ASAをバックアップサーバとして指定することで、各ASAで負荷分散と、万が一障害時の冗長性を確保できます。

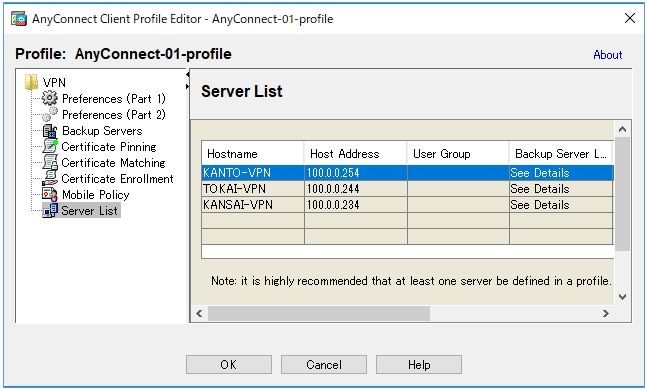

上記の接続構成を実現するための クライアントプロファイルの設定例は以下です。各Hostnameに Backup Server を設定します。

クライアント端末はプロファイルをダウンロードすると、各宛先を選ぶことができます。AnyConnectユーザには最寄りにまずアクセスするよう周知しておきます。

以下はクライアントプロファイルの サーバーリストの抜粋です。

よくある質問

Primaryサーバーと Backupサーバーは異なるセグメントでも問題ないですか

はい、問題ありません。

Primaryサーバーに接続後、Primaryと接続不可時は どうなりますか

AnyConnect側からみて、接続不可の原因が ASA障害 もしくは 回線・経路のトラブルかの判断が難しいため、Primary機に接続を試み続け、Backup機への自動接続切替えは行われません。当動作のメリットとしては、Primary機側はAnyConnect端末のセッションを保持しているため、すぐに回線・経路のトラブルが改善した場合、素早く再接続し通信再開が可能です。

一方、Primary機への接続はあきらめBackup機に接続したい場合は、AnyConnectを手動で切断し再接続を試みてください。再接続時にPrimary機に疎通が取れない場合は、Backup機が接続先として利用されます。

複数Backupサーバーを設定した場合、どのように動作しますか

Backup サーバーリストの上から順に接続を試みます。

Backup機に繋いでる状態で Primary機が復旧した場合は どうなりますか

AnyConnect端末はBackup機に繋いだままとなり、自動フォールバックはしません。

作成したClient Profileは 他のASAに移行可能ですか

はい、可能です。任意ProfileをExportして、他のASAにImportしてください。

Primaryサーバーがアクセス過多で最大接続可能数を超過時も 自動切り替えは行われますか

いえ、以下のようなログ出力を伴い ログインに失敗するのみで、バックアップサーバーに自動切り替えは行われません。プライマリサーバーの混雑が解消されない場合、AnyConnect端末の利用者が手動で別のASAに接続先を変更する必要があります。もしくは、接続数に応じてアクセス先VPNサーバーの自動振替機能を持つ VPNロードバランシング機能の利用を検討してください。

Mar 31 2020 13:31:38: %ASA-6-113012: AAA user authentication Successful : local database : user = cisco Mar 31 2020 13:31:38: %ASA-6-113009: AAA retrieved default group policy (GroupPolicy_AnyConnect-01) for user = cisco Mar 31 2020 13:31:38: %ASA-6-113008: AAA transaction status ACCEPT : user = cisco Mar 31 2020 13:31:38: %ASA-4-113029: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <100.0.0.1> Session could not be established: session limit of xxxx reached. Mar 31 2020 13:31:38: %ASA-4-113038: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <100.0.0.1> Unable to create AnyConnect parent session.

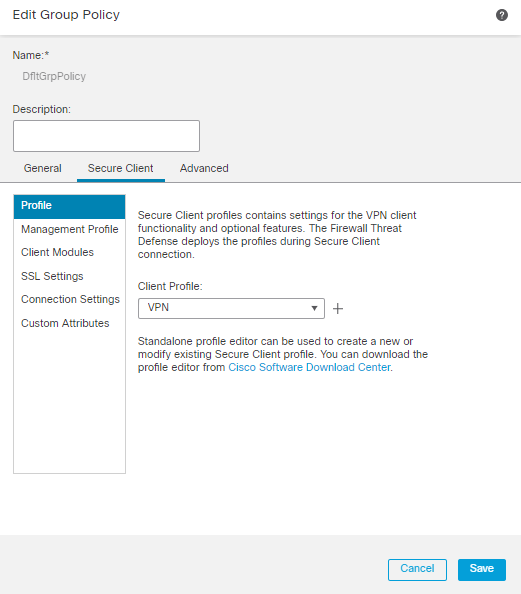

Firewall Threat Defense (FTD) を利用していますが、同様の設定は可能ですか

<Profile Editor 設定画面例>

参考情報

Cisco AnyConnect Secure Mobility Client リリース 4.7 管理者ガイド

https://www.cisco.com/c/ja_jp/td/docs/security/vpn_client/anyconnect/anyconnect47/administration/guide/b_AnyConnect_Administrator_Guide_4-7/b_AnyConnect_Administrator_Guide_4-7_chapter_010.html

ASA: リモートアクセスVPN パフォーマンス最適化のためのベストプラクティス (AnyConnect)

https://community.cisco.com/t5/-/-/ta-p/4061565

VPN トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161734

ASA : ネットワーク構成別の設定例・テンプレート

https://community.cisco.com/t5/-/-/ta-p/3165722

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます