- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA 8.3 アップグレードに必要な情報[1]

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2011-05-24 12:07 PM 2017-08-30 06:41 AM 更新

- はじめに

- アップグレードの前提条件

- ASA のメモリ容量を確認する方法

- ASA がメモリ アップグレードを必要とする理由

- ASA 設定から nat-control を削除

- ASA を 8.3 以降にアップグレードする方法

- アップグレード パス (2017/5/29更新)

- 8.3 での設定変更の例

- NAT

- ACL の変更

- 8.3 で問題が発生した場合

- 関連情報

はじめに

最初に 1 つ重要なことを明確にしておくと、ASA 8.2 から 8.3 へのアップグレードは決してマイナー アップグレードではありません。8.3 では、NAT と ACL の内部アーキテクチャが大きく変更されています。さらに、お客様にとって重要な変更点があります。

- NAT CLI コマンドは、以前のすべての ASA バージョンとまったく異なります。

- ACL で使用される IP アドレスが異なります。バージョン 8.3 以前はグローバル/変換済み IP を使用していましたが、バージョン 8.3 では常にリアル IP(未変換)を使用します。

- ホストベース オブジェクトという新しい概念が導入され、個々のホストをその名前で参照できるようになりました(以前にも name コマンドがありましたが、show running-config output でのマクロ代用にすぎませんでした)。

アップグレードの前提条件

ASA の多くのモデルは、バージョン 8.3 へアップグレードする前にメモリのアップグレードが必要になります。(2010 年 2 月以降に製造された)最新 ASA はメモリがアップグレードされた状態で出荷されます。ただし、お使いの ASA が 2010 年 2 月よりも前に製造されており、次のいずれかのモデルである場合は、8.3 をインストールする前にメモリ アップグレード部品を購入する必要があります。

プラットフォームライセンス8.3 以前の必要メモリ8.3 の必要メモリメモリ アップグレード部品番号

| 5505 | 無制限(内部ホスト = 無制限) | 256 MB | 512 MB | ASA5505-MEM-512= |

| 5505 | セキュリティ プラス(フェールオーバー = 有効) | 256 MB | 512 MB | ASA5505-MEM-512= |

| 5505 | 他のすべてのライセンス | 256 MB | 256 MB | メモリ アップグレード不要 |

| 5510 | すべてのライセンス | 256 MB | 1024 MB | ASA5510-MEM-1GB= |

| 5520 | すべてのライセンス | 512 MB | 2048 MB * | ASA5520-MEM-2GB= |

| 5540 | すべてのライセンス | 1024 MB | 2048 MB * | ASA5540-MEM-2GB= |

| 5550 | すべてのライセンス | 4096 MB | 4096 MB | メモリ アップグレード不要 |

| 5580 | すべてのライセンス | 8 ~ 16 GB | 8 ~ 16 GB | メモリ アップグレード不要 |

*注:ASA-5520 および ASA-5540 でサポートされている最大メモリは 2 GB です。これらのユニットに 4 GB のメモリをインストールするとブート ループ状態になります。

ASA のメモリ容量を確認する方法

ASA の搭載メモリを確認するには、CLI から show version | include RAM コマンドを発行します。次の例では、ASA-5520 に 512 MB の RAM が搭載されています。したがって、このユニットに 8.3 をインストールするには、事前にメモリをアップグレードする必要があります。

ASA#

show version | include RAM

Hardware: ASA5520, 512 MB RAM

, CPU Pentium 4 Celeron 2000 MHz

ASDM ユーザの場合、ASDM ホーム ページ(デバイス ダッシュボード)から ASA の RAM 容量を表示できます。

ASA がメモリ アップグレードを必要とする理由

お客様から非常によく寄せられるのが、 「なぜ、8.3 をインストールするためにメモリをアップグレードしなければならないのか」という質問です。理由は簡単です。最初にリリースされて以来、ASA はメモリが増加されていません。その間に多数の新機能が追加され、ブート時に追加メモリが必要になっています。ベース イメージで使用するメモリが増えるほど、ACL、接続、IPSec トンネル、SSL トンネルなどに割り当てられるメモリが少なくなります。さらに、新しい機能をお客様が導入すれば、それだけ多くのメモリを消費します。

ASA 設定から nat-control を削除

nat-control は、 ユーザが PIX 6.x から PIX/ASA バージョン 7.0 以上へ容易に移行できるように作成されたレガシー機能です。PIX 6.x では、2 つのインターフェイス間でトラフィックを通過させる場合、そのための NAT 設定が必要でした。PIX/ASA バージョン 7.0 ではこの制約が取り除かれ、ルータのように動作します。つまり、トラフィックが許可されているかどうかを ACL が制御し、 NAT は任意となります。ただし、PIX ユーザの動作を維持するため、PIX ユーザが 6.x から 7.0 へアップグレードした場合、nat-control コマンドが自動的に設定に追加されます。PIX から ASA への移行ツールを使用する場合も同様です。したがって、設定に nat-control が追加されても、それを必要としないユーザが多数存在することになります。

nat-control コマンドを削除するとどうなりますか。

回答:大きな違いはありません。このコマンドを削除すると、NAT ポリシーがなくても、インターフェイス間でトラフィックを通過できるようになります。したがって、トラフィックのセキュリティ ポリシー(どのトラフィックを許可し、どのトラフィックを拒否するか)はインターフェイス ACL に基づいて決定されます。

nat-control コマンドを設定に残したままにすると、どうなりますか。

回答:8.3 は nat-control コマンドをサポートしていないので、これと同等の NAT コマンドが追加されます。インターフェイス間を通過させるトラフィックについて明示的な NAT ルールを必要とするポリシーを適用する場合は、それらの NAT コマンドが使用されます。次の例を参照してください。ASA 上のインターフェイスの数によっては、追加されるルールの数が急激に増加することに注意してください。そのため、セキュリティ ポリシー(ACL)に基づいてトラフィックの許可/拒否を制御する場合は、ASA バージョン 8.3 へアップグレードする前に no nat-control を発行してください。これによって次の NAT ルールが作成されなくなり、より具体的な NAT ポリシーが定義されるまでインターフェイス間のトラフィックがブロックされます。

8.3 以前の設定

8.3 の設定

| nat-control | object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic obj-0.0.0.0 object network obj-0.0.0.0 host 0.0.0.0 object network obj_any-01 subnet 0.0.0.0 0.0.0.0 nat (inside,mgmt) dynamic obj-0.0.0.0 object network obj_any-02 subnet 0.0.0.0 0.0.0.0 nat (inside,dmz) dynamic obj-0.0.0.0 object network obj_any-03 subnet 0.0.0.0 0.0.0.0 nat (mgmt,outside) dynamic obj-0.0.0.0 object network obj_any-04 subnet 0.0.0.0 0.0.0.0 nat (dmz,outside) dynamic obj-0.0.0.0 object network obj_any-05 subnet 0.0.0.0 0.0.0.0 nat (dmz,mgmt) dynamic obj-0.0.0.0 |

アップグレードする前に no nat-control を発行するのを忘れた場合は、NAT ルールに関連するすべて 0 のオブジェクトを、後で削除してもかまいません。

現在の nat-control 設定を表示するには、show run all nat-control コマンドを発行します。

ASA を 8.3 以降にアップグレードする方法

ASA を 8.3もしくは8.4 へアップグレードする方法は、以前のすべてのアップグレードと同じです。イメージをフラッシュ ディスクにコピーし、起動ファイルを指定して ASA を再起動するだけです。ASA の最初の起動時に、8.2 設定が、8.3 以降に必要な NAT および ACL の新しい構文へ自動変換されます。CLI コマンドは変更されますが、デバイスのセキュリティ ポリシーは変わりません。

注意:8.2 からの 8.3の他、8.2から 8.4へのアップグレードも可能です。したがって、8.3 以降へアップグレードする前に、ASA 上で 8.2 を実行している必要があります。 (2017/5/29更新)

フェールオーバー セットの ASA に関しては、8.2 から 8.3 以降へのゼロダウンタイム アップグレードがサポートされています。以前と同じ手順に従ってください。

注意:ASA をアップグレードすると、ディスクに 2 つのファイルが保存されます。

- 現在(アップグレード前)の設定が保存された <version>_startup_cfg.sav ファイル。

例:disk0:/8_2_2_0_startup_cfg.sav

将来、何らかの理由で ASA を 8.3 から 8.2 へダウングレードする場合に、このファイルが必要になります。 - アップグレード プロセスにおいて、現在の設定を 8.3 へ変換する際に発生した警告メッセージとエラーは upgrade_startup_errors_<timestamp>.log ファイルに保存されます。

アップグレード パス (2017/5/29更新)

現在、バージョン 8.2 よりも前の ASA コードを実行している場合は、段階的にアップグレードする必要があります。 以下の表を参照してください。

8.2から 8.4へは直接アップグレードが可能です。 8.3を中継する必要はありません。 なお、8.2から 8.4(7)最新や 9.xにアップグレードする場合は、8.4(6)などを中継する必要があります。 詳しくは、こちらを参照してください。

アップグレードパスについてより詳しくは、8.3以降にマイグレーションガイド、及び アップグレード先のバージョンのリリースノートを参照してください。

現在のバージョン中間アップグレード最終バージョン

| 8.2 | なし | 8.3 or 8.4(6) |

| 7.2 | 8.2 | 8.3 or 8.4(6) |

| 7.1 | 7.2 --> 8.2 | 8.3 or 8.4(6) |

| 7.0 | 7.1 --> 7.2 --> 8.2 | 8.3 or 8.4(6) |

8.3 での設定変更の例

NAT

8.3 の NAT CLI 設定はこれまでと根本的に異なります。したがって CLI ユーザには、NAT を学習し直しながら 8.3 に徐々に慣れていくことをお勧めします。これが困難な場合は、ASDM、CSM、または他の GUI ツールを使用して ASA を設定してください。この場合、8.3 の GUI 設定はほぼ同様となります。

以 上の理由から、CLI ユーザは、金曜の夜に 8.3 へアップグレードし、その週末に郊外へ出かけるようなわけにはいきません。代わりに、ラボで詳細を学習したり、アップグレードに備えて変更点を確認したり することをお勧めします(この後の「その他の情報」を参照)。では、いくつか例を見てみましょう。

8.3 以前の設定

8.3 の設定

| スタティック NAT | static (inside,outside) 209.165.201.15 10.1.1.6 netmask 255.255.255.255 | オプション 1(推奨) object network obj-10.1.1.6

オプション 2 object network server_real ! nat (inside,outside) source static server_real server_global |

| ダイナミック PAT | nat (inside) 1 10.1.1.0 255.255.255.0 global (outside) 1 209.165.201.254 | object network internal_net ! object network internal_netnat (inside,outside) dynamic 209.165.201.254 |

| ダイナミック NAT + インターフェイス オーバーロード | nat (inside) 1 10.1.1.0 255.255.255.0 global (outside) 1 interface global (outside) 1 209.165.201.1-209.165.201.2 | object network NAT_Pool ! object network internal_net |

ACL の変更

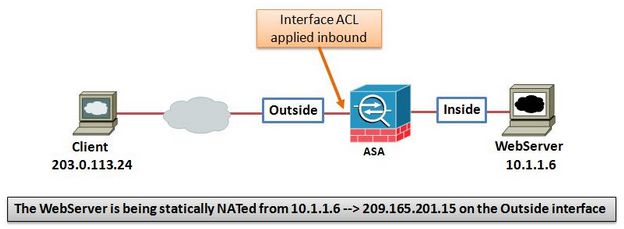

ACL の構文自体はそれほど変わっていません(新規オブジェクトの機能が追加されただけです)。大幅な変更点は、インターフェイスに適用される ACL 内のすべての IP アドレスが、グローバル IP アドレス(変換後または NAT 後の IP アドレス)からリアル IP アドレスへ(アップグレード時に)変換されることです。次に例を示します。

上記のトポロジでは、内部 Web サーバ(IP 10.1.1.6)が ASA によって保護されます。インターネット上のクライアントは、パブリック IP アドレス(209.165.201.15)を使用してこの Web サーバにアクセスします。8.3 よりも前のバージョンでは、インターフェイス ACL がパブリック IP 209.165.201.15 へのトラフィックを許可していました。しかし、バージョン 8.3 からは、リアル IP 10.1.1.6 が設定で使用されます。次の設定例を参照してください。

8.3 以前の設定

static (inside,outside) 209.165.201.15 10.1.1.6 netmask 255.255.255.255

!

access-list outside_in extended permit tcp any host 209.165.201.15

access-group outside_in in interface outside

8.3 の設定

object network obj-10.1.1.6

host 10.1.1.6

nat (inside,outside) static 209.165.201.15

!

access-list outside_in extended permit tcp any host 10.1.1.6

access-group outside_in in interface outside

8.3 で問題が発生した場合

- TAC に連絡して、サポートを依頼してください。

- more disk0:/upgrade_startup_errors_<timestamp>.log を使用して disk0: の upgrade_startup_errors_<timestamp>.log をチェックします。

- downgrade <image> <config> コマンドを使用して 8.2 へダウングレードします。これは重要です。この downgrade コマンドを実行し、ディスク上の設定ファイル(8.3 アップグレード プロセスが保存されている)を指定してください。

関連情報

- ビデオ:Cisco ASA 5505 メモリ アップグレード教育ビデオ

- ビデオ:Cisco ASA 5510-5540 メモリ アップグレード教育ビデオ

- Cisco ASA 5500 移行ガイド - バージョン 8.3

- ASA 8.3 Syslog ASA-5-305013:前方フローおよび逆フローの非対称的 NAT ルール マッチ

--------------------------------------------------------------------------------------------------------------------------

DOC-12690

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします