概要

簡易インターネットFirewallとして導入する際に利用できる設定例を紹介します。本例では、WAN側接続に固定IP もしくは DHCPを利用します。

対象製品は以下を想定してますが、他のASAモデルでも当設定例の流用が可能です。

- ASA5506-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

なお、当設定例を利用前に、ASAの初期セットアップが完了している必要があります。 初期セットアップが まだの場合は、ASA5500-X: 初期化と、ASDMからのS/Wアップグレード、ライセンス有効化 を確認してください。

当ドキュメントは、ASA5506-X ASAバージョン 9.4(3)12、ASDMバージョン 7.6(2)150を用いて確認、作成しております。

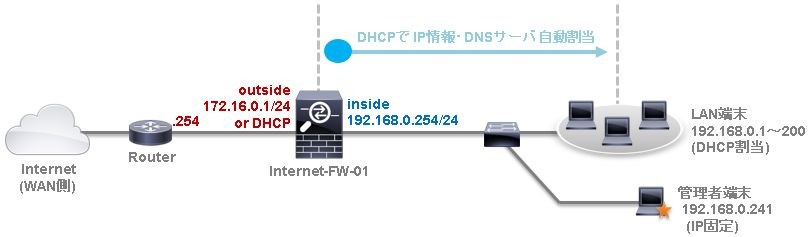

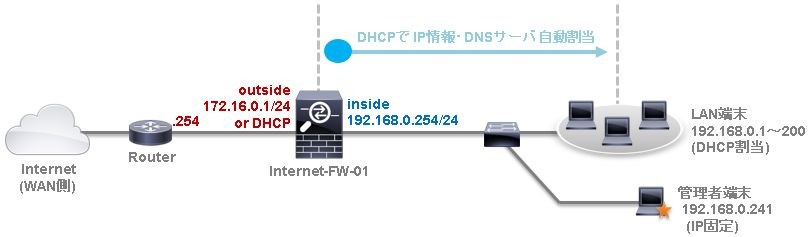

ネットワーク構成

当ドキュメントの設定例を用いて、以下のような構成を実現可能です。

アドレスと接続構成

| 接続先 |

Interface Name |

ASA IP情報 |

その他 設定 |

| WAN |

outside |

172.16.0.1/24

or

DHCPでIP情報受信 |

固定IP時はGatewayは172.16.0.254

or

DHCP利用時は Default Routeを受信 |

| LAN |

inside |

192.168.0.254/24 |

DHCPサーバ機能 有効

(割当IPレンジ:192.168.0.1~200) |

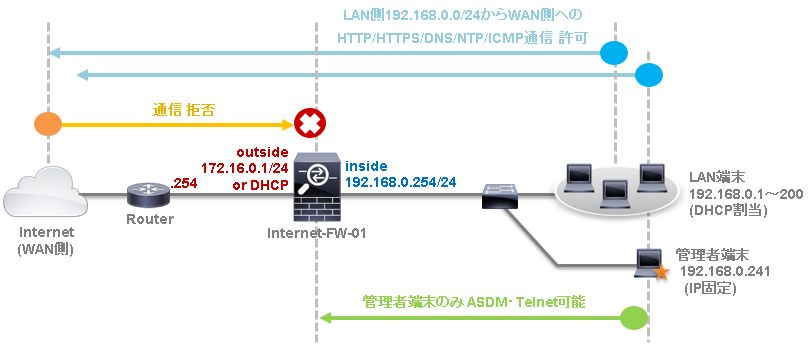

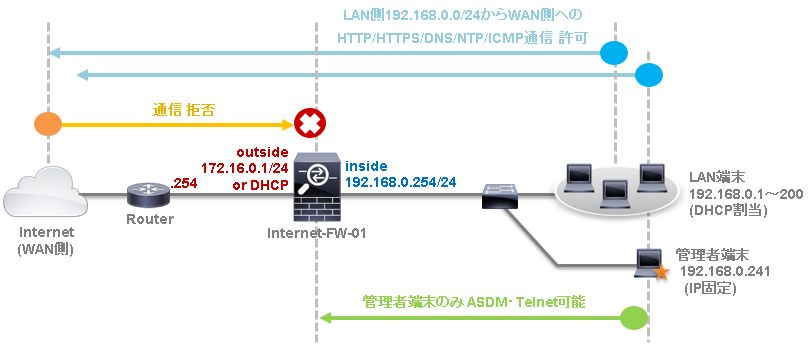

通信構成

| 接続元 |

送信元IP情報 |

宛先IP情報 |

宛先サービス/ポート |

許可/拒否 |

| LAN |

192.168.0.241

(管理者端末) |

192.168.0.254

(ASA inside IP) |

ASDM (TCP443)

Telnet (TCP23) |

許可 |

| LAN |

192.168.0.0/24 |

全て |

HTTP (TCP80)

HTTPS (TCP443)

DNS (UDP53)

NTP (UDP123)

ICMP |

許可 |

| LAN |

全て |

全て |

全て |

拒否 |

| WAN |

全て |

全て |

全て |

拒否 |

設定例

利用モデルによりポート構成とインターフェイス名が異なることがあります。 以下の設定例の違いは、インターフェイス名のみです。 ポート構成について詳しくは、ASA: モデル別 ポート構成とインターフェイス名 を参照してください。

(青字)の箇所は、環境に合わせ変更し利用してください。 主要設定の説明は後述します。 感嘆符(!)が先頭についている行は、実機に設定しても反映されない コメント行です。

Internet-FW-01 設定例 (ASA5506/08/16利用時)

|

!--------------------------------------------------------

! Internet-Firewall Configuration Template

! for ASA5506-X, ASA5508-X, ASA5516-X

!--------------------------------------------------------

!

! HOSTNAME and PASSWORD

!

hostname Internet-FW-01

enable password (特権パスワード)

!

!

!--------------------------------------------------------

!

! WAN

!

interface GigabitEthernet1/1

nameif outside

security-level 0

ip address (IPアドレス サブネットマスク もしくは dhcp setroute)

no shutdown

!

route outside 0.0.0.0 0.0.0.0 (GatewayのIPアドレス) !! 固定IP利用時のみ必要

!

!--------------------------------------------------------

!

! LAN - INTERFACE

!

interface GigabitEthernet1/2

nameif inside

security-level 100

ip address 192.168.0.254 255.255.255.0

no shutdown

!

!

! LAN - DHCP SERVER

!

dhcpd address 192.168.0.1-192.168.0.200 inside

dhcpd dns (DNSサーバIPアドレス) interface inside

dhcpd enable inside

!

!

!--------------------------------------------------------

!

! ACCESS CONTROL - LAN to WAN

!

access-list ACL-INSIDE extended permit tcp 192.168.0.0 255.255.255.0 any eq www

access-list ACL-INSIDE extended permit tcp 192.168.0.0 255.255.255.0 any eq https

access-list ACL-INSIDE extended permit udp 192.168.0.0 255.255.255.0 any eq domain

access-list ACL-INSIDE extended permit udp 192.168.0.0 255.255.255.0 any eq ntp

access-list ACL-INSIDE extended permit icmp 192.168.0.0 255.255.255.0 any

access-list ACL-INSIDE extended deny ip any any

access-group ACL-INSIDE in interface inside

!

!

! ACCESS CONTROL - WAN to LAN

!

access-list ACL-OUTSIDE extended deny ip any any

access-group ACL-OUTSIDE in interface outside

!

!

! ACCESS CONTROL - ENABLE ICMP STATEFUL INSPECTION

!

policy-map global_policy

class inspection_default

inspect icmp

!

service-policy global_policy global

!

!

!--------------------------------------------------------

!

! NAT

!

object network PAT-192.168.0.0-24

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

!

!

!--------------------------------------------------------

!

! MANAGEMENT - LOGGING

!

logging enable

logging timestamp

logging buffer-size 40000

logging buffered errors

logging asdm informational

!

!

! MANAGEMENT - ASDM ACCESS

!

http server enable

http 192.168.0.241 255.255.255.255 inside

!

!

! MANAGEMENT - TELNET ACCESS

!

telnet 192.168.0.241 255.255.255.255 inside

passwd (Telnet用パスワード)

!

!

!--------------------------------------------------------

|

Internet-FW-01 設定例 (ASA5512/15/25/45/55利用時)

|

!--------------------------------------------------------

! Internet-Firewall Configuration Template

! for ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

!--------------------------------------------------------

!

! HOSTNAME and PASSWORD

!

hostname Internet-FW-01

enable password (特権パスワード)

!

!

!--------------------------------------------------------

!

! WAN - INTERFACE

!

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address (IPアドレス サブネットマスク もしくは dhcp setroute)

no shutdown

!

route outside 0.0.0.0 0.0.0.0 (GatewayのIPアドレス) !! 固定IP利用時のみ必要

!

!--------------------------------------------------------

!

! LAN - INTERFACE

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 192.168.0.254 255.255.255.0

no shutdown

!

!

! LAN - DHCP SERVER

!

dhcpd address 192.168.0.1-192.168.0.200 inside

dhcpd dns (DNSサーバIPアドレス) interface inside

dhcpd enable inside

!

!

!--------------------------------------------------------

!

! ACCESS CONTROL - LAN to WAN

!

access-list ACL-INSIDE extended permit tcp 192.168.0.0 255.255.255.0 any eq www

access-list ACL-INSIDE extended permit tcp 192.168.0.0 255.255.255.0 any eq https

access-list ACL-INSIDE extended permit udp 192.168.0.0 255.255.255.0 any eq domain

access-list ACL-INSIDE extended permit udp 192.168.0.0 255.255.255.0 any eq ntp

access-list ACL-INSIDE extended permit icmp 192.168.0.0 255.255.255.0 any

access-list ACL-INSIDE extended deny ip any any

access-group ACL-INSIDE in interface inside

!

!

! ACCESS CONTROL - WAN to LAN

!

access-list ACL-OUTSIDE extended deny ip any any

access-group ACL-OUTSIDE in interface outside

!

!

! ACCESS CONTROL - ENABLE ICMP STATEFUL INSPECTION

!

policy-map global_policy

class inspection_default

inspect icmp

!

service-policy global_policy global

!

!

!--------------------------------------------------------

!

! NAT

!

object network PAT-192.168.0.0-24

subnet 192.168.0.0 255.255.255.0

nat (inside,outside) dynamic interface

!

!

!--------------------------------------------------------

!

! MANAGEMENT - LOGGING

!

logging enable

logging timestamp

logging buffer-size 40000

logging buffered errors

logging asdm informational

!

!

! MANAGEMENT - ASDM ACCESS

!

http server enable

http 192.168.0.241 255.255.255.255 inside

!

!

! MANAGEMENT - TELNET ACCESS

!

telnet 192.168.0.241 255.255.255.255 inside

passwd (Telnet用パスワード)

!

!

!--------------------------------------------------------

|

設定の説明

主要設定の説明や、その補足・カスタマイズ情報などを、以下に記載します。

WAN側

ip address (IPアドレス+サブネットマスク or dhcp setroute)

WAN側接続に、固定IPを利用するか、DHCPでIP情報を受信するか、で設定が異なります。

例えば、WAN側Interfaceで 固定IPアドレス 172.16.0.1/24を設定する場合は、「ip address 172.16.0.1 255.255.255.0」と設定します。

例えば、WAN側Interfaceで DHCPでIP情報と デフォルトルートを受け取る場合は、「ip address dhcp setroute」と設定します。

route outside 0.0.0.0 0.0.0.0 (GatewayのIPアドレス)

固定IPアドレスを利用時のみ デフォルトルートの設定が必要です。 例えば、WAN(Internet)宛のルータのIPアドレスが 172.16.0.254の場合は、「route outside 0.0.0.0 0.0.0.0 172.16.0.254」と設定します。

その他 設定

上記以外の設定は、以下ドキュメントを参考にしてください。

ASA5500-X: Internet Firewall 設定例 (WAN側 PPPoE利用時)

動作確認

設定後の動作確認例を紹介します。

WAN側の動作確認 (固定IP利用時)

show run interfaceコマンドで、各インターフェイスの設定状況を確認します。

|

Internet-FW-01(config)# show run interface

!

interface GigabitEthernet1/1

nameif outside

security-level 0

ip address 172.16.0.1 255.255.255.0

!

interface GigabitEthernet1/2

nameif inside

security-level 100

ip address 192.168.0.254 255.255.255.0

!

interface GigabitEthernet1/3

shutdown

no nameif

no security-level

no ip add

|

show interface ip briefコマンドで、IPアドレス割当て状況と、データInterfaceのStatus状況を確認します。 例えば、以下出力例の場合、Interface GigabitEthernet1/1は 172.16.0.1が固定IPで割当てられ、Upしている事を確認できます。

|

Internet-FW-01(config)# show interface ip brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1/1 172.16.0.1 YES manual up up

GigabitEthernet1/2 192.168.0.254 YES CONFIG up up

GigabitEthernet1/3 unassigned YES unset administratively down down

|

show routeコマンドで、デフォルトルート(0.0.0.0/0)が正しく設定されていることを確認します。

|

Internet-FW-01(config)# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 122.1.253.8 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 172.16.0.254, outside

C 172.16.0.0 255.255.255.0 is directly connected, outside

L 172.16.0.1 255.255.255.255 is directly connected, outside

C 192.168.0.0 255.255.255.0 is directly connected, inside

L 192.168.0.254 255.255.255.255 is directly connected, inside

|

WAN側の動作確認 (DHCP利用時)

show run interfaceコマンドで、各インターフェイスの設定状況を確認します。

|

Internet-FW-01(config)# show run interface

!

interface GigabitEthernet1/1

nameif outside

security-level 0

ip address dhcp setroute

!

interface GigabitEthernet1/2

nameif inside

security-level 100

ip address 192.168.0.254 255.255.255.0

!

interface GigabitEthernet1/3

shutdown

no nameif

no security-level

no ip add

|

show interface ip briefコマンドで、IPアドレス割当て状況と、データInterfaceのStatus状況を確認します。 例えば、以下出力例の場合、Interface GigabitEthernet1/1は 172.16.0.105のIP情報をDHCPで学習し、Upしている事を確認できます。

|

Internet-FW-01(config)# show interface ip brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1/1 172.16.0.105 YES DHCP up up

GigabitEthernet1/2 192.168.0.254 YES CONFIG up up

GigabitEthernet1/3 unassigned YES unset administratively down down

|

show routeコマンドで、デフォルトルート(0.0.0.0/0)を正しく学習していることを確認します。

|

Internet-FW-01(config)# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 122.1.253.8 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 172.16.0.254, outside

C 172.16.0.0 255.255.255.0 is directly connected, outside

L 172.16.0.105 255.255.255.255 is directly connected, outside

C 192.168.0.0 255.255.255.0 is directly connected, inside

L 192.168.0.254 255.255.255.255 is directly connected, inside

|

その他 動作確認

上記以外の動作確認は、以下ドキュメントを参考にしてください。

ASA5500-X: Internet Firewall 設定例 (WAN側 PPPoE利用時)

よくある質問

保守時に必要な情報と手順を教えてください

以下ドキュメントをご参考ください。

ASA5500-X: 保守交換 参考手順 (バックアップファイル利用時)

https://community.cisco.com/t5/-/-/ta-p/3772664

トラブルシューティング

当ドキュメントの設定例を利用時の、トラブル対応に役に立つドキュメントを紹介します。

関連情報