- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- Cisco SD-WANルータとIOS-XE ルータ間での拠点間 IPsec VPN Tunnel 設定

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2023-10-18 05:46 PM 2023-10-20 10:49 AM 更新

一、始めに

Cisco vManage で管理されているCisco SD-WAN ルータ(以下 SD-WANルータ)間、若しくはLegacy Cisco IOS-XE ルータ(以下 IOS-XEルータ)間では同一手順で拠点間の IPsec VPN Tunnel が設定できますが、SD-WAN ルータとIOS-XE ルータ間で拠点間 IPsec Tunnel を構築する時には設定ファイルの編集などにより容易にVPN Tunnelを設定することができます。本稿では SD-WAN ルータとIOS-XE ルータ間で拠点間 IPsec VPN Tunnel を構築する設定例を紹介します。

二、ネットワーク構成及び設定目標

(1) ネットワーク構成

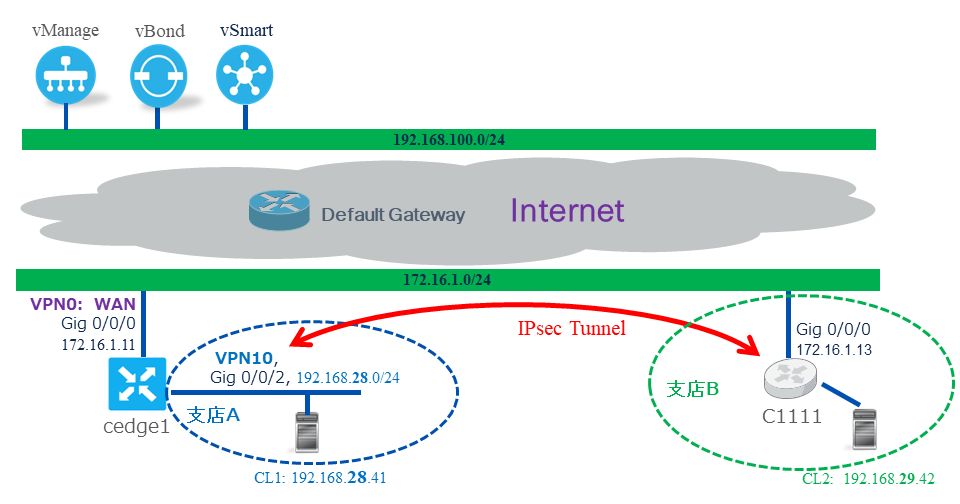

ネットワーク構成図

本稿では上記のようなネットワーク構成でIPsec Tunnelを設定します。

本構成図では Default Gateway によりインターネットをエミュレートし、支店A にあるSD-WANルータ(cedge1)がインターネト経由でデータセンタ内のvMangaeより管理されているとします。また支店Bにあるルータ (C1111) は Legacy IOS-XE ルータとなります。

本稿ではvManage、vBond、vSmart 及びcedge1の基本設定は完了しており、各デバイス間のネットワーク接続も正常とします。本稿で使用している各機器の種類及びバージョンは以下となります。

|

vManage: 20.9.3.2 SD-WANルータ(cedge1):C8300-2N2S-6T、17.8.1a IOS-XEルータ(C1111): C1111-4P、17.6.2 |

(2) 設定目標

構成図の支店A から支店B に IKEv2 IPsec Tunnel を構築し、Tunnel 設定後は支店Aの Windows10端末( CL1: 192.168.28.41 ) から支店BのWindows10端末(CL2: 192.168.29.42)へTunnel経由で通信ができるようにします。

三、設定手順

(1)SD-WANルータのVPN

SD-WANルータのVPNは従来のシスコルータのVRFに相当し、VPN0とVPN512はそれぞれ決まった用途に使われています。

|

VPN 0: トランスポート (WAN)、Internet もしくは MPLS で外部接続 VPN 512: マネージメント、管理用 |

その他の1 ~ 65535 の数字のVPNはサービス VPNと呼ばれ自由に使用可能です。

本稿では VPN 10 を支店Aのローカルネットワークに割り当てます。

|

interface GigabitEthernet0/0/0 ip address 172.16.1.11 255.255.255.0 interface GigabitEthernet0/0/2 vrf forwarding 10 ip address 192.168.28.11 255.255.255.0 interface Loopback0 vrf forwarding 10 ip address 10.10.10.1 255.255.255.0 |

SD-WAN ルータの VPN

(2) SD-WAN ルータの設定

SD-WAN ルータの設定はDevice TemplateとFeature Templateより実施します。

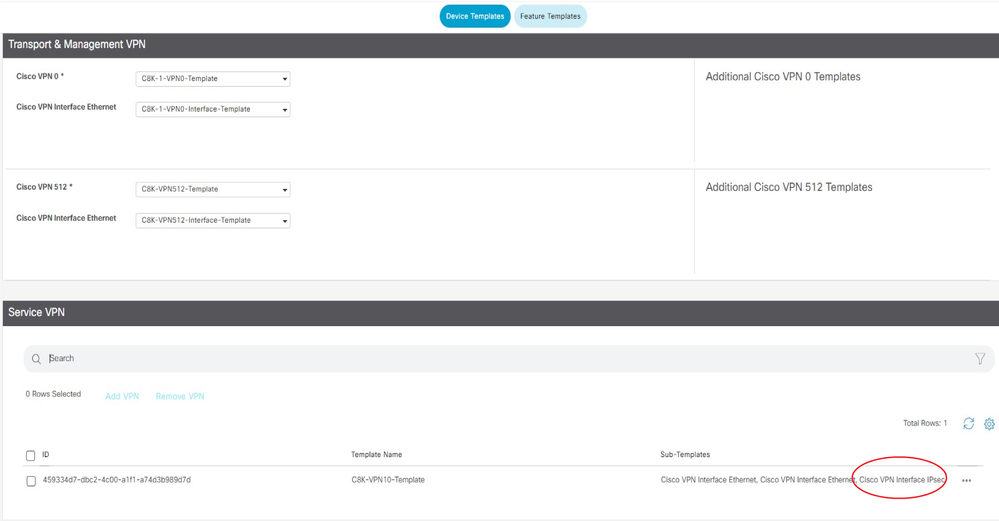

(A) Device Template

Device Template はルータにアタッチして、設定を適用します。本稿ではSD-WANルータのIP/HostnameなどはDevice Templateで既に設定済みで、IPsec Tunnel に関する設定のみを実施します。

Device Template

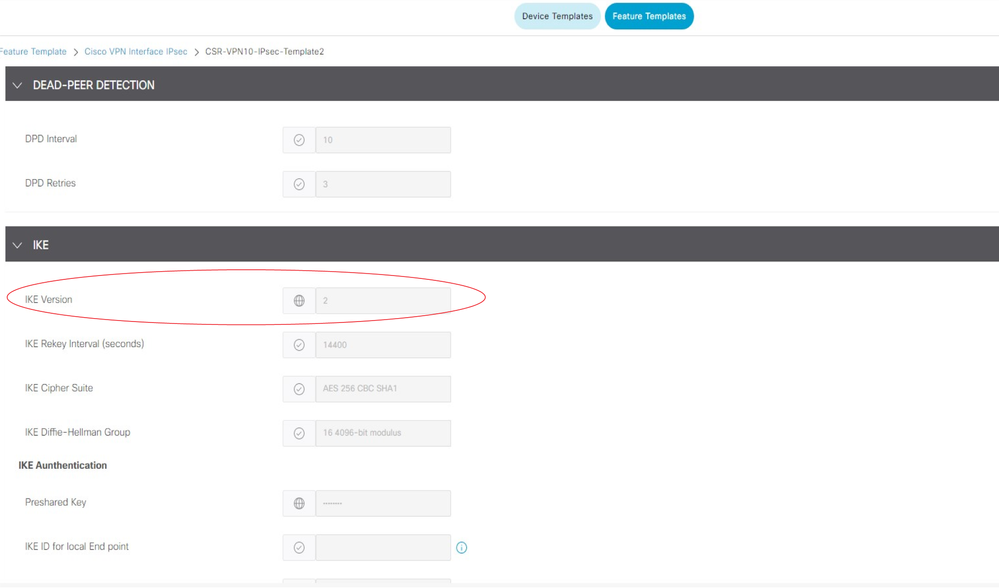

(B) IPsec VPN のFeature Template

SD-WANルータの IPsec機能はFeature Templateを使って設定し、 Device Template に適用します。

Feature Template > Add Template > Cisco VPN Interface IPsec より新規の Feature Template を作成します。

Cisco VPN Interface IPsec Template

赤丸のように IKE のバージョンを2にして、IKEv2 で VPN Tunnel を設定するようにします。他のパラメータはデフォルト状態のままにします。

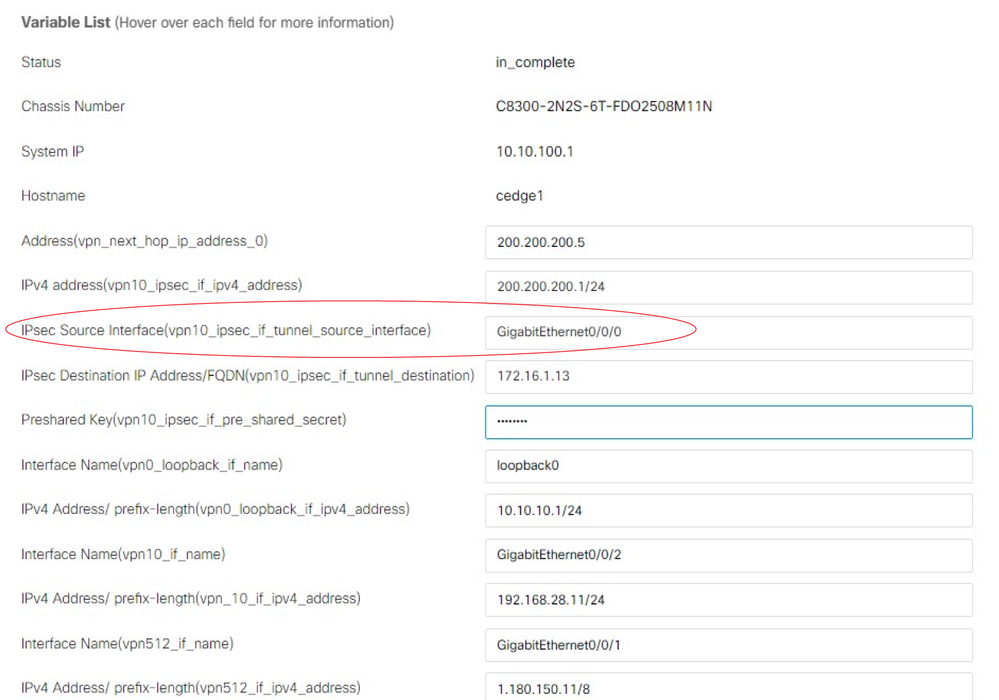

IPsec 設定用の Feature Template を設定後、Device Template に適用し、cedge1 にアタッチします。

IPsec Template Source Interface

IPsec設定用の Feature Template を Device Template に追加した後の状態が上記の図となります。

赤い丸の箇所に示すように、VPN Tunnel の Source Interface にはSD-WANルータのWAN側のインタフェースを設定する必要があります。LAN側のインタフェースを設定するとTunnelが確立できなくなります。

上記のTemplateをSD-WANルータに適用後の VPN 関連の設定は以下となります。

|

crypto ikev2 proposal p1-global encryption aes-cbc-128 aes-cbc-256 integrity sha1 sha256 sha384 sha512 group 14 15 16 ! crypto ikev2 policy policy1-global proposal p1-global ! crypto ikev2 keyring if-ipsec1-ikev2-keyring peer if-ipsec1-ikev2-keyring-peer address 172.16.1.13 pre-shared-key 6 ]NfKEdCcgGBX]AfPCTAHARUDEXIZVKNKJ ! ! crypto ikev2 profile if-ipsec1-ikev2-profile match identity remote address 172.16.1.13 255.255.255.255 authentication remote pre-share authentication local pre-share keyring local if-ipsec1-ikev2-keyring lifetime 14400 dpd 10 3 on-demand no config-exchange request

interface Tunnel100001 vrf forwarding 10 ip address 200.200.200.1 255.255.255.0 ip mtu 1400 ip tcp adjust-mss 1400 tunnel source GigabitEthernet0/0/0 tunnel mode ipsec ipv4 tunnel destination 172.16.1.13 tunnel path-mtu-discovery tunnel protection ipsec profile if-ipsec1-ipsec-profile |

以上でSD-WANルータのIPsec VPN Tunnel の設定が完了します。

(3) IOS-XE ルータの設定

IOS-XE ルータのTunnel の設定はSD-WANルータの設定時に決めていたパラメータを元に設定することも可能ですが、本稿ではSD-WANルータから得られたVPN 設定を編集し、IP アドレスを対向ルータに入れ替えて作成します。

|

crypto ikev2 proposal p1-global encryption aes-cbc-128 aes-cbc-256 integrity sha1 sha256 sha384 sha512 group 14 15 16 ! crypto ikev2 policy policy1-global proposal p1-global ! crypto ikev2 keyring if-ipsec1-ikev2-keyring peer if-ipsec1-ikev2-keyring-peer address 172.16.1.11 pre-shared-key Cisco123 ! ! ! crypto ikev2 profile if-ipsec1-ikev2-profile match identity remote address 172.16.1.11 255.255.255.255 authentication remote pre-share authentication local pre-share keyring local if-ipsec1-ikev2-keyring lifetime 14400 dpd 10 3 on-demand no config-exchange request ! ! crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256 mode tunnel ! crypto ipsec profile if-ipsec1-ipsec-profile set security-association lifetime kilobytes disable set security-association replay window-size 512 set transform-set if-ipsec1-ikev2-transform set pfs group16 set ikev2-profile if-ipsec1-ikev2-profile ! interface Tunnel100001 ip address 200.200.200.5 255.255.255.0 ip mtu 1400 ip tcp adjust-mss 1400 tunnel source GigabitEthernet0/0/0 tunnel mode ipsec ipv4 tunnel destination 172.16.1.11 tunnel path-mtu-discovery tunnel protection ipsec profile if-ipsec1-ipsec-profile |

上記の赤いラインのようにC1111ではcedge1の設定からIPアドレスのみ編集していることがわかります。

四、完全な設定

本設定例のルータ側の完全な設定例を添付します。

五、参考文献

[1] vEdgeとCisco IOS®間のサイト間LAN間IPSec

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます