1. 目的

Dynamic access policies (DAP) を用いた Endpoint secudity の動作について調査を行うためには、DAP に特化したログと debug の採取が必要になるケースが大半です。トラブルシュートで活用する取得情報については、cisco.com でも紹介されていますが、包括的に紹介された資料が見あたりません。ASA および Client 側で一般的に取得する情報を集約して、以下でそれぞれ分類・整理して紹介いたします。

2. DAP のシーケンスについて

DAP のシーケンスはこちらの日本語の資料で紹介されています。

1. リモート クライアントが VPN 接続を試みます。

2. ASAは、設定された NAC 値と Cisco Secure Desktop の Host Scan 値を使用してポスチャ評価を実行します。

3. ASAが、AAA を介してユーザを認証します。AAA サーバは、ユーザの認可属性も返します。

4. ASAが、AAA 認可属性をそのセッションに適用し、VPN トンネルを確立します。

5. ASAが、AAA 認可情報とセッションのポスチャ評価情報に基づいて DAP レコードを選択します。

6. ASAが、選択した DAP レコードから DAP 属性を集約します。集約された属性が DAP ポリシーを構成します。

7. ASAがその DAP ポリシーをセッションに適用します。

DAP + Endpoint Security では、基本的に 4 の以降の処理を、Host Scan エンジンが、当該 VPN ユーザに適用された AAA 属性やエンドポイント属性を評価して、管理者が定義した DAP レコードに合致しているかを検査します。

そこで、DAP に関するトラブルの多くは、あるクライアントの接続が期待通りの DAP レコードにマッチしない事象として現れることが多く、原因例としては、Host Scan エンジンが、ある属性値を正しく検知できないソフトウェア不具合の問題であったり、クライアント端末自体が、DAP で定義された Criteria を充足していないといったケースなどが挙げられます。

調査の初期段階で以下に挙げた情報をまとめて取得しておくことで、スムーズな調査が可能となります。

3.取得情報の一覧

1. ASA Debugs

| 取得情報 | 説明 | 補足 |

|---|

| debug dap trace (必須) | DAP の処理全般のトレース結果を出力。 ※上記シーケンスの 5 - 7 全般を記録 | 出力の大半は Host Scan エンジンで検知したAAA、 エンドポイント属性となるため、出力量は対象となる クライアント端末に依存して一定ではありません。 |

| debug dap error (推奨) | DAP 処理中に生じたエラーを出力。 ※大半のケースでは何も記録されない | 念のためご取得ください。 |

| debug menu dap 1 (推奨) | DAP レコードを XML format で出力。 | more コマンドで dap.xml を表示する場合と同じ出力 が得られます。 |

| debug menu dap 2 (必須) | DAP レコードを LUA format で出力。 | TAC や開発部門はこちらを使用して解析を行います。 |

show running-config dynamic-access-policy-record (推奨) | ASA の CLI 上の DAP 設定。 | show run や show tech があれば不要です。 |

・上記のほか、ASA の全体的な設定(DAPの場合は特に AAA、VPN関連の設定)や、機器の状態を把握するため、以下の情報が必要になりますので、併せてご取得ください。

- show tech-support の出力

- syslog (debugging level)

・"debug dap trace" および "debug dap error" は、logging debug-trace を有効にすることで、syslog (%ASA-7-711001) で出力させることができます。

・syslog に %ASA-7-734003 という、debug dap trace に準じた出力の用意がありますが、debug dap trace での取得を推奨しています。

・上記以外に、ASDM からでないと確認することが困難な情報も存在します。

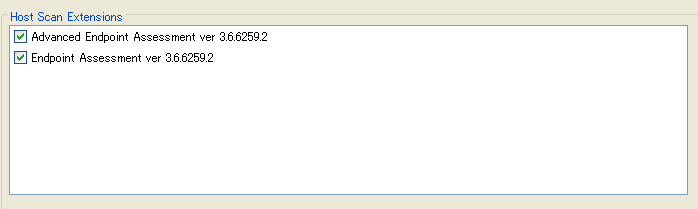

例) Endpoint Assesment module が有効であるかどうか

Configuration > Remote Access VPN > Secure Desktop Manager > Host Scan

2. Client Debugs

| 取得情報 | 説明 |

|---|

| DART ( AnyConnect Diagnostics and Reporting Tool) ログ | AnyConnect の接続全般に関するクライアント側の情報を一括して 収集するためのログ取得ツールです。概要や入手、インストール方法 についてはこちらをご一読ください。 |

・DART を取得すると、Host Scan や CSD 関連のログも一緒に取得されます。ただし再現テストを実施する場合は、事前に ASDM のConfiguration > Remote Access VPN > Secure Desktop Manager > Global Settings から、logging level を Debugging に変更してください。

※ logging level を debugging に変更後の最初の接続から、Client には debug level で生成されたログが記録されます。

※ 対象ログは、cscan.log となりますが、logging level によらず、ログでは常に [debug] と記録されますのでご注意ください。

・DART でログを取得する場合には、ファイルの格納箇所を意識する必要はありません。 もしも個別に Host Scan や CSD 関連のログを回収する必要が生じた場合には、ご利用のオペレーティングシステムに応じて、以下で紹介されているファイルパスを参考に直接ご取得ください。

CSD Log File Locations

http://www.cisco.com/en/US/docs/security/csd/csd35/configuration/guide/CSDglobe.html#wp1208960

※ csd.log、csd_child.log、hostscan.log と紹介されていますが、実際には、同ファイルパスにある、cscan.log と libcsd.log が対象となります。log ディレクトリ内のファイルを全部取得するようにしてください。

3.ログの確認方法

シンプルな設定を用いて、上記で取得したログの基本的な照合方法を紹介します。

スペースの都合上、本文での記載が難しいため、添付ファイルをご参照ください。

4.その他