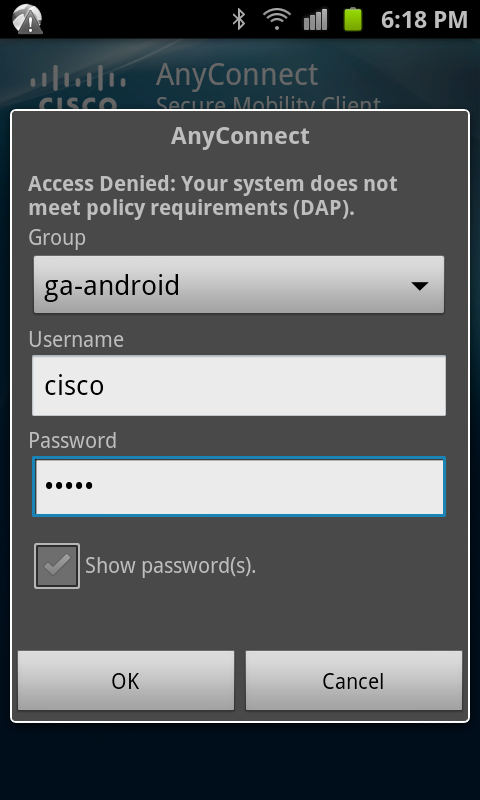

今回は、ASA への AnyConnect を使用しての接続を、特定のプラットフォームに対してのみ制限したい

という要件を満たす方法につきましてご紹介します。

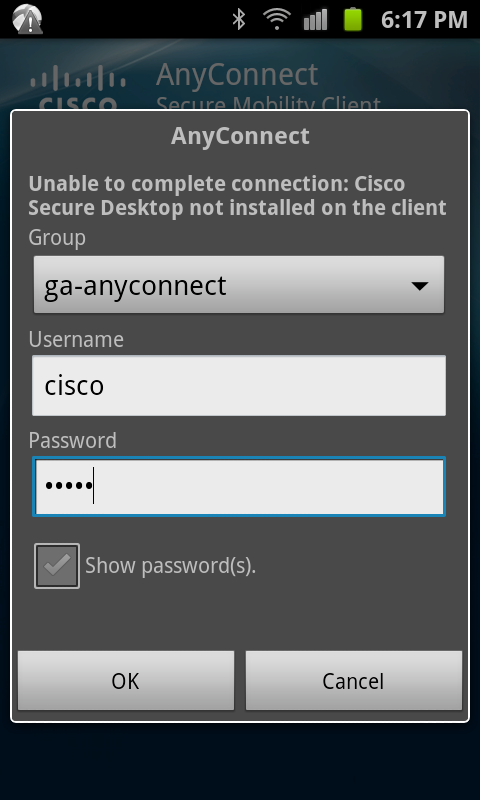

今回の要件は、tunnel-group tg-anyconnect という connection profile に対しては、Android 端末から

の接続を許可しない。というものとなります。

上記の要件を満たすために、DAP にて、

Connection Profile が、tg-anyconnecy

かつ

Anyconnect for Android

の接続を拒否するようなルールを定義します。

DAP に関する詳細な情報については、こちらの URL をご参照ください。

http://www.cisco.com/en/US/customer/docs/security/asa/asa84/asdm64/configuration_guide/vpn_asdm_dap.html

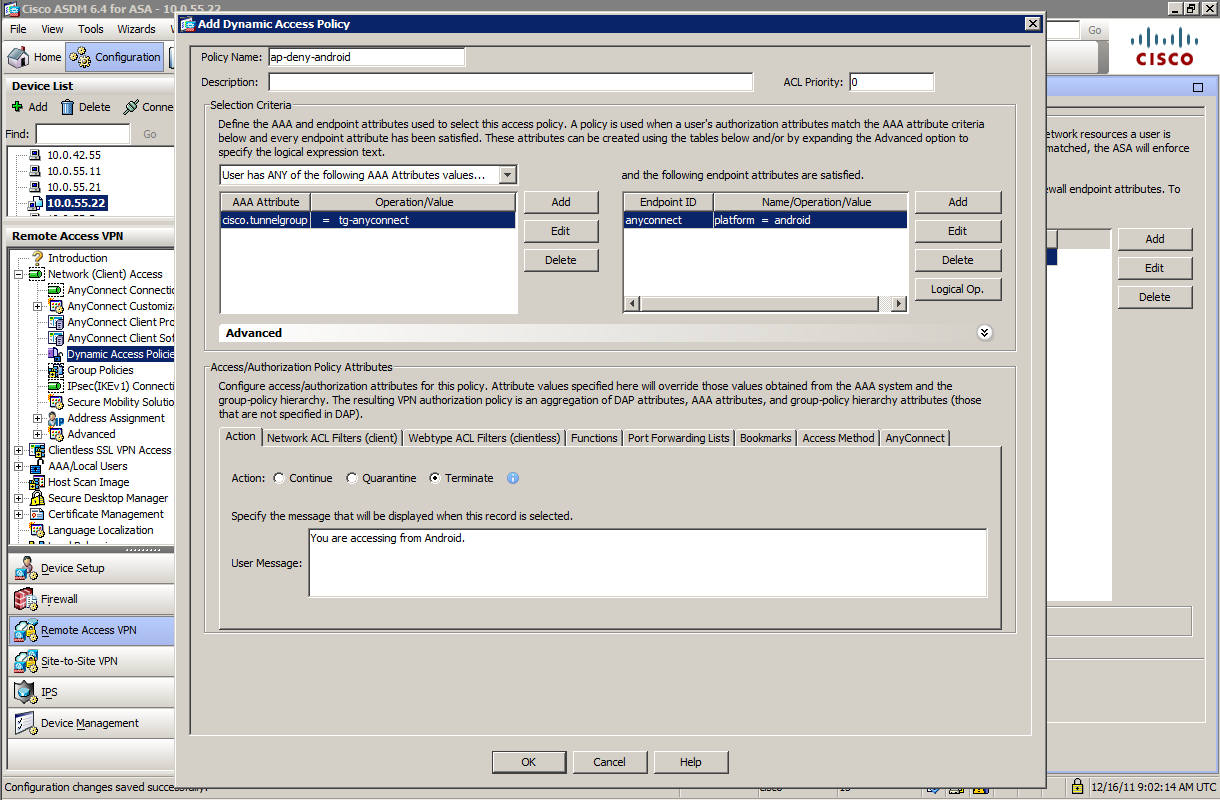

(1) 新規ルールの作成

ASDM にて該当する ASA にアクセスいただき、

Configuration > Remote Access VPN > Network (Client) Access > Dynamic Access Policies

と進み、Add ボタンをクリックして、新規 Access Policy の作成画面に遷移

してください。

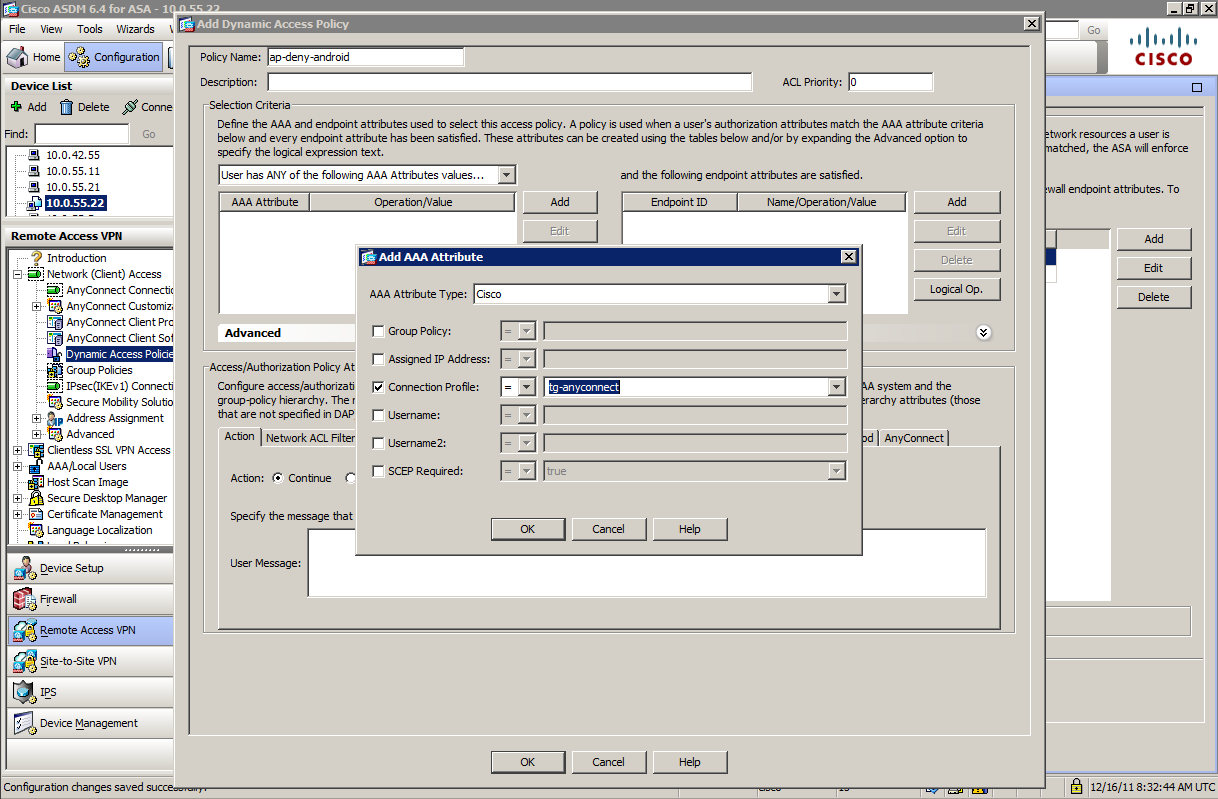

(2) ポリシーの詳細な情報を追加してください

まずポリシーの名前を入力してください。ここでは、ap-deny-android とし

ます。

制限を加えたい VPN group(tunnel-group) を、Selection Criteria に追加

してください。Selection Criteria 内の、AAA Attribute で Add をクリッ

クして、下の画面の様に criteria を定義してください。

ここでは、tg-anyconnect という tunnel-group を選択しています。

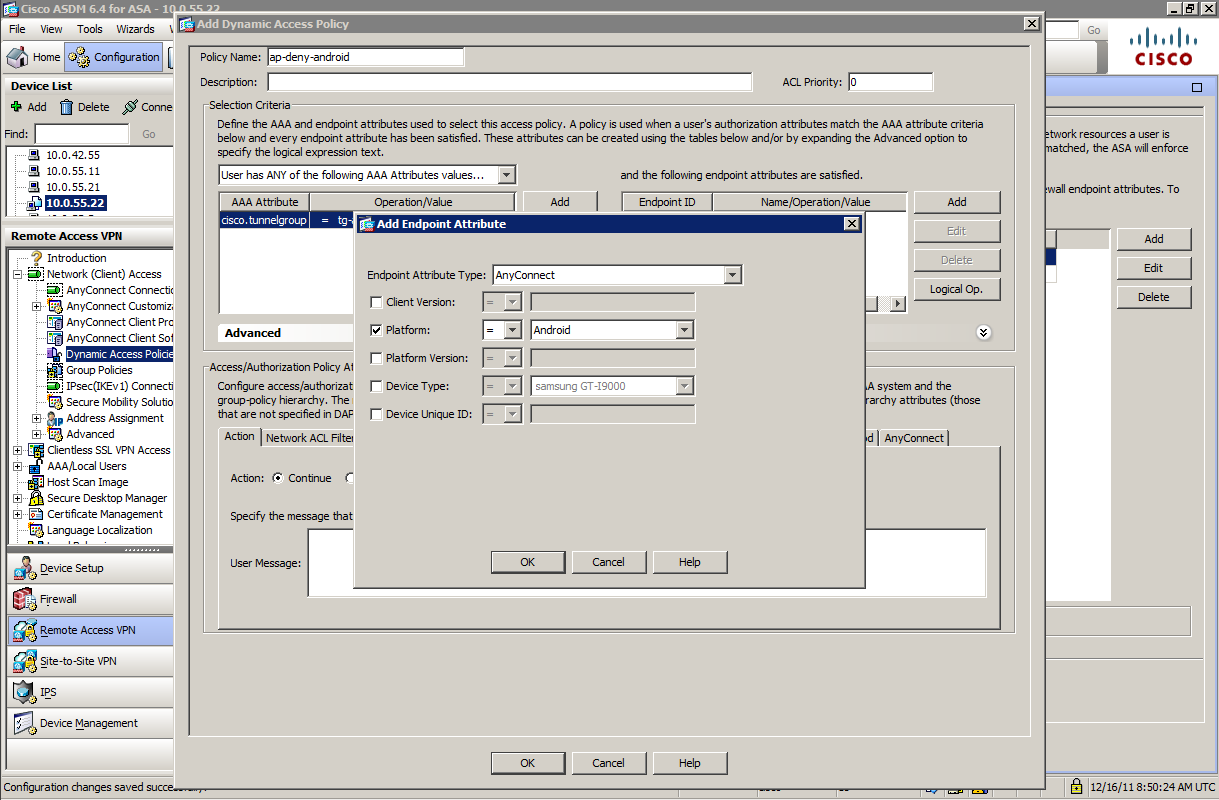

次に、右側の Endpoint Attribute で Add をクリックし、Anyconnect for Android のみ該当するような

criteria を定義します。下記の画面キャプチャの内容をご参照ください。

最後に、上記で定義した Selection Criteria に該当した接続要求どのよう

に扱うかを、Action の項目で設定します。ここでは単純に接続を拒否するの

で、Terminate を選択します。

(3) DAP ルールを設定

DAP は基本的に first match で処理されます。今回は、前述の通り、DfltA

ccessPolicy にて、全ての接続を許可し(暗黙の permit)それより処理順位の

高いポリシーで android 端末からの接続を terminate するという例になり

ますので順序は下記の様になります。

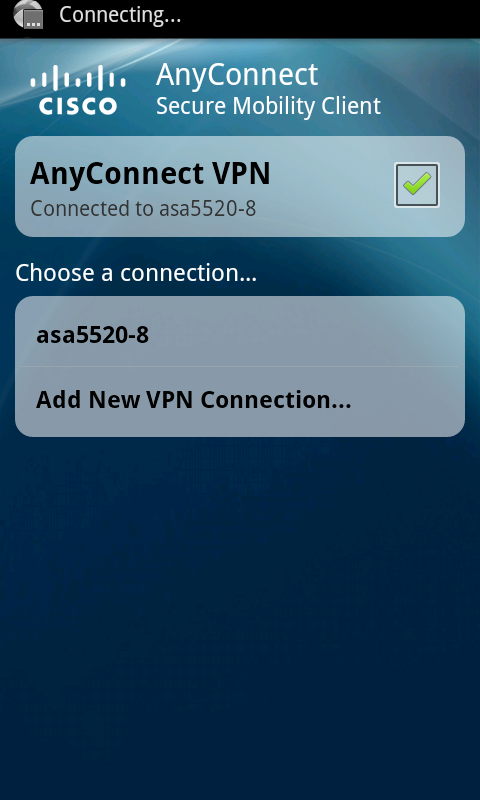

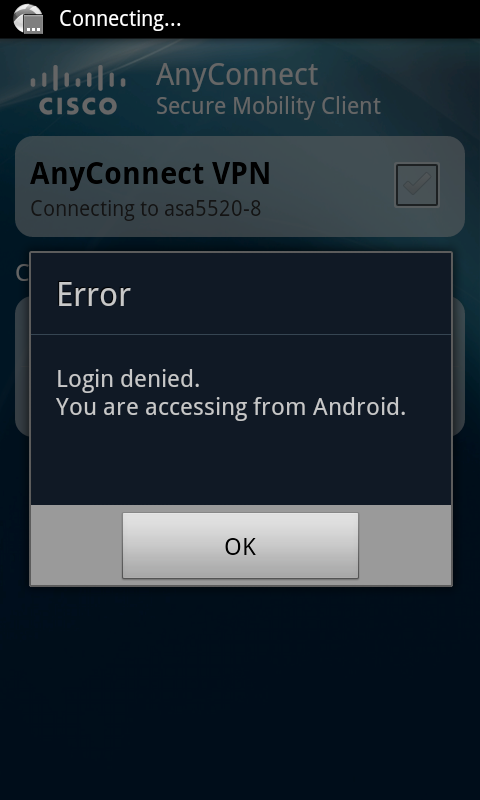

今回の設定では、ASA の設定に、Anyconnect 接続用の tunnel-group として

tg-anyconnect と、tg-android を予め設定してあります。上記の DAP の設

定により、android からの tg-anyconnect への接続は拒否されます。

反対に、tg-android への接続は、拒否するルールを定義していないので、下記の様に許可されます。