はじめに

Firepower System のセキュリティ インテリジェンス 機能を用いて、マルウェアやフィッシングやエクスプロイットなどの疑いのあるIPアドレスの検知と自動ブロックが可能です。 Ciscoの脅威研究・分析の専任機関であるTalosが、膨大なIPアドレスの中から、これらIPアドレスの調査・評価を実施しています。

本ドキュメントでは、このセキュリティ インテリジェンス機能を利用した、疑いのあるIPアドレスの自動ブロック設定方法について解説します。

本ドキュメントは、FMC(旧名:FireSIGHT)バージョン 6.0.1.3、FirePOWERバージョン 6.0.1.2を用いて確認、作成しております。FTD (Secure Firewall) をご利用時も当ドキュメント内容は利用可能です。

Security Intelligence Feed のカテゴリ

2017年5月現在 利用可能な主なカテゴリは以下です。 各カテゴリのIPアドレス情報は、Ciscoクラウドと連携し、デフォルトで2時間毎にチェック・更新され、更新後は速やかにシステムに適用されます。 そのため、手動での更新適用は不要です。

| カテゴリ |

説明 |

| Attackers |

脆弱性のスキャニングや 他システムの不正利用を試みている |

| Bogon |

本来インターネット上に存在すべきではないIPアドレスだが、何らかの通信をしている |

| Bots |

ボットネットコントローラーの支配下であり、ボットネットに参加している |

| CnC |

ボットネットのコントロールサーバー |

| Dga |

CnCサーバーのランデブーポイントとして利用できる膨大なドメイン名を生成するマルウェアアルゴリズム |

| Exploitkit |

クライアントのソフトウェア脆弱性を識別するために開発されたソフトウェアキット |

| Malware |

マルウェアバイナリや エクスプロイトキットのホスト |

| Open proxy |

匿名のWebブラウジングを許可する オープンプロキシ |

| Open relay |

スパムメールを中継する事で知られている オープンメールリレー |

| Phishing |

フィッシングページのホスト |

| Response |

悪意ある、もしくはその疑いのある行動をしている |

| Spam |

スパムの送信元として知られているメールホスト |

| Suspicious |

疑いのある行動をしており調査中のホスト |

| Tor exit node |

Tor出口ノード |

セキュリティ インテリジェンスの設定方法

FMC(旧名:FireSIGHT)で管理時

Policies > Access Control > 任意Access Control Policy より、Security Intelligenceタブを開きます。

Available Objectsから任意カテゴリを選択し、Whitelistか Blacklistに追加します。

ブラックリストを選択した場合、対象カテゴリを右クリックすると、Block (デフォルト) もしくは Monitor-only (do not block) を選択できます。

Block の場合は疑いのあるIPやURLとの通信のブロックうぃ、Monitor-only の場合はコネクションのブロックはせず、イベントのみの出力となります。 どちらかを選択してください。

Saveボタンで設定の適用と、Deployボタンより管理デバイスに適用を行います。

動作確認

FMC(旧名:FireSIGHT)で管理時

Analysis > Connections > Security Intelligence Eventsより、検知と処理状況を確認できます。以下は実際にPhishingの疑いのあるサイトにアクセス時の出力例です。

Analysis > Connections > Connection Eventsからも、ブラックリスト対象でドロップされたコネクションを確認可能です。

補足情報

1. 指定IPアドレスのホワイトリスト登録方法

コネクションイベントで 期待しないIPアドレスがブロックされてた場合は、対象IPアドレスを右クリックし Whitelist IP Nowを選択することで、ホワイトリストに指定IPアドレスの登録が可能です。 ホワイトリストは、ブラックリストよりも優先し処理されます。 追加したIPアドレスは、PolicyのApplyは必要なしに、即座に適用されます。

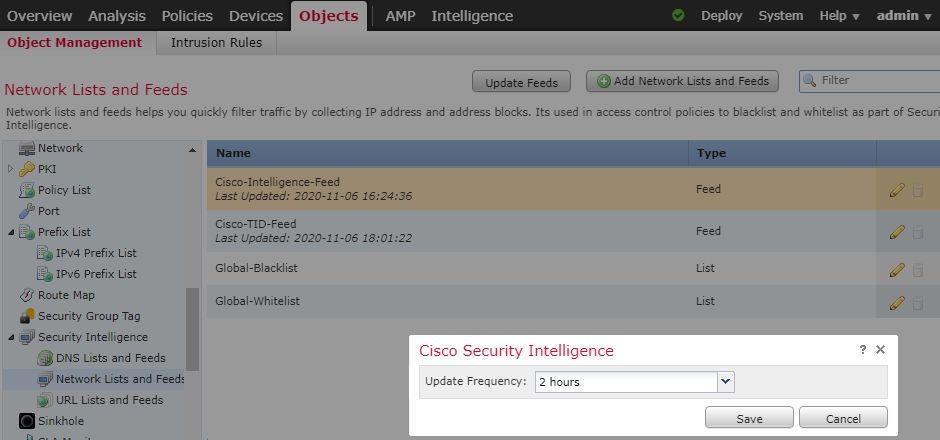

追加したIPアドレスの確認や編集は、Objects > Object Management > Security Intelligence > Network Lists and Feeds の、Global-Whitelistをクリックすることで可能です。

2. セキュリティ インテリジェンスによる DNS ブロック の確認

DNS ポリシーから対象リスト選択やドロップアクション設定が可能です。

以下はテストサイト「www.test.com」をセキュリティインテリジェンスでブロック時の出力例です。

設定や検証方法について詳しくは、Firepower Management Centerを使用したセキュリティインテリジェンスによるDNSのブロック を参照してください。

よくある質問

セキュリティ インテリジェンスの利用には特別なライセンスが必要ですか

セキュリティインテリジェンスの利用は、Threat ライセンスが必要となります。

Security Intelligence をモニタリングで試験利用は可能ですか

はい、可能です。Black List のアクションを Monitor-only (do not block) に変更してください。

Security Intelligence Feedの更新方法を教えてください

デフォルトで 2時間毎にFeedが自動更新され、その後 自動的にデバイスに適用されます。更新間隔は、Objects > Object Management > Security Intelligence から確認や変更が可能です。

Security Intelligence Feedの利用にはインターネットアクセスは必要ですか

はい、クラウドを利用し定期的に各カテゴリのIPアドレス情報を更新するため、インターネットアクセスが必要です。 HTTPS(TCP443)と HTTP(TCP80)を利用します。

詳しくは、Firepower System: インターネットアクセスが必要となる機能について を参照してください。

セキュリティ インテリジェンスの通信処理はどの段階で行われますか

他のポリシーよりも先に セキュリティ インテリジェンスは処理されます。以下は実際の処理順序例で、各通信は上から順に処理されます。

1. Security Intelligence

2. Access Control Rule

3. Network Discovery Policy

4. File Policy (AMP) (有効時のみ)

5. Intrusion Policy (有効時のみ)

Security Intelligence の DNS Block 利用時は Umbrella ライセンスは必須ですか

いいえ、Umbrella ライセンスはオプションです。 DNS Blockの基本機能は、IPS(Protection)ライセンスがあれば利用可能です。 Umbrella ライセンスをお持ちの場合は、Umbrella と連携することで、Umbrellaの DNS 情報もブロックに利用可能になります。

参考情報

Firepower Management Center Configuration Guide, Version 6.0

Chapter: Security Intelligence Blacklisting

http://www.cisco.com/c/en/us/td/docs/security/firepower/60/configuration/guide/fpmc-config-guide-v60/Security_Intelligence_Blacklisting.html

Cisco ASA with FirePOWER Services Local Management Configuration Guide, Version 6.0

Chapter: Blacklisting Using Security Intelligence IP Address Reputation

http://www.cisco.com/c/en/us/td/docs/security/firepower/60/asa-fp-services/asa-with-firepower-services-local-management-configuration-guide-v60/AC-Secint-Blacklisting.html

Cisco Secure Firewall (FTD) - how to ※FTD情報 まとめサイト

https://community.cisco.com/t5/-/-/ta-p/5024782

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733