- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- FTD: 暗号可視化エンジン(EVE)の有効化と確認方法

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2025-04-04 05:51 PM 2025-04-08 02:00 PM 更新

- はじめに

- Encrypted Visibility Engine (EVE) とは

- EVEの有効化方法

- VDB 自動アップデートの有効化

- 動作確認

- よくある質問

- Q: QUICや HTTP/3のマルウェアの不正通信の検知と遮断にも対応していますか?

- Q: Unified Eventから特定通信を「遮断対象外」にすることは可能ですか?

- Q: マルウェア通信は遮断せずに検知のみとすることは可能ですか?

- Q: EVEは Intrusion Detection System (IDS) 構成でも利用できますか?

- Q: EVEの利用には有償ライセンスは必要ですか?

- Q: Cisco Security Cloud Control (SCC) の cdFMCのバージョン確認方法を教えてください

- Q: FTDのパケットフローにおいて、EVEの検知箇所を教えてください

- Q: EVEは 既存 IPSや AntiMalware技術の代替になりますか?

- Q: EVEはどのような仕組みで暗号化通信の分析と遮断をしていますか?

- Q: EICARファイルのダウンロード試験を行いましたが、EVEでマルウェア検知できません

- Q: Threat Confidence Value と Score の関連性を教えてください

- Q: EVEの検知状況をダッシュボードで見ることは可能ですか?

- Q: EVEの検知結果をもとに、脅威度の高い通信のみ自動復号化しIPSやAntiMalwareで解析は可能ですか?

- Q: EVEはシスコ独自の技術ですか?

- 参考情報

はじめに

本ドキュメントでは、FMC/FTD version 7.2からサポートされた、暗号化通信を復号せずに分析や遮断できる機能である、Encrypted Visibility Engine (EVE) の概要と有効化方法、動作確認方法を紹介します。日本語で「暗号可視化エンジン」とも言います。EVEの設定や運用は非常に簡単です。

なお、EVEでマルウェア通信遮断を行うには version 7.4 以降を、EVEの遮断対象外のIPやネットワークを指定したい場合は version 7.6 以降の利用が必要です。

本ドキュメントでは、FMC/FTD version 7.6.0 を利用し、確認、作成をしております。

Encrypted Visibility Engine (EVE) とは

EVEは、暗号化通信の可視化と脅威対策のため、シスコが開発した新技術です。EVEを利用することで、通信が暗号化されたままで、その通信の指紋(TLS Fingerprint)やAI/MLなど最新技術を活用し、その通信を行うプロセス(マルウェア含む)や OS と、脅威度の判定、および、脅威度が高い場合は自動遮断を行うことが可能です。

以下は「従来型Firewall」と、「FTDでEVE活用時」の比較となります。従来型FirewallでTLS Decryption未使用の場合、Firewallで IPSやAntiMalware による保護機能が有効であっても、現在 殆どの通信は暗号化されているため、脅威の検知や遮断は困難です。仮に「従来型Firewall」でTLS Decryptionを有効化すると、大きな性能低下や遅延、証明書配布などの運用負荷増大などのデメリットが発生してしまいます。一方、「FTDでEVE活用」することで、暗号化されたままで脅威の検知と遮断を、高速に簡単に行うことができます。

また、EVEはマルウェア通信の検知・遮断のみならず、暗号化されたアプリケーション通信やそのOSの検知精度向上と、それによるより適切なアプリケーション制御や脅威検出にも貢献します。EVEの検知は、暗号化通信を復号せずに、数パケット程度で行われるため、非常に高速で、処理遅延が少ない特徴もあります。そのため、FTDをご運用時は、EVEのご活用をおすすめします。

EVEの検知データベースは Vulnerability Database (VDB) が用いられており、VDBは自動、もしくは手動でアップデートが可能です。手動アップデートを利用することで、AirGap環境でもEVEによる保護を利用できます。

EVEの有効化方法

1. Policies > Access Control から、任意Access Control Policy を選択

2. Advanced Settings を開き、Encrypted Visibility Engine の Edit アイコン(鉛筆アイコン)をクリック

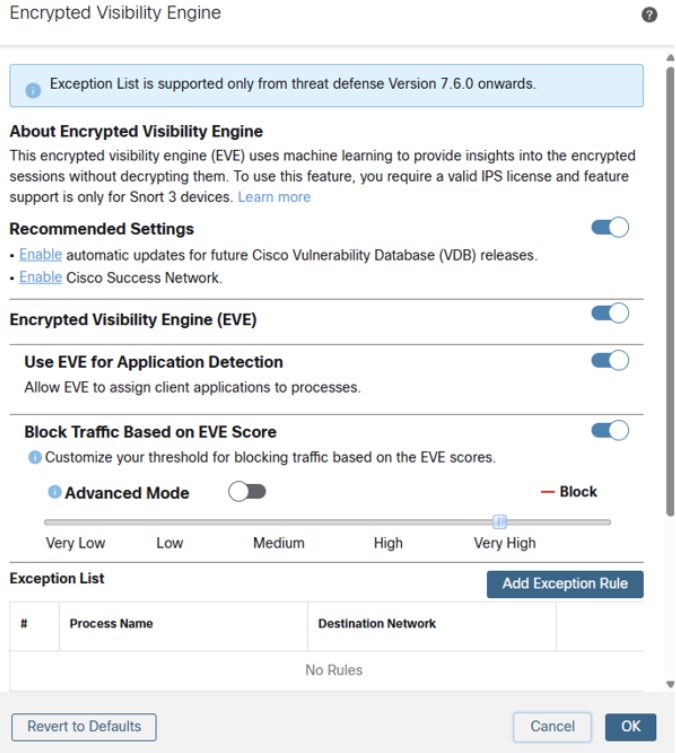

3. 以下のような画面がポップアップするため、「Encrypted Visibility Engine (EVE)」を有効にします。

EVEをアプリケーション検知精度向上のみに使う場合は「Use EVE for Application Detection」を有効に、EVEをマルウェア検知とブロックにも利用する場合は「Use Traffic Based on EVE Score」も有効にしてください。当機能は有効化を強くお勧めします。

デフォルトで「脅威スコア」が 99%以上の、明らかにマルウェアのものと思われる通信のみ遮断します。この閾値を下げたい場合は、Advanced Modeを有効にし変更が可能ですが、検知閾値を下げると誤検知や誤遮断が増えるため、チューニングする場合でも脅威スコアが 90% 以上がオススメです。

Exception Listで、特定のプロセスや宛先・送信元をEVE検知対象から除外することができます。プロセスや宛先の除外はFTDバージョン 7.6から、送信元の除外はFTDバージョン 7.7から可能です。

VDB 自動アップデートの有効化

EVEは検知データベースとしてVulnerability Database (VDB) を活用しており、VDBの自動アップデートを有効化することで、最新のEVE検知データベースを活用した、アプリケーションやマルウェア脅威の検知や遮断が可能です。VDBの自動アップデートの設定方法について詳しくは、以下ドキュメントを参照してください。

https://community.cisco.com/t5/-/-/ta-p/3162610#toc-hId-1734767327

動作確認

初回は、Analysis > Unified Event を開き、画面右上の「Column set」アイコンを開き、以下5つのEVEのコラム表示を有効化してください。Confidence Scoreが高いほど、その検知は正しい可能性があがります。

・Encrypted Visibility Fingerprint (暗号化通信の指紋)

・Encrypted Visibility Process Confidence Score (通信プロセス名の確度)

・Encrypted Visibility Process Name (通信プロセス名)

・Encrypted Visibility Threat Confidence(通信の脅威値。Very High/High/Medium..)

・Encrypted Visibility Threat Confidence Score(マルウェアの確度)

以下は通常の暗号化通信(TLS)の検知例です。EVEで、Cisco Secure Endpointや Docker、Webex、Chrome Browserなど通信プロセスを検知できており、これら検知情報はアプリケーション制御にも利用されます。

以下は実際のマルウェアによる暗号通信の検知例です。マルウェア「azorult」のWEB通信が、Threat Confidence Value が「Very High」、Threat Confidence Score が「99%」で、EVEの「Block Traffic Based on EVE Score」機能で自動遮断されていることがわかります。

よくある質問

Q: QUICや HTTP/3のマルウェアの不正通信の検知と遮断にも対応していますか?

はい、対応しています。

Q: Unified Eventから特定通信を「遮断対象外」にすることは可能ですか?

はい、可能です。EVEによってブロックされた通信(Encrypted Visibility Block)を右クリックし、「Add EVE Exception Rule」をクリックすることで、対象プロセスを遮断対象外にすることができます。

Q: マルウェア通信は遮断せずに検知のみとすることは可能ですか?

はい、可能です。Access Control Policy の Advanced 内の、EVEの設定画面で、「Block Traffic Based on EVE Score」を無効のままにしてください。

Q: EVEは Intrusion Detection System (IDS) 構成でも利用できますか?

はい、EVEはインライン処理は必須ではないため、IDS 構成でも利用可能です。逆にTLS Decryption を利用時はインライン構成(IPS)で利用が必要です。

Q: EVEの利用には有償ライセンスは必要ですか?

Threatライセンスが必要です。なお、Threat ライセンスは、IPS や Security Intelligence (SI) を利用するための、FTDの最も基本的な有償ライセンスであり、当ライセンスをお持ちであれば EVEも利用可能です。

また、EVEを利用するには、FTDデバイスが、Firewall Management Center (FMC) もしくは Cloud-delivered FMC (cdFMC) で管理されている必要があります。

Q: Cisco Security Cloud Control (SCC) の cdFMCのバージョン確認方法を教えてください

Cloud-delivered FMC (cdFMC) は、クラウド内で動作する 仮想 Firewall Management Center (FMC)であり、機能は FMC の最新版と同等です。 cdFMCはバージョンは自動でアップグレードされていくため、FMCの最新バージョン機能を利用できます。なお、バージョン制限のある機能をFTDデバイスに適用したい場合は、FTDデバイス側もバージョン要件を満たしているかは別途確認や、適宜FTDデバイスのアップグレードは必要です。

Q: FTDのパケットフローにおいて、EVEの検知箇所を教えてください

FTDの通信処理のごく初期の段階で行われます。 具体的には SSL Decryptionや アプリケーション・IPS制御の前にEVEの処理は行われます。

Q: EVEは 既存 IPSや AntiMalware技術の代替になりますか?

IPSやAntiMalwareはパケット中身を詳細検査し判定するため、EVEよりも検知精度は高いです。しかし、暗号化通信が一般的である現代において、ネットワークベースのIPSやAntiMalwareの保護を十分に機能させるには、事前に通信のTLS Decryptionが必要となり、TLS Decryptionは過負荷や高遅延の原因となります。

そのため、EVEと、IPSやAntiMalwareは補完関係にあります。

広域的に簡単に低負荷で保護したい場合はEVEを、一方 重要資産なのでしっかり保護したい場合はTLS Decryption+IPS+AntiMalwareといった形で併用していただくのが、おすすめです。

また、EVEを利用時は、EVEと組み合わせて、宛先のIPやURLに応じて脅威検知と遮断を行う 「Security Intelligence (SI)」の機能も併用を強くおすすめします。SIも軽快に動作し、簡単に設定が可能です。

https://community.cisco.com/t5/-/-/ta-p/3292198

Q: EVEはどのような仕組みで暗号化通信の分析と遮断をしていますか?

暗号化通信のTLS Fingerprintや、ポート番号やDNSドメイン等の情報を、AIと機械学習を用いて分析、検知、遮断を実行しています。通常は通信の数パケット程度を見て判定を行うため、非常に高速、かつ低遅延であることも、EVEの大きなメリットの1つです。 検知に使う元データは、全世界の10万以上Endpointの検知情報と、毎日 10億以上のTLS Fingerprint情報などを活用しており、日々、検知精度の向上に努めています。

Q: EICARファイルのダウンロード試験を行いましたが、EVEでマルウェア検知できません

EVEはプロセスを検知し、そのプロセスが悪意あるものかどうか確認し許可や遮断を行う技術です。ダウンロードファイルの検査を行いたい場合は、TLS Decryptionと Anti Malwareの併用が必要です。

Q: Threat Confidence Value と Score の関連性を教えてください

Threat Confidence Value「Very High」は Confidence Scoreが99%以上、「High」は50%以上、「Medium」は10%以上、「Low」は1%以上、「Very Low」は 0% です。

Q: EVEの検知状況をダッシュボードで見ることは可能ですか?

はい、バージョン 7.7以降で可能です。以下はダッシュボードの EVEタブの表示例です。

Q: EVEの検知結果をもとに、脅威度の高い通信のみ自動復号化しIPSやAntiMalwareで解析は可能ですか?

はい、バージョン 7.7以降で可能です。詳しくは以下動画を参照してください。

https://youtu.be/CNda9ywkgA0?si=67BpG-8IoHCuQrHD

Q: EVEはシスコ独自の技術ですか?

はい、低速で運用難度が高い「TLS Decryption + IPS + AntiMalware」以外の、簡単に運用できる脅威対策の選択肢を作るべく開発された、シスコ独自開発の新技術です。第三者調査機関である、SE Labs や Forrester Wave 様からも高い評価を得ている先進技術でもあるため、ぜひご活用ください。

https://gblogs.cisco.com/jp/2023/08/se-labs-2023-annual-security-report-names-cisco-as-best-next-generation-firewall/

参考情報

Cisco FTD How To

https://community.cisco.com/t5/-/-/ta-p/5024782

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます