Introduction:

ス タティックNATはNATテーブルに変換エントリを構成し、特定のローカルアドレスを特定のグローバルアドレスに変換します。逆もまた同様です。スタ ティックNATで設定したエントリは、設定で削除しない限りNATテーブルに残り続けます。スタティックNATとダイナミックNATの主な違いは、スタ ティックNATはリモートホストがスタティックNATによりアドレス変換されたホストへ接続することができるのに対し(アクセスリストが存在する場合可能 です)、ダイナミックNATはそれができません。また、スタティックNATはローカルアドレスと同数のグローバルアドレスが必要です。

route- mapを使用したスタティックNATは、同じローカルアドレスに、宛先に応じた複数のグローバルアドレスをマッピングすることができます。そのため、宛先 ベースなNATが可能です。このタイプの構成はNATテーブルに拡張変換エントリを作成し、プロバイダネットワーク、またはパートナーネットワークにマル チホームで接続する場合に便利でしょう。

この方法はインターネットのようなパブリックネットワークを経由し、他のバーチャルプライベート ネットワーク(VPN)サイトに到達するために、ルータ上で一緒にNATとIPsecを使用している場合にも便利です。route-mapはパブリック ネットワークへのトラフィックだけを変換できるため、パブリックネットワーク経由で到達するVPNサイト宛のトラフィックを変換しないことも可能です。同 じことを達成する方法は他にもありますが、このオプションはルータの性能を下げることなくこのようなシナリオを実装することが可能です。

Configuration overview:

route-mapでスタティックNATを設定するには次の手順を実行します。

1)最初のステップは、内部インターフェイスと外部インターフェイスを定義することです。これは 特定のインターフェイスコンフィギュレーションモードで「ip nat inside」コマンドと「ip nat outside」コマンドを実行します。

2)拡張アクセスリストのパラメータを定義するには次のコマンドを実行します。

access-list <拡張ACL番号(100~199,2000~2699)> {deny(拒否)|permit(許可)} <protocol> <source(送信元IP)> <source-wildcard> <destination(宛先IP)> <destination-wildcard>

3)route-mapを設定し、パラメータを定義します。

4)内部インターフェイス上で設定されたスタティックNATとroute-mapを有効にするには以下のコマンドを実行してください。

ip nat inside source list {acl-number|acl-name} pool pool-name[overload]|static local-ip global-ip route-map map-name}

Configuration overview:

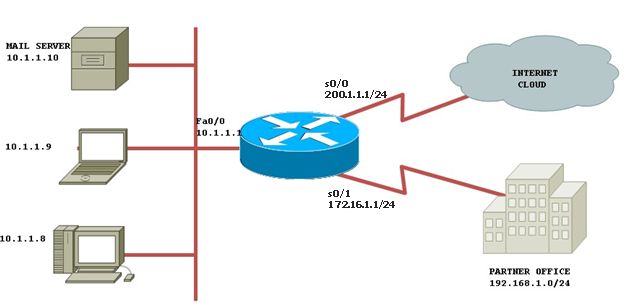

ルー タR1はシリアル0/0インターフェイスを介してインターネットに接続し、シリアル0/1インターフェイスを介してIPアドレス192.168.1.0 /24のアドレス空間を使用したパートナーネットワークへ接続しています。R1のLANインターフェイスは、IPアドレス10.0.0.0/8のネット ワークに属している企業の内部ネットワークに接続しています。インターネットと通信する際、メールサーバは内部ローカルアドレス10.1.1.10を内部 グローバルアドレス200.1.1.10にアドレス変換する必要があり、パートナーネットワークと通信する際には内部グローバルアドレスを 172.168.1.10に変換する必要があります。

Topology Diagram:

ルータR1の、ルートマップを使ったNATの設定

STEP:1

interface Fa0/0

ip address 10.1.1.1 255.255.255.0

ip nat inside

!---NAT内部インターフェイスとして指定し、企業ネットワークに接続します。

interface S0/0

ip address 200.1.1.1 255.255.255.0

ip nat outside

!---NAT外部インターフェイスとして指定し、インターネットに接続します。

interface Serial0/1

ip address 172.16.1.1 255.255.255.0

ip nat outside

!---NAT外部インターフェイスとして指定し、パートナーネットワークに接続します。

STEP:2

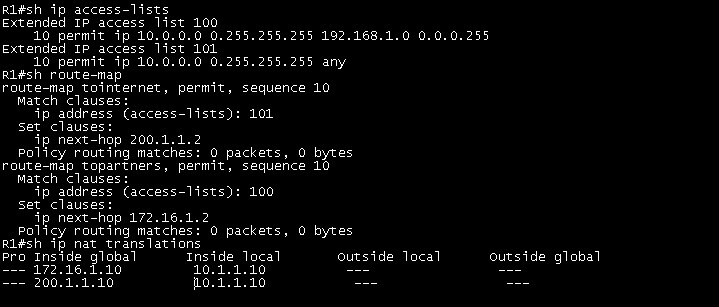

access-list 100 permit ip 10.0.0.0 0.255.255.255 192.168.1.0 0.0.0.255

!---このALCは企業ネットワークの全ホストからパートナーネットワークの全ホストへのトラフィックを許可します。

access-list 101 permit ip 10.0.0.0 0.255.255.255 any

!---このALCはインターネット上の宛先に向かう企業ネットワーク内のトラフィックを全て許可します。

STEP:3

route-map topartners permit 10

match ip address 100

set ip next-hop 172.16.1.2

!---このルートマップはACL100を条件に設定し、一致するならば172.16.1.2のルータをネクストホップにします。

route-map tointernet permit 10

match ip address 101

set ip next-hop 200.1.1.2

!---このルートマップはACL101を条件に設定し、一致するならば200.1.1.2のルータをネクストホップにします。

STEP:4

ip nat inside source static 10.1.1.10 172.16.1.10 route-map topartners

!---上記の行はパートナーネットワークへのルートマップtopartnersで一致したトラフィックに使用するグローバルアドレス172.16.1.10と内部ホスト10.1.1.10をマッピングするためのスタティックNATの設定です。

ip nat inside source static 10.1.1.10 200.1.1.10 route-map tointernet

!---上記の行はインターネットへのルートマップtointernetで一致したトラフィックに使用するグローバルアドレス200.1.1.10と内部ホスト10.1.1.10をマッピングするためのスタティックNATの設定です。

検証コマンド:

翻訳元: https://supportforums.cisco.com/document/26021/how-configure-static-nat-route-maps