はじめに

自動化されるアクション(Automated Actions)にあるIsolate a Computer upon Compromise機能は、対象端末には侵害が発生したときに自動隔離できます。しかしながら、最近特定のタイミングで自動隔離動作が機能しないというご報告も受けております。本記事では、自動化されるアクションの動作を説明します。

前提条件

本記事はWindows 10、Windows Connector 8.1.5.21322および2023年4月20日時点のSecure Endpoint Consoleにて動作確認しております。

設定画面

結論

自動化されるアクションを説明する前に、まず侵害(compromise)という概念を紹介いたします。「侵害(compromise)」とは、Secure Endpointで検出された悪意のある可能性のあるアクティビティのうち、検疫されていないが、ユーザーアクションが必要な可能性があるアクティビティを指します。つまり、端末にはまだ脅威が潜んでいる可能性があるということです。

自動化されるアクションをトリガーさせるには、以下の条件を同時に満たす必要がございます。

条件①:設定した重大度もしくはそれ以上のセキュリティ侵害イベントが発生する

条件➁:当該端末は新しく侵害(Compromise)の状態になる

すでに侵害(Compromise)の状態になった端末において、設定した重大度以上のセキュリティ侵害イベントが再度発生した場合、新しい侵害とはならないため、自動化されるアクションは動作しません。

つきまして、自動化されるアクションによって自動隔離が発生した端末では、脅威が完全に解消されたと確認いただいた後、手動で端末の侵害状態および隔離を解除していただければと存じます。

検証テスト

EICARテストファイルを例としてご案内させていただきます。

多くの場合、EICARテストファイルをダウンロードしたとたんに、Secure EndpointがEICARテストファイルを検疫して、脅威を完全に駆除したため、当該端末は侵害の状態になりません。侵害状態にさせるために、意図的に検疫失敗のイベントを作り出す必要があります。

※Secure Endpointが悪意のあるファイルを検疫する前に、システムや別のセキュリティ製品より削除された場合、検疫失敗のイベントが上がります。

今回はEICARテストファイルのダウンロードリンクを使用して検疫失敗のイベントを模擬します。

・https://secure.eicar.org/eicarcom2.zip

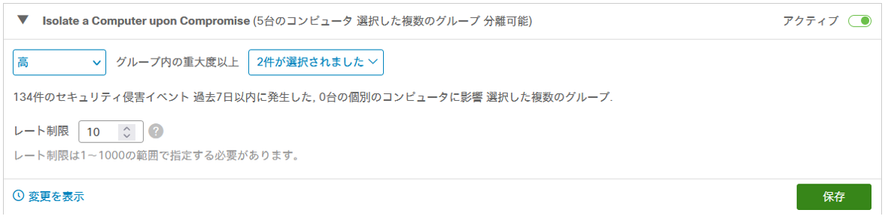

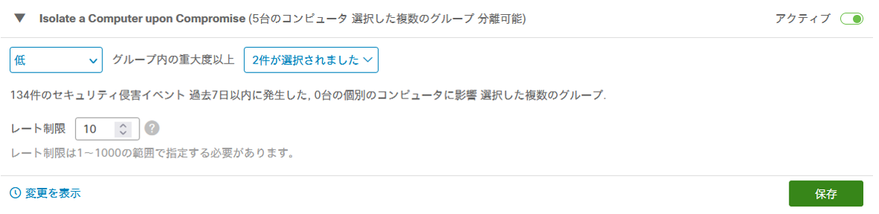

- テストのために、Isolate a Computer upon Compromiseの設定を以下のように調整します。

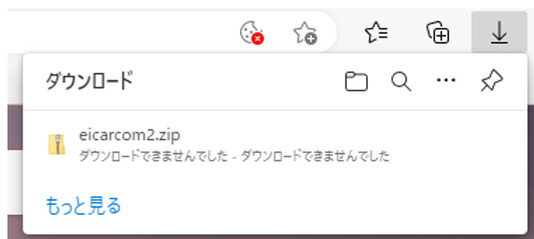

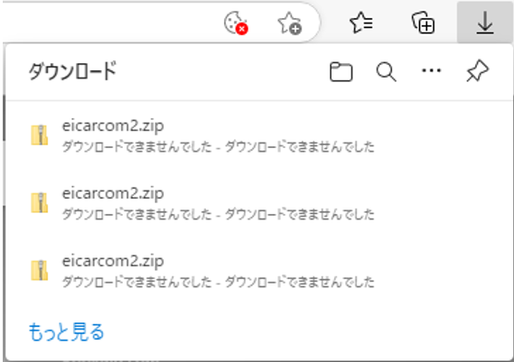

- EICARテストファイルをダウンロードします。ダウンロードが失敗したことを確認します。

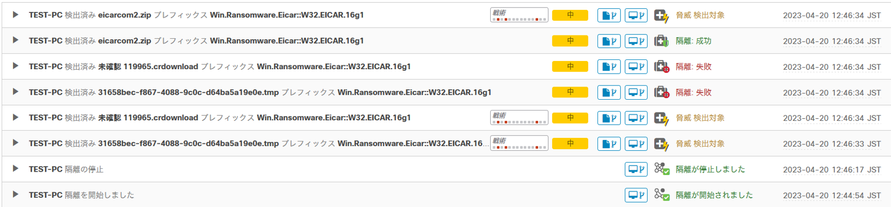

- コンソールで検疫失敗のイベントが上がり、端末が侵害状態になり、自動隔離が開始することを確認します。

- 侵害状態を解除せずに、隔離状態を手動で解除します。

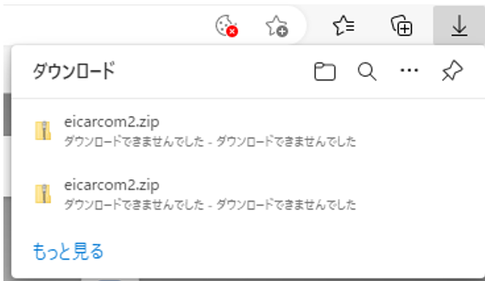

- 再度EICARテストファイルをダウンロードします。ダウンロードが失敗したことを確認します。

- コンソールで検疫失敗のイベントが上がりましたが、端末がすでに侵害状態になっているため、自動隔離が開始しません。

- 「ダッシュボード > 受信トレイ」から侵害状態を解除して、再度EICARテストファイルをダウンロードします。

- コンソールで検疫失敗のイベントが上がり、端末が侵害状態になり、自動隔離が開始することを確認します。

関連ドキュメント:

・https://www.cisco.com/c/en/us/support/docs/security/secure-endpoint/217463-automated-actions-forensic-snapshot.html