- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- vSphereクライアントを用いたASAvの簡易セットアップと動作確認方法

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2016-03-15 02:15 PM 2020-10-19 09:56 AM 更新

- 1. はじめに

- 2. 事前準備

- 3. セットアップ構成

- 4. vSphereクライアントを用いたASAvのデプロイ方法

- 5. ホストオンリーのネットワークラベルの作成

- 6. ネットワークラベルを各仮想マシンに割当て

- 7. ASAvのセットアップと簡易動作確認

- 8. 参考情報

当ドキュメントは、TAC Security Team ブログからの転載です。 ASAvのセットアップの参考にして頂けますと幸いです。

なお、ASAv バージョン 9.4(1)200、もしくは 9.5(1)以降より、vCenter無しに ESXiにインストールが可能となり、より便利になりました。 ESXiサーバと、ASAvの互換性情報は以下を参照してください。

Cisco ASA Compatibility - ASAv Hypervisor Compatibility

http://www.cisco.com/c/en/us/td/docs/security/asa/compatibility/asamatrx.html#90840

1. はじめに

ASAvは クラウド基盤のFirewallとしてだけではなく、ASA物理アプライアンスの機能や設定の簡易検証や、学習用など、様々な用途で活用できます。

ライセンス無しの場合、100Kbps 100コネクションまでの性能制限がありますが、ASA物理アプライアンスとほぼ同じ機能を利用できます。AnyConnectもできます。 かなり太っ腹です。

スナップショットやクローン、vMotionに対応するため、任意タイミングでバックアップや切り戻しが可能です。

今回は、この便利なASAvの vSphereクライアントからのデプロイ方法と、簡易的な動作確認方法を紹介します。

2. 事前準備

本ブログのセットアップ手順では 以下を利用します。 ASAv 9.3 以外は事前にセットアップ済みです。 vCenterを使用せずに、ESXiに ASAv を直接インストールすることは、旧バージョン(※)の場合は出来ません。

・ ESXi 5.5

・ vCenter Server(※)

・ vSphereクライアント (もしくは vSphere Webクライアントでも可能)

・ ASAv 9.3

・ Windows-01 (inside側仮想マシン)

・ Windows-02 (outside側仮想マシン)

・ 管理PC (management側仮想マシン)

※ASA 9.4(1.200) もしくは 9.5(1)以降は vCenterは必須でなくなりました

vSphere Web クライアントを用いたデプロイ方法については以下URLを参考にしてください。

Cisco Adaptive Security Virtual Appliance (ASAv) Quick Start Guide, 9.3

http://www.cisco.com/c/en/us/td/docs/security/asa/asa93/asav/quick-start/asav-quick/asav-vmware.html#pgfId-109655

3. セットアップ構成

今回は以下の検証構成のセットアップ手順を紹介します。 全てが仮想マシンとなり、それらをホストオンリーのネットワークラベルでつなぎます。一度、当環境を作成すると、基本的な検証は全て 仮想環境上で行うことが可能になります。 (つまり、検証毎の、物理機器や検証PCのセットアップや、ラックマウントや配線の手間が不要になります!)

通信試験に利用する、Windows(もしくは Linuxなど)のセットアップ手順は割愛します。

4. vSphereクライアントを用いたASAvのデプロイ方法

これより順にセットアップ手順を紹介します。

4.1. 以下サイトにアクセス

http://www.cisco.com/go/asa-software

4.2. 以下パスに移動

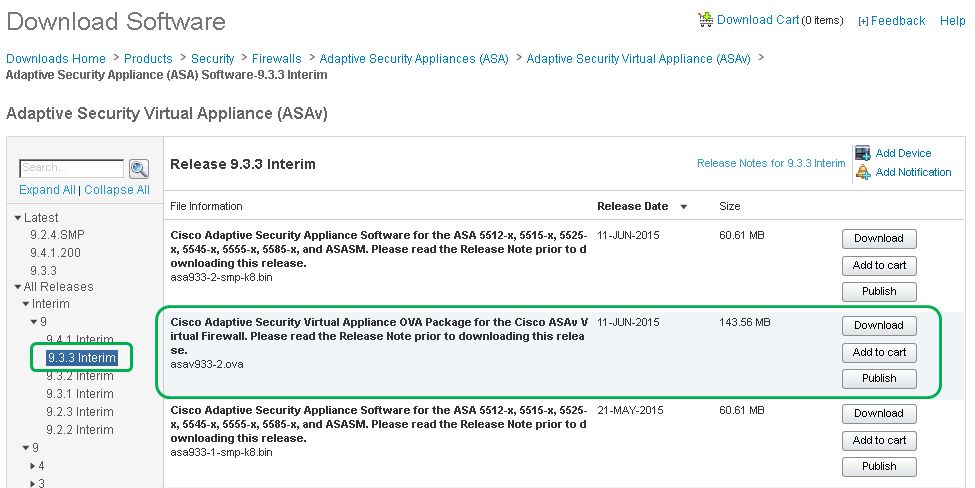

Downloads Home > Products > Security > Firewalls > Adaptive Security Appliances (ASA) > Adaptive Security Virtual Appliance (ASAv)

4.3. 任意バージョンの ASAv OVAファイルをダウンロード。 本例では、9.3リリースの最新Interimバージョンである 9.3(3)2の ASAv OVAファイルである、asav933-2.ova をダウンロード

(2020/10/19 追記: ASA 9.12系などでは ovaの公開はなくなり、zipファイルでの公開となりました。 任意バージョンの Cisco Adaptive Security Virtual Appliance VMWare Package for the Cisco ASAv Virtual Firewall のZIPファイルをダウンロード・解凍して頂き、ESXiにデプロイ時は asav-esi.ovf を、vCenterにデプロイ時は asav-vi.ovf を利用してください。)

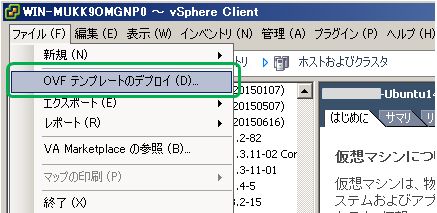

4.4. vSphereクライアントでアクセスし、ファイル(F) > OVFテンプレートのデプロイ(D) を選択

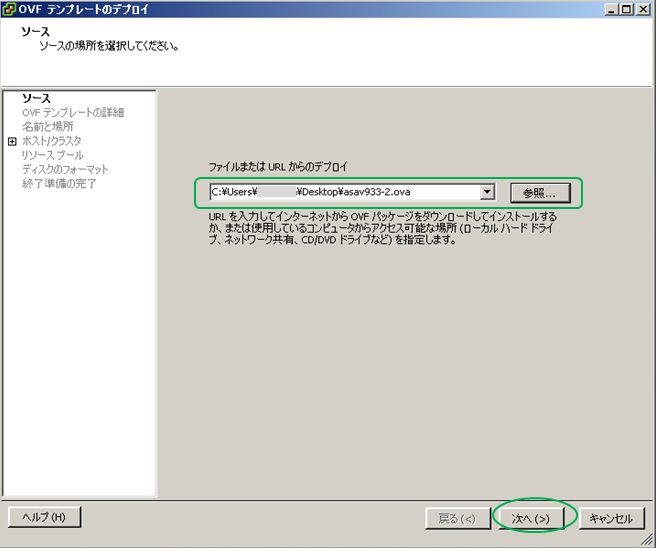

4.5. OVFテンプレートのデプロイ ウィザードが起動しますので、"ファイルまたはURLからのデプロイ"にダウンロードしたASAv OVAファイルを選択し、次へ

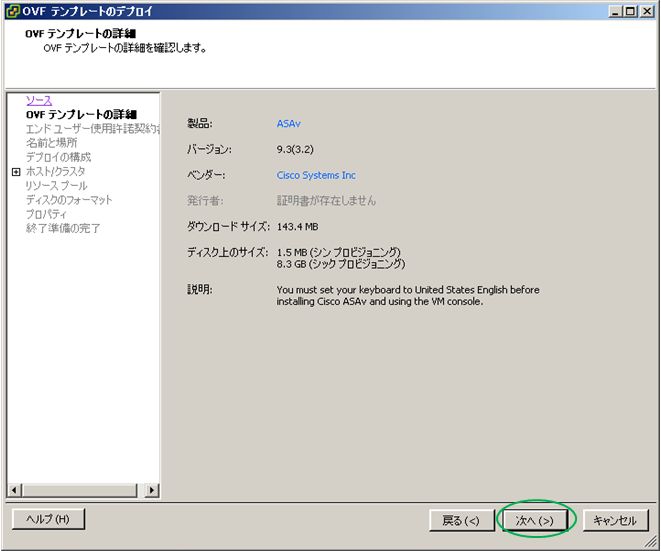

4.6. OVFテンプレートの詳細表示画面で、ASAvパッケージの詳細を確認し、次へ

4.7. エンドユーザー使用承諾契約書画面で、契約の確認および承諾し、次へ

4.8. 名前と場所画面で、ASAvの名前の入力と、インベントリの場所を選択し、次へ

4.9. デプロイの構成画面で、ライセンス購入前の場合はそのままで、次へ

4.10. ホスト/クラスタ画面で、任意ESXiホストを選択し、次へ

4.11. リソースプール画面で、テンプレートのデプロイをする任意リソースプールを選択し、次へ

4.12. ディスクのフォーマット画面で、プロビジョニングに使用する形式を選択。 ディスク領域を節約する場合は、"Thin Provision"をチェックし、次へ

4.13. ネットワークのマッピング画面で、ASAvインターフェイスと 任意ネットワークラベルを紐づけて、次へ。なお、ネットワークラベルは ASAvデプロイ後も変更可能です

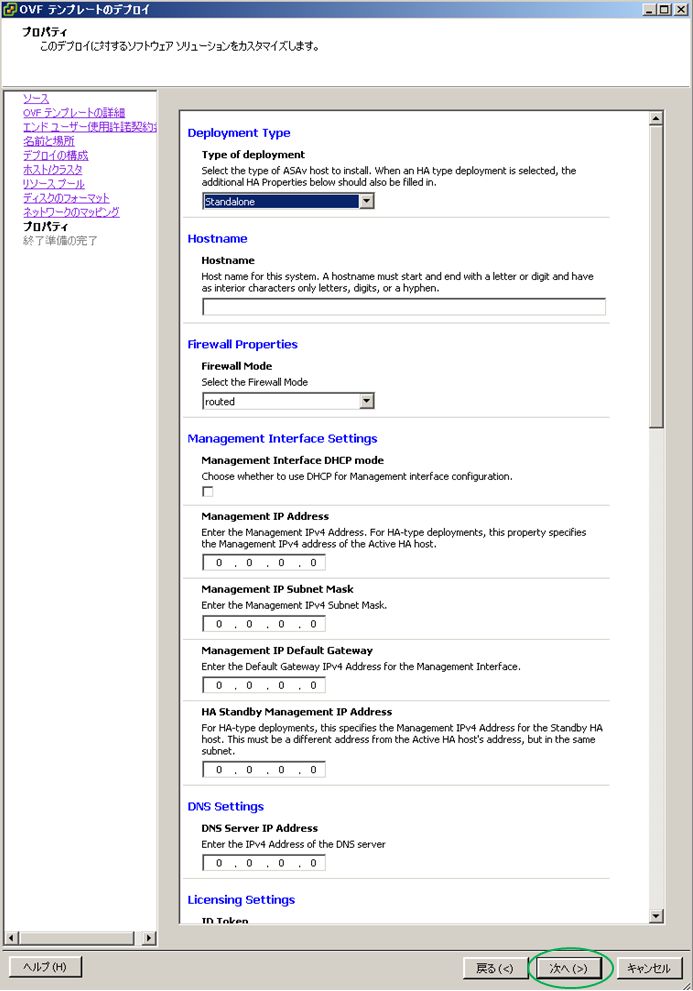

4.14. プロパティ画面で、ホスト名や IPアドレス、ASAv管理設定などを入力した後、次へ

以下は設定例

| Hostname | ASAv-01 |

| Management IP Address | 192.168.90.1 |

| Management IP Subnet Mask | 255.255.255.0 |

| Management IP Default Gateway | 192.168.90.254 |

| HTTP Server Setting | Use Specified Subnet |

| HTTP Client Subnet | 192.168.90.0 |

| HTTP Client Mask | 255.255.255.0 |

| Administrator Username | cisco |

| Administrator Password | cisco123 |

4.15. 終了準備の完了画面で、デプロイ設定が正しい事を最終確認し、終了

4.16. デプロイが完了後、閉じる をクリック

5. ホストオンリーのネットワークラベルの作成

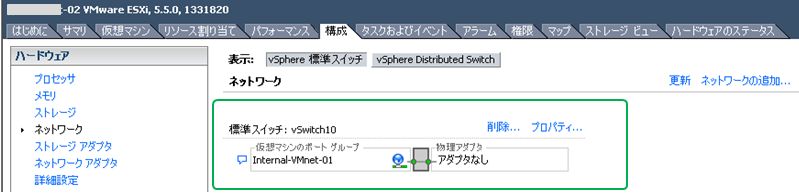

5.1. デプロイ先のESXiホストの 構成タブ > ネットワークをクリックし、"ネットワークの追加..."をクリック

5.2. ネットワークの追加ウィザードが起動するので、"仮想マシン"をチェックし、次へ

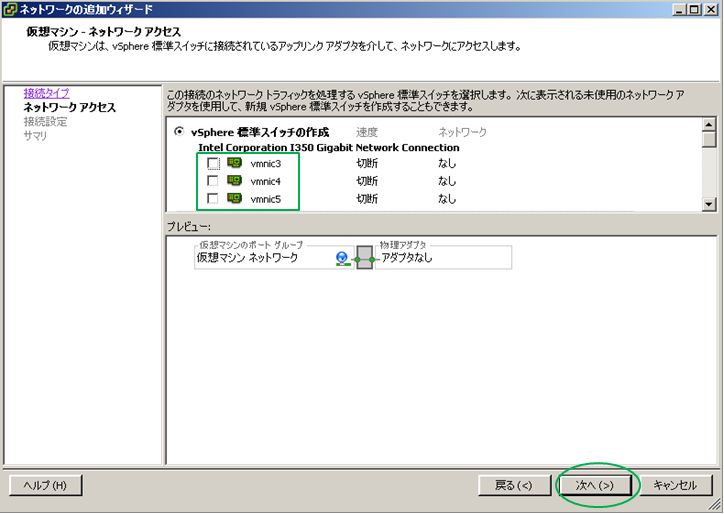

5.3. ネットワーク アクセス画面で、物理NICの 全てのチェックを外し、次へ

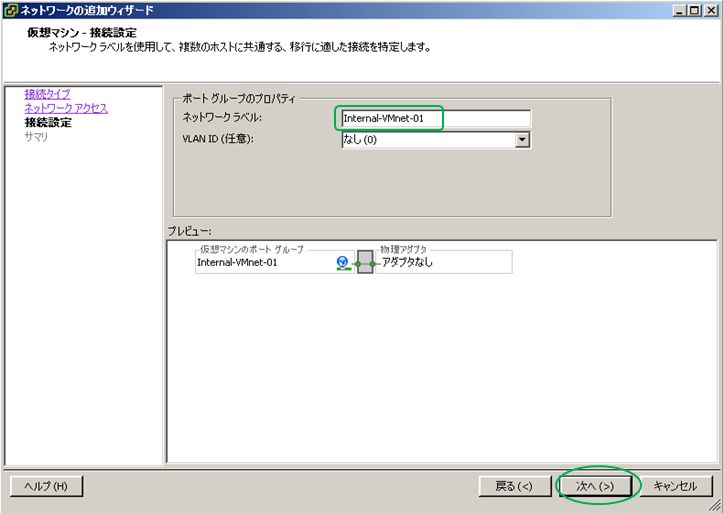

5.4. 接続設定画面で、任意ネットワークラベルを設定し、次へ。 本例では Internal-VMnet-01と命名

5.5. サマリ画面で、設定が問題無い事を確認し、終了をクリック

5.6. ネットワークの画面に戻るので、標準スイッチが追加されたことを確認

同様の手順で、Internal-VMnet-02も作成

6. ネットワークラベルを各仮想マシンに割当て

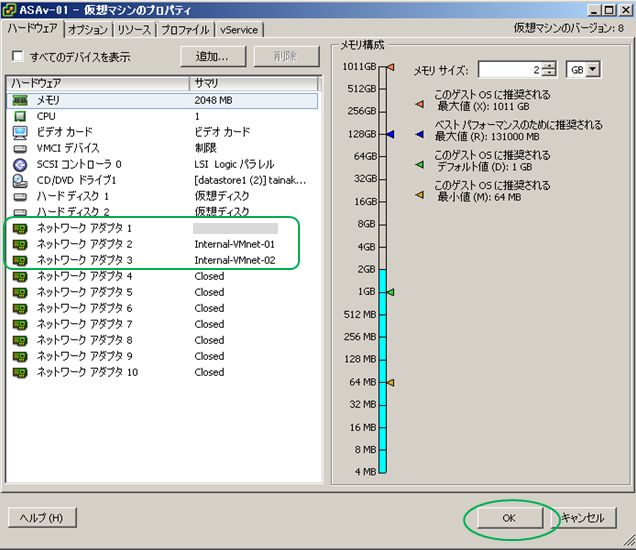

6.1. ASAvは、デプロイしたASAvを 右クリック > 設定の編集を選ぶ。仮想マシンのプロパティが開くので、本例ではネットワークアダプタ 1 (=Management0/0)に 管理ネットワークラベルを、ネットワークアダプタ 2 (=GigabitEthernet0/0)に Internal-VMnet-01を、ネットワークアダプタ 3 (=GigabitEthernet0/1)に Internal-VMnet-02を、各割当てた後、OKをクリック

ネットワークアダプタIDと、ASAv インターフェイスIDの対応一覧は以下

| ネットワーク アダプタ ID | ASAv インターフェイス ID |

| ネットワーク アダプタ 1 | Management0/0 |

| ネットワーク アダプタ 2 | GigabitEthernet0/0 |

| ネットワーク アダプタ 3 | GigabitEthernet0/1 |

| ネットワーク アダプタ 4 | GigabitEthernet0/2 |

| ネットワーク アダプタ 5 | GigabitEthernet0/3 |

| ネットワーク アダプタ 6 | GigabitEthernet0/4 |

| ネットワーク アダプタ 7 | GigabitEthernet0/5 |

| ネットワーク アダプタ 8 | GigabitEthernet0/6 |

| ネットワーク アダプタ 9 | GigabitEthernet0/7 |

| ネットワーク アダプタ 10 | GigabitEthernet0/8 |

※全てのネットワークアダプタを利用する必要はありません

6.2. 他の仮想マシンも同様の手順で、ネットワークアダプタの ネットワークラベルを変更

以下画像は、Windows-01のネットワークアダプタに Internal-VMnet-01を割当て

同様の手順で Windows-02のネットワークアダプタに Internal-VMnet-02を割当て

7. ASAvのセットアップと簡易動作確認

7.1. ASAvを 右クリック > 電源 > パワーオンを選択

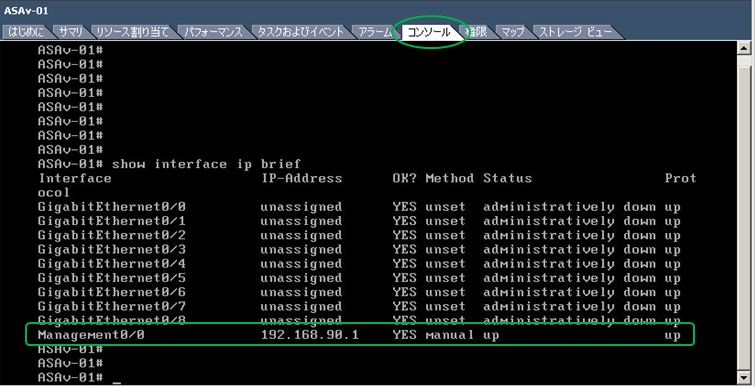

7.2. ASAvにコンソールアクセスし、"show interface ip brief"コマンドを実行し Management0/0がリンクアップし、IPアドレスが正しい事を確認

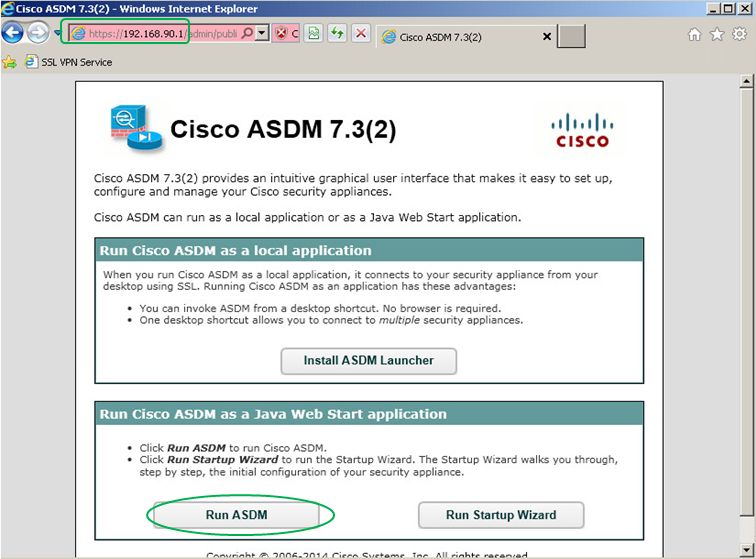

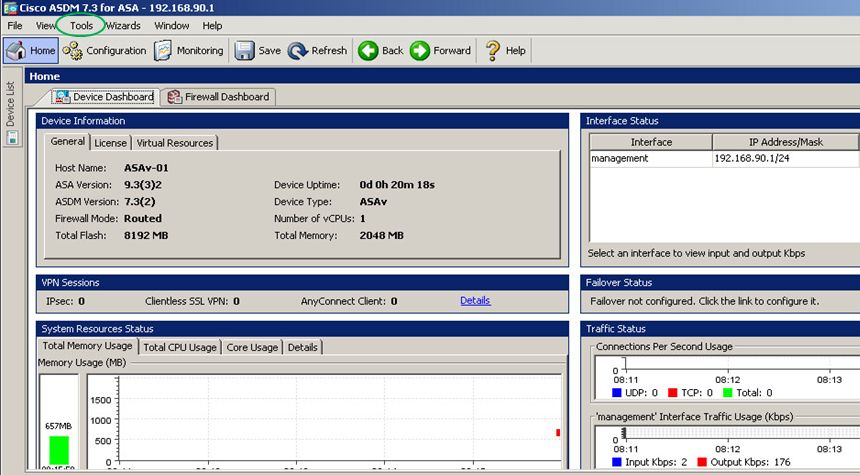

7.3. 任意管理端末から、ASAvのManagement0/0のIPアドレス宛にHTTPSアクセスし、ASDMを起動。本例では、管理端末から https://192.168.90.1/ 宛にアクセス

7.4. Cisco ASDM-IDMランチャーが起動するので、ASAvデプロイ時に設定したユーザ名・パスワードを入力

7.5. ASDMが起動するので、動作試験用に簡易設定を実施する

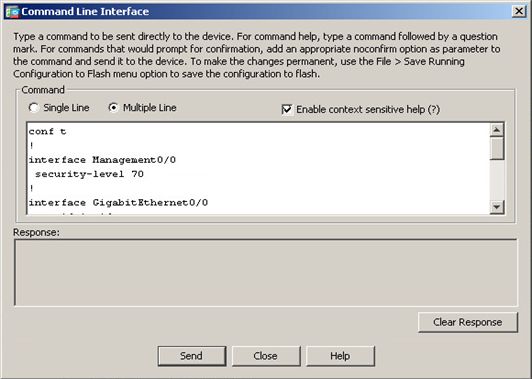

まず、Tools > Command Line Interface...を選択すると、Command Line Interfaceがポップアップするので、Multiple Line をチェックし、以下コマンドラインを入力し、Sendボタンをクリック

| conf t ! interface Management0/0 security-level 70 ! interface GigabitEthernet0/0 nameif inside ip address 192.168.10.254 255.255.255.0 security-level 100 no shut ! interface GigabitEthernet0/1 nameif outside ip address 192.168.20.254 255.255.255.0 security-level 0 no shut ! policy-map global_policy class inspection_default inspect icmp ! passwd cisco123 ! |

TIPS: 上記設定例では、ICMPをコネクションとして管理するため、inspect icmpを有効にしています

以下は入力例

実行後、ASDMのリフレッシュ要求があるため"Refresh Now"し、"Configuration > Device Setup > Interfaces"に移動し、Interfaceが有効である事、及び IPアドレスやセキュリティレベルが正しい事を確認した後、ASDMの画面上の"Save"アイコンをクリックし設定を保存

Windows-01 仮想マシンから、GigabitEthernet0/0へのPING疎通性、及び Windows-02 仮想マシンへのPING疎通性を確認する

8. 参考情報

Cisco Adaptive Security Virtual Appliance (ASAv) Quick Start Guide, 9.3

http://www.cisco.com/c/en/us/td/docs/security/asa/asa93/asav/quick-start/asav-quick.html

ASAv: スマートライセンス認証とトラブルシューティング

https://supportforums.cisco.com/ja/document/13070711

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

本ドキュメント内容に、大変興味を持ちコメントさせて頂きました。

弊社は、検証環境がなく今まで数回ぶっつけ本番でバージョンアップを行っておりました。

今回、本ドキュメントをみて、学習目的や検証目的として利用可能と記載がありました。

現在も、仮想環境さえあれば、ライセンスは購入せずに

ASAvの公開バージョンの検証実施可能でしょうか。

あくまで、新バージョンの機能動作確認がメインで、現行環境に出来るだけ近い設定を行い検証を行います。

また、記載以外の注意点はございますでしょうか。

弊社の環境として、以下の機器およびライセンスを保有しております。

アプライアンス製品のASA5512-X :1台

AnyConnect Apexライセンス

-----<本ドキュメントに記載があった抜粋部分>-----

1. はじめに

ASAvは クラウド基盤のFirewallとしてだけではなく、ASA物理アプライアンスの機能や設定の簡易検証や、学習用など、様々な用途で活用できます。

ライセンス無しの場合、100Kbps 100コネクションまでの性能制限がありますが、ASA物理アプライアンスとほぼ同じ機能を利用できます。AnyConnectもできます。 かなり太っ腹です。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Ishiduさん、こんばんは。

弊社製品に興味を持っていただき有難うござます! はい、太っ腹は継続中なので、100kbps/100コネクションまでの制限はありますが、機能や設定の簡単な検証には問題ないと思います。 パケットトレーサーや 数コネクションの低速な試験、既存や新機能の確認や、アップグレード手順の確認、などなど。

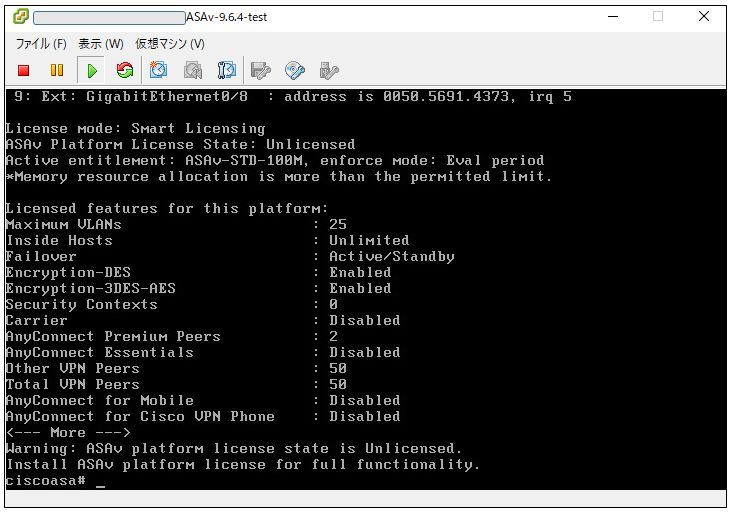

なお、念のため、先ほど ASAv 9.6.4を私のvCenterに新規デプロイしてみましたが、評価モード中は以下のライセンス状態で、様々な機能(3DES-AESや AnyConnect Premium含む!)がEnableです。評価ライセンスは90日までなので、勉強や検証用途でしたら、仮に評価ライセンス基幹が切れたら 古い仮想マシンを削除し、再度新規でOVAからデプロイしなおせば、再度評価ライセンス範囲内でASAvを利用可能です。

なお、ASAvの評価ライセンス利用時のメモリ割当ては1Gで、大量のメモリが必要のような 膨大な設定(例えば数千行の設定)の検証は避けたほうがいいかと思います。

検証や勉強時の参考になれば幸いです。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます