はじめに

この記事では、Cisco DNA CenterのSSA(Stealthwatch Security Analytics)を使用したStealthwatchの展開方法を紹介致します。

概要

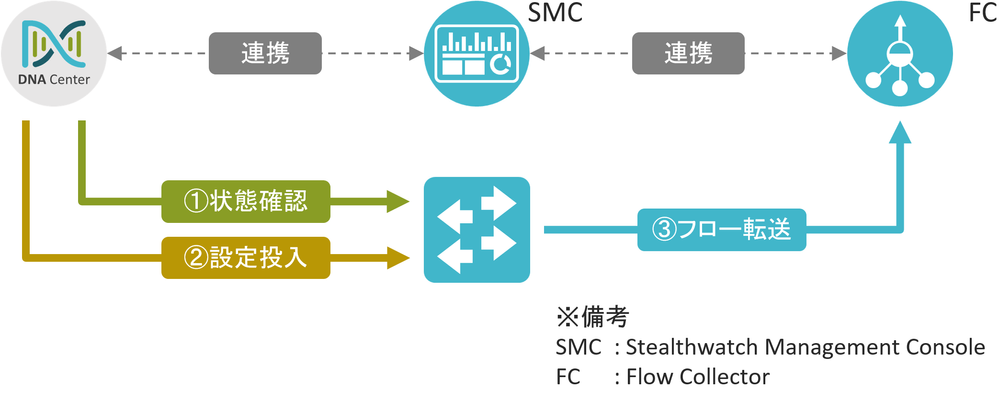

SSAはStealthwatchの初期展開時の作業負荷を軽減する機能で、Cisco DNA Centerから複数台のネットワーク機器に対して、Stealthwatchとの連携用の設定を一括投入可能です。

SSAを使用したStealthwatchの設定投入の流れ

手順1 : Cisco DNA CenterとSMCの連携

まず初めに、Cisco DNA CenterにSMC(Stealthwatch Management Console)を登録します。

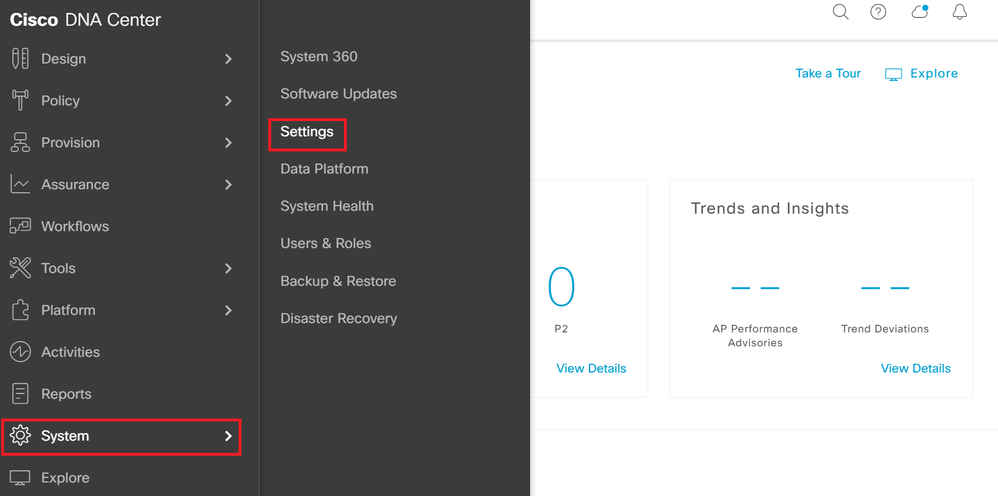

「System ⇒ Settings」をクリックします。

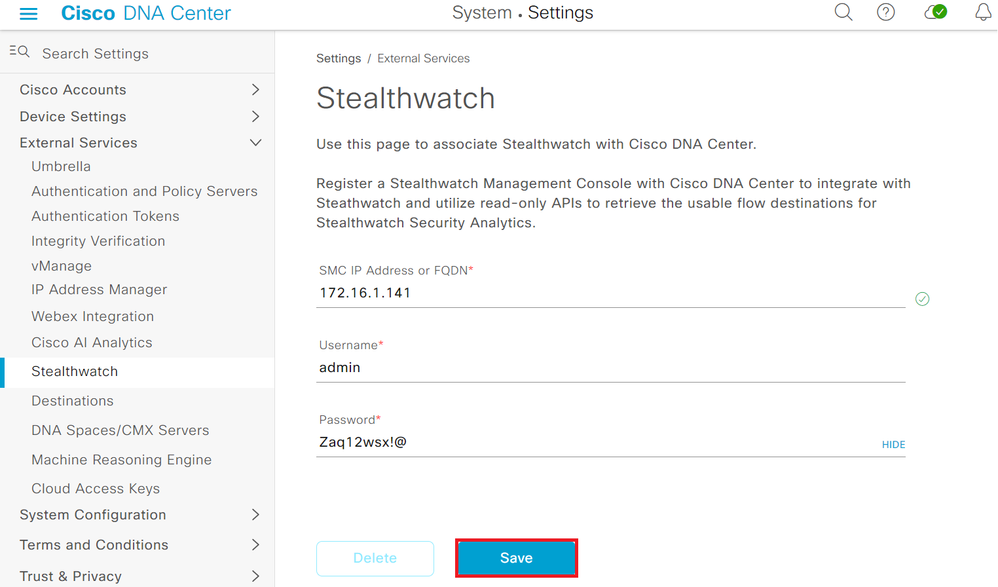

「External Services ⇒ Stealthwatch」をクリック後、SMCのアドレス、ログイン用のユーザ名/パスワードを入力します。デジタル証明書の警告が表示された場合は「Allow Cisco DNA Center to access this IP address or FQDN and add the untrusted certificate to the turst pool」をチェックし、「Allow」をクリックします。

デジタル証明書の警告が消えたことを確認し、「Save」をクリックします。

手順2 : Area/Building/FloorへのFCの割り当て

次に、Stealthwatch連携用の設定投入対象のネットワーク機器が存在するArea/Building/Floorに対してFC(Flow Collector)を割り当てます。

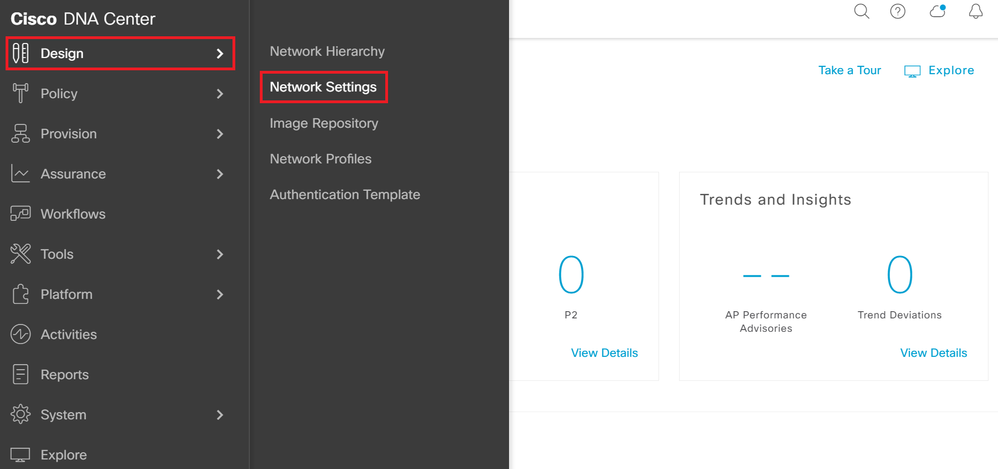

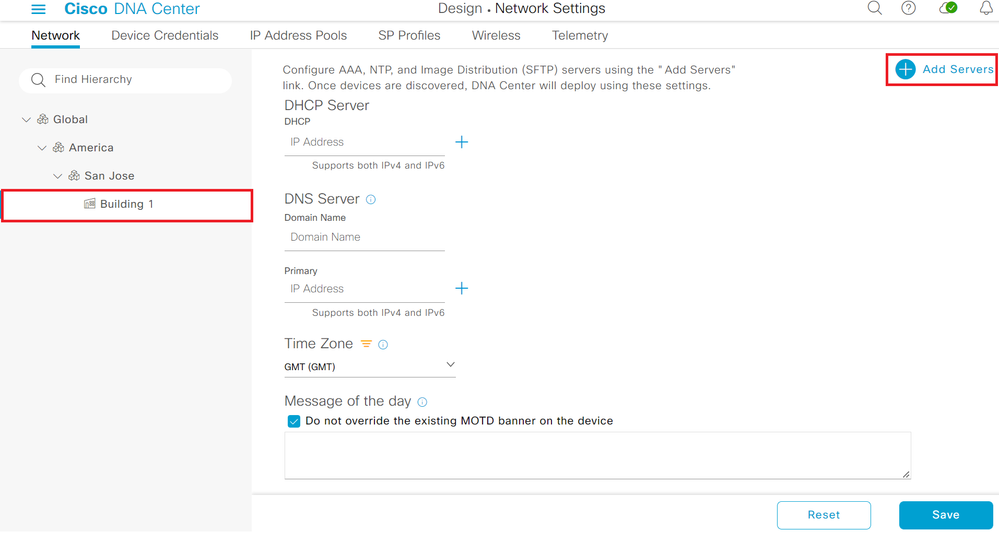

「Design ⇒ Network Settings」をクリックします。

対象のArea/Building/Floorを指定後、右上の「Add Servers」をクリックします。

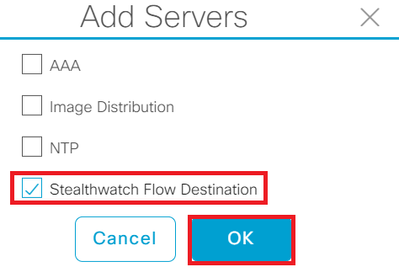

「Stealthwatch Flow Destination」をチェックし、「OK」をクリックします。

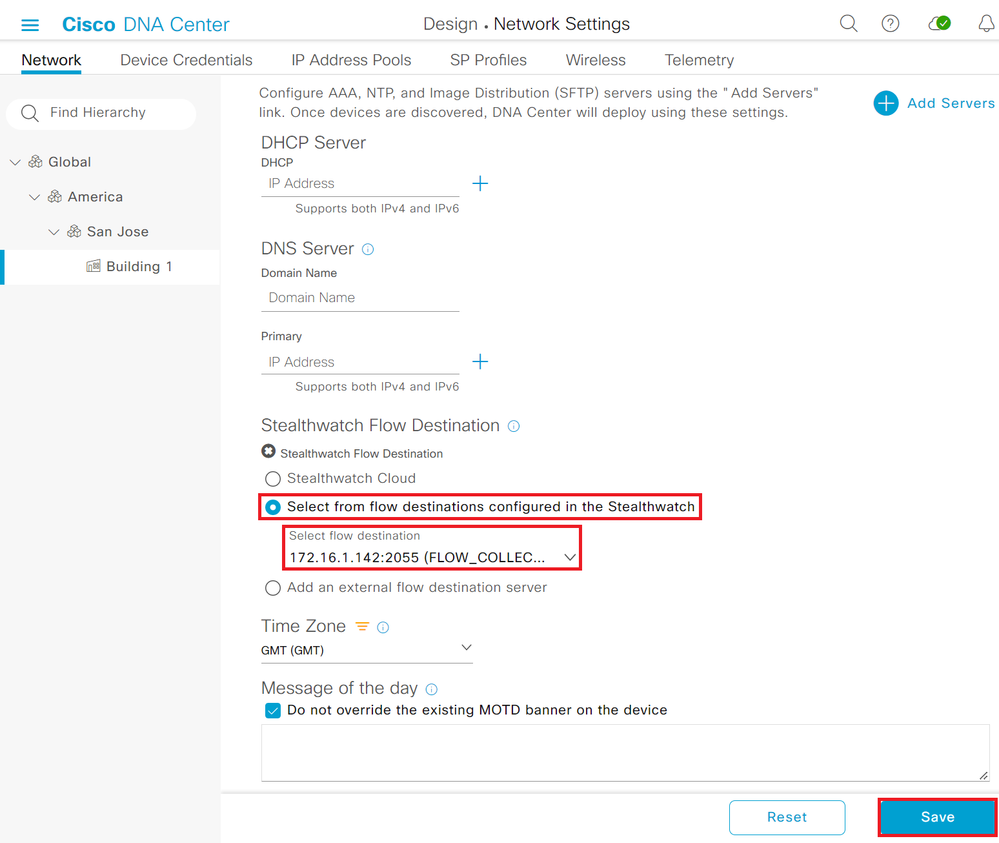

「Select from flow destinations configured in the Stealthwatch」を選択後、フロー情報の転送先のFCを指定します。最後に「Save」をクリックします。

手順3 : SSAによる設定投入

SSAを使用して、Cisco DNA Centerからネットワーク機器に対してStealthwatch連携用の設定を投入します。

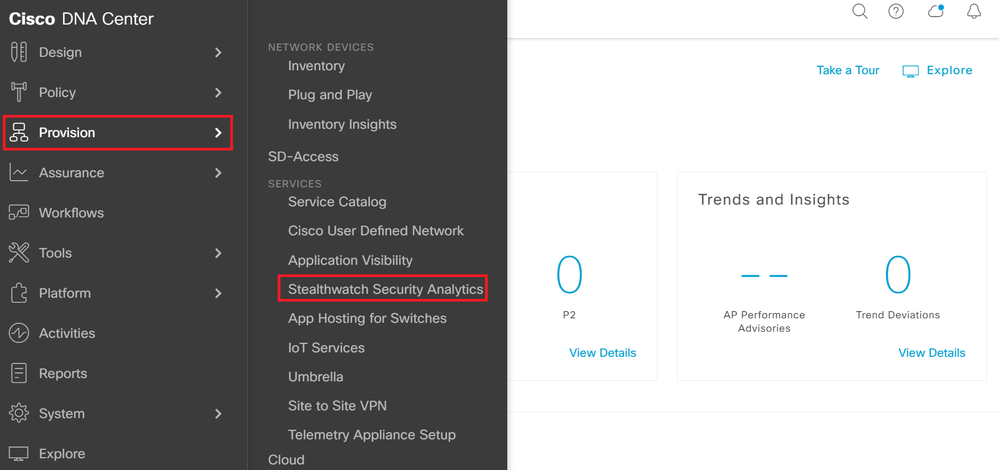

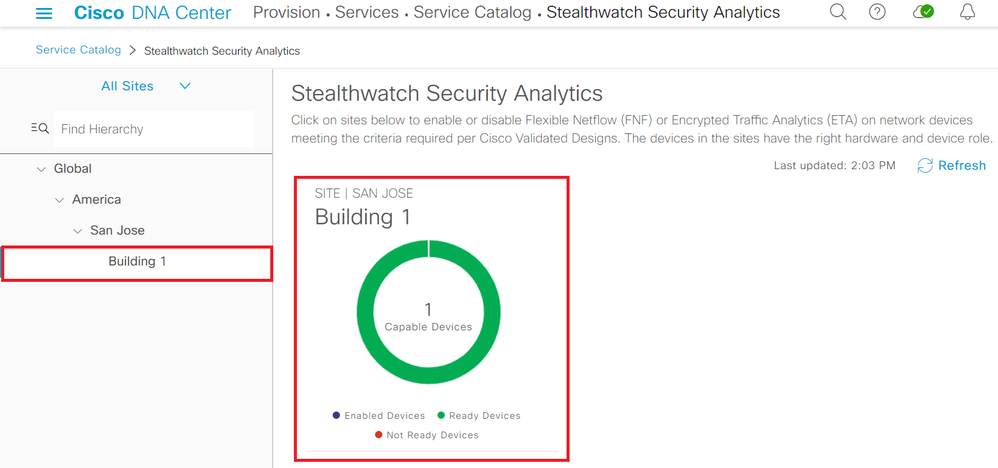

「Provision ⇒ Stealthwatch Security Analyticas」をクリックします。

対象のArea/Building/Floorを指定後、画面真ん中の円グラフをクリックします。

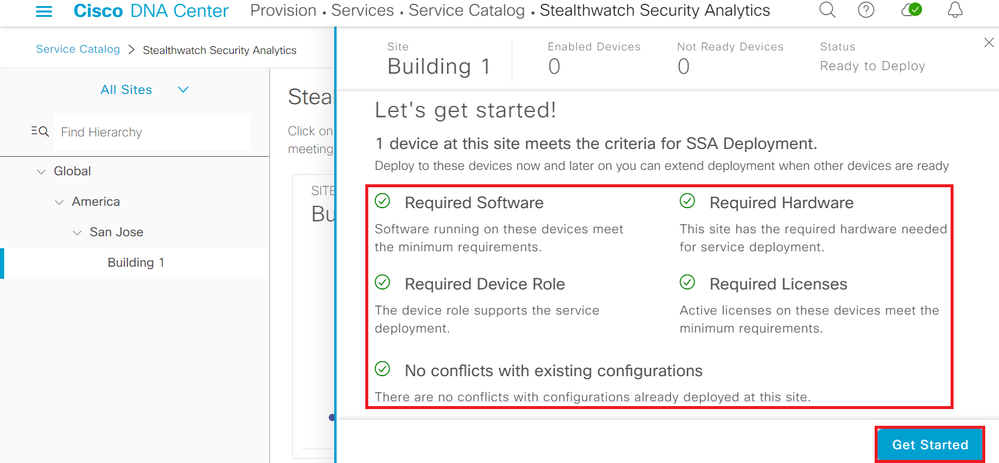

Cisco DNA Centerが実施したネットワーク機器の状態確認結果が表示されるので、「Get Started」をクリックします。

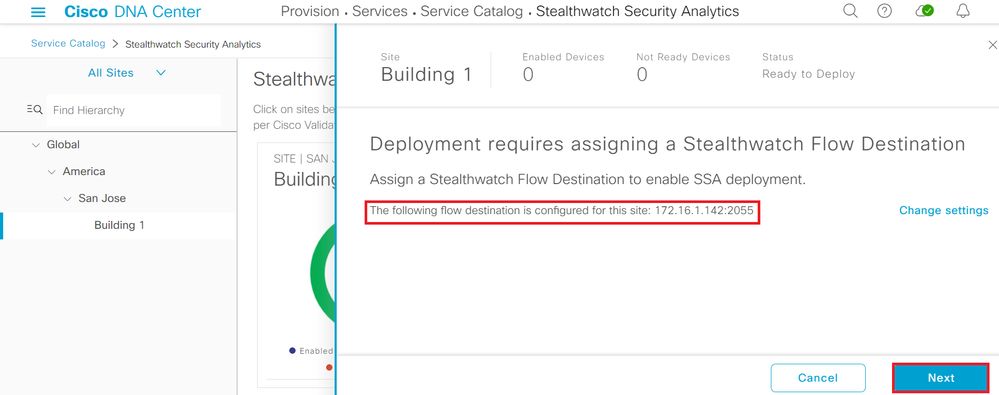

ネットワーク機器に投入されるFlow Collectorのアドレスとポート番号を確認し、「Next」をクリックします。

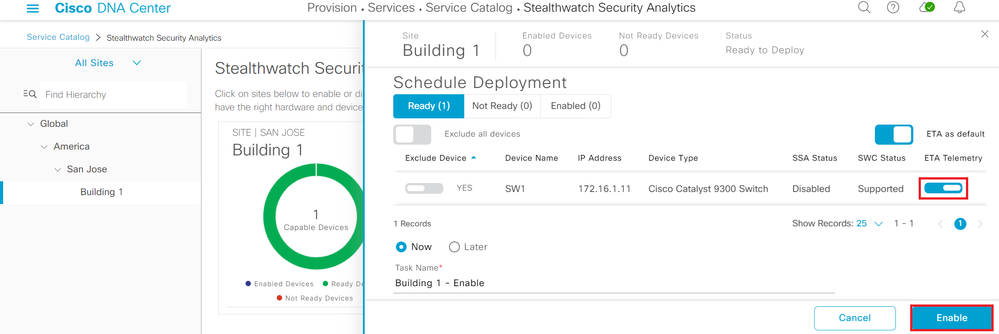

ETA(Encrypted Traffic Analytics)を有効にする場合、ETA Telemetryを有効化し、「Enable」をクリックします。

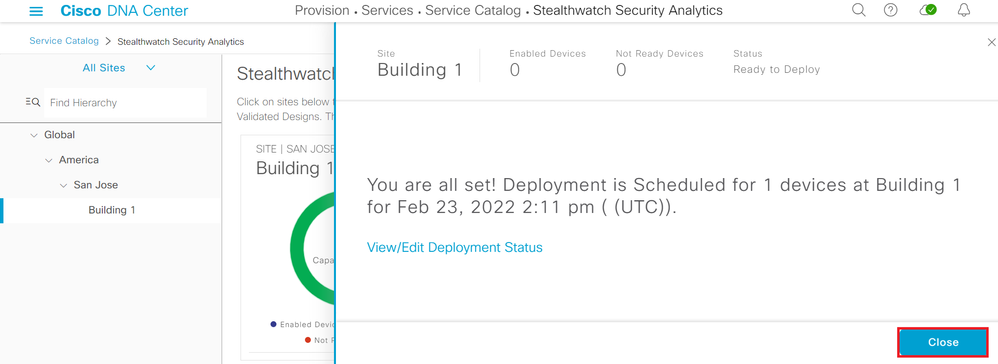

SSAによる設定投入のタスクがスケジュールされたことを確認し、「Close」をクリックします。

手順4 : SSA実施後の状態確認

画面中央の円グラフが青色(Enabled Devices)に変化したことを確認します。

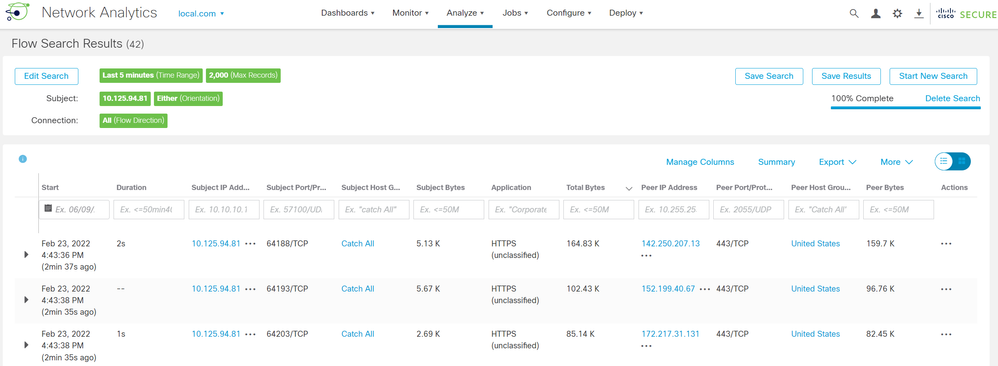

SMC側でフロー情報が見えることを確認します。

補足1 : SSAによってCatalystに投入される設定(ETA無効)

flow record SSA-FNF-REC

match ipv4 protocol

match ipv4 source address

match ipv4 destination address

match transport source-port

match transport destination-port

collect timestamp absolute first

collect timestamp absolute last

collect counter bytes long

collect counter packets long

!

flow exporter SSA-FNF-EXP

destination 172.16.1.142

transport udp 2055

template data timeout 30

option interface-table

option application-table timeout 10

!

flow monitor SSA-FNF-MON

exporter SSA-FNF-EXP

cache timeout active 60

record SSA-FNF-REC

!

interface GigabitEthernet1/0/1

ip flow monitor SSA-FNF-MON input

ip flow monitor SSA-FNF-MON output

.

<一部省略>

補足2 : SSAによってCatalystに投入される設定(ETA有効)

et-analytics

ip flow-export destination 172.16.1.142 2055

!

interface GigabitEthernet1/0/1

et-analytics enable

.

<一部省略>