- Cisco Community

- シスコ コミュニティ

- ネットワークインフラストラクチャ

- [TKB] ネットワークインフラ ドキュメント

- SD-WAN Security: cEdge: Enterprise Firewall (ZBFW) の 設定例とトラブルシューティング

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2021-01-17 04:22 PM 2023-08-25 04:15 PM 更新

- はじめに

- パケット処理フロー

- 設定例

- 通信構成例

- vManageからの設定例

- 動作確認例

- CLIからの場合 (cEdge)

- GUIからの場合 (vManage)

- よくあるトラブルと対応例

- Case1: 期待の通信ができない場合 (ZBFW起因)

- Case2: 期待の通信ができない場合 (ZBFW以外が起因)

- Case3: 大量のACLを設定すると不安定になる

- 詳細調査用の取得ログやキャプチャ

- はじめに

- 事前切り分け

- 詳細調査用のログ・キャプチャの取得

- よくある質問

- SD-WAN Firewall (ZBFW) の主な用途を教えてください

- SD-WAN Firewall機能を利用時はパフォーマンス低下しますか

- ping [IP] source [interface] を実行しても Security Policyにマッチしません

- ZBFWの通信ログの収集方法をおしえてください

- ZBFWの通信ログを ローカルバッファ(show log)で確認できないのは何故ですか

- ZBFWの現在のセッション数の確認方法をおしえてください

- 参考情報

はじめに

本ドキュメントでは、SD-WAN cEdgeルータにて Enterprise Firewall (Ent FW) 機能を利用時の、設定例や動作確認方法、よくあるトラブルと対応例、テクニカルサポートに調査依頼時に取るべきログなどについて紹介します。

なお、SD-WAN cEdgeルータの Enterprise Firewall機能は、IOX-XEルータ(非SD-WAN)の Zone Based Firewall(ZBFW)機能を拡張したものを利用しているため、従来のIOS-XEルーターの ZBFWの設定例やトラブルシューティング手法、ノウハウの多くを流用可能です。従来のZBFWの大きな違いとしては、cEdgeの場合は VPN(VRF)に各ゾーンを適用するということに注意してください。なお、非SD-WANルーターのZBFWはInterfaceにゾーンを適用します。

本ドキュメントは、vManage 20.4.1 と cEdge Catalyst 8000V 17.4.1a を用いて確認、作成しております。本ドキュメントの内容は、IOS-XEソフトウェアで動作する CSR1000Vや ISR1000シリーズ、ISR4000シリーズなど利用時も利用することができます。

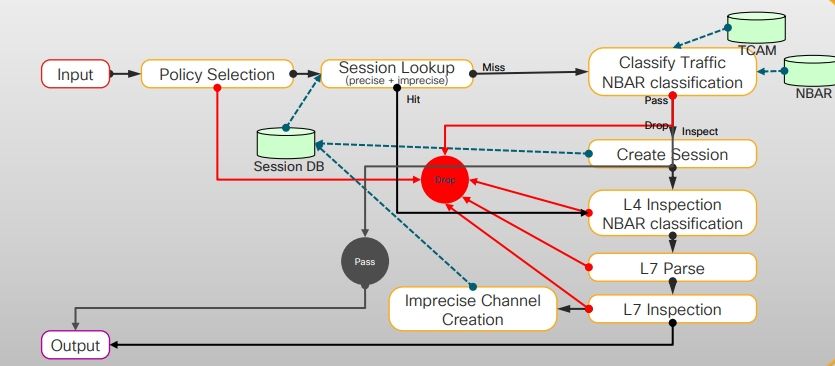

パケット処理フロー

Firewall処理は UTDによる IPSやURLフィルタリング処理の前に行われます。

以下はFirewall処理の詳細フローです。なお、"Create Session"でセッションを生成するには、Actionが「Inspect」である必要があります。

なお、DIAの場合 NAT設定は必須です。DIA通信が想定通りにできない場合、NAT起因であるケースも少なくありません。以下はNAT処理の詳細フローです。

設定例

通信構成例

ブランチの Direct Internet Access (DIA) のために、VPN10からVPN0(インターネット)宛の以下通信を許可します。

・1.0.0.100へのDNSアクセス

・www.cisco.com (FQDN) 宛の HTTP/HTTPSアクセス

・上記以外の通信拒否と ログ出力

vManageからの設定例

1. vManage > Security から Add Secuirty Policy ボタンをクリックし、Direct Internet Access をクリック

2. Firewall設定ページで、Add Firewall Policy > Create New をクリック

3. Apply Zone-Pairs をクリックし、Zone未作成の場合は 任意VPNに Zone名を設定した後、Souce Zone に inside (vpn10)、Destination Zone に outside (vpn0) を設定

4. Add Rule/Rule Set Rule をクリックし、8.8.8.8宛のDNSと www.cisco.com 宛のTCP80/443の許可ルールを追加する。セッションの戻りパケットも動的に許可するため、許可ルールのActionは inspectにする。最後に明示的に他の全ての通信のDenyルールを追加した後、任意NameとDescriptionを設定した後、Save Firewall Policy で設定保存

5.以下画面に戻るため、再度 Add Firewall Policy > Create New をクリック

6. 逆方向の outside --> inside の Zone-Pairsを作成し、明示的に全てのトラフィックのDropとログ出力を設定、任意NameとDescriptionを設定した後、Save Firewall Policy で設定保存

7. 以下画面に戻るため、Firewall以外のセキュリティ設定が不要(※)の場合は、Nextを何度かクリックし Policy Summaryに移動 (※Intrusion Prevention や URLフィルタリング、Advanced Malware Protectionなどの利用はパフォーマンス影響がとても大きいため注意してください。詳しくは当ドキュメントの「よくある質問」を参照)

8. Security Policyの任意Nameと Descriptionを設定した後、Save Policy をクリック

9. Configuration > Templates > Device から 適用対象のデバイスのテンプレートをEditし、Security Policyに 作成したセキュリティポリシーをアタッチして、Updateをクリックしデバイスに適用

以下はテンプレート適用時のCLI設定の抜粋

ip access-list extended zbfw-inside-to-outside-seq-DNS-permit-acl_

11 permit object-group zbfw-inside-to-outside-seq-DNS-permit-service-og_ object-group zbfw-inside-to-outside-seq-DNS-permit-network-src-og_ object-group zbfw-inside-to-outside-seq-DNS-permit-network-dstn-og_

!

ip access-list extended zbfw-inside-to-outside-seq-DropAll-acl_

11 permit object-group zbfw-inside-to-outside-seq-DropAll-service-og_ any any

!

ip access-list extended zbfw-inside-to-outside-seq-cisco-web-permit-acl_

12 permit object-group zbfw-inside-to-outside-seq-cisco-web-permit-service-og_ object-group zbfw-inside-to-outside-seq-cisco-web-permit-network-src-og_ fqdn-group zbfw-inside-to-outside-seq-cisco-web-permit-fqdn-dstn-og_

!

ip access-list extended zbfw-outside-to-inside-seq-DropAll-acl_

11 permit object-group zbfw-outside-to-inside-seq-DropAll-service-og_ any any

!

class-map type inspect match-any zbfw-inside-to-outside-sDNS-permit-l4-cm_

match protocol udp

!

class-map type inspect match-any zbfw-inside-to-outside-scisco-web-permit-l4-cm_

match protocol tcp

!

class-map type inspect match-all zbfw-inside-to-outside-seq-1-cm_

match class-map zbfw-inside-to-outside-sDNS-permit-l4-cm_

match access-group name zbfw-inside-to-outside-seq-DNS-permit-acl_

!

class-map type inspect match-all zbfw-inside-to-outside-seq-11-cm_

match class-map zbfw-inside-to-outside-scisco-web-permit-l4-cm_

match access-group name zbfw-inside-to-outside-seq-cisco-web-permit-acl_

!

class-map type inspect match-all zbfw-inside-to-outside-seq-21-cm_

match access-group name zbfw-inside-to-outside-seq-DropAll-acl_

!

class-map type inspect match-all zbfw-outside-to-inside-seq-1-cm_

match access-group name zbfw-outside-to-inside-seq-DropAll-acl_

!

policy-map type inspect zbfw-inside-to-outside

class zbfw-inside-to-outside-seq-1-cm_

inspect

!

class zbfw-inside-to-outside-seq-11-cm_

inspect

!

class zbfw-inside-to-outside-seq-21-cm_

drop log

!

class class-default

drop

!

!

policy-map type inspect zbfw-outside-to-inside

class zbfw-outside-to-inside-seq-1-cm_

drop log

!

class class-default

drop

!

!

object-group network zbfw-inside-to-outside-seq-DNS-permit-network-dstn-og_

host 1.0.0.100

!

object-group network zbfw-inside-to-outside-seq-DNS-permit-network-src-og_

192.168.10.0 255.255.255.0

!

object-group network zbfw-inside-to-outside-seq-cisco-web-permit-network-src-og_

192.168.10.0 255.255.255.0

!

object-group fqdn zbfw-inside-to-outside-seq-cisco-web-permit-fqdn-dstn-og_

pattern "www\.cisco\.com"

!

object-group service zbfw-inside-to-outside-seq-DNS-permit-service-og_

tcp-udp 53

!

object-group service zbfw-inside-to-outside-seq-DropAll-service-og_

ip

!

object-group service zbfw-inside-to-outside-seq-cisco-web-permit-service-og_

tcp-udp 80

tcp-udp 443

!

object-group service zbfw-outside-to-inside-seq-DropAll-service-og_

ip

!

parameter-map type inspect-global

alert on

log dropped-packets

multi-tenancy

vpn zone security

!

zone security inside

vpn 10

!

zone security outside

vpn 0

!

zone-pair security ZP_inside_outside_zb_-1582384604 source inside destination outside

service-policy type inspect zbfw-inside-to-outside

!

zone-pair security ZP_outside_inside_zbf_2109188818 source outside destination inside

service-policy type inspect zbfw-outside-to-inside

!

policy

no app-visibility

no app-visibility-ipv6

no flow-visibility

no flow-visibility-ipv6

no implicit-acl-logging

log-frequency 1000

!

※CLI出力は参考用やトラブルシューティン時用に利用し、cEdgeの設定は基本 vManageのテンプレートから行ってください。vManageからの設定は、SD-WAN環境の利用用に適用されるCLI設定が最適化されているためです

動作確認例

CLIからの場合 (cEdge)

VPN10内の試験端末(192.168.10.1)から以下宛の通信試験を実施

・DNSサーバーIPアドレスを設定

・www.cisco.com 宛に HTTPSアクセス

設定したルールに期待通りにマッチしてるかは、show policy-map type inspect zone-pair コマンドで確認可能。以下出力例の場合、DNSと HTTP/HTTPSの許可ルールにパケットがマッチしている事を確認できる。また、これらルールにマッチしないパケットが、class-map 「zbfw-inside-to-outside-seq-21-cm_」でドロップしていることがわかる。

cEdge3# show policy-map type inspect zone-pair

Zone-pair: ZP_inside_outside_zb_-1582384604

Service-policy inspect : zbfw-inside-to-outside

Class-map: zbfw-inside-to-outside-seq-1-cm_ (match-all)

Match: class-map match-any zbfw-inside-to-outside-sDNS-permit-l4-cm_

Match: protocol udp

55 packets, 4400 bytes

Match: access-group name zbfw-inside-to-outside-seq-DNS-permit-acl_

Inspect

Packet inspection statistics [process switch:fast switch]

udp packets: [0:110]

Session creations since subsystem startup or last reset 55

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [4:0:0]

Last session created 00:00:15

Last statistic reset never

Last session creation rate 55

Last half-open session total 0

Class-map: zbfw-inside-to-outside-seq-11-cm_ (match-all)

Match: class-map match-any zbfw-inside-to-outside-scisco-web-permit-l4-cm_

Match: protocol tcp

4 packets, 264 bytes

Match: access-group name zbfw-inside-to-outside-seq-cisco-web-permit-acl_

Inspect

Packet inspection statistics [process switch:fast switch]

tcp packets: [0:214]

Session creations since subsystem startup or last reset 4

Current session counts (estab/half-open/terminating) [0:0:0]

Maxever session counts (estab/half-open/terminating) [2:0:0]

Last session created 00:00:16

Last statistic reset never

Last session creation rate 4

Last half-open session total 0

Class-map: zbfw-inside-to-outside-seq-21-cm_ (match-all)

Match: access-group name zbfw-inside-to-outside-seq-DropAll-acl_

Drop

171 packets, 11186 bytes

Class-map: class-default (match-any)

Match: any

Drop

0 packets, 0 bytes

セッションが正しく貼れているか、show sdwan zonebfwdp sessions コマンドで確認。以下例の場合、DNS (UDP 53)と HTTPS (TCP443) の各セッションが open されていることがわかる。また、TOTAL xxxx BYTES で、データ交換状況を確認可能。

cEdge3# show sdwan zonebfwdp sessions

SRC DST TOTAL TOTAL

SESSION SRC DST SRC DST VPN VPN NAT INTERNAL INITIATOR RESPONDER APPLICATION

ID STATE SRC IP DST IP PORT PORT PROTOCOL VRF VRF ID ID ZP NAME CLASSMAP NAME FLAGS FLAGS BYTES BYTES TYPE

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

3947 open 192.168.10.1 1.0.0.100 60486 53 PROTO_L7_DNS 1 1 10 0 ZP_inside_outside_zb_-1582384604 zbfw-inside-to-outside-seq-1-cm_ - 0 31 421

3950 open 192.168.10.1 1.0.0.100 51174 53 PROTO_L7_DNS 1 1 10 0 ZP_inside_outside_zb_-1582384604 zbfw-inside-to-outside-seq-1-cm_ - 0 42 137

3948 open 192.168.10.1 173.37.145.84 26821 443 PROTO_L7_HTTPS 1 1 10 0 ZP_inside_outside_zb_-1582384604 zbfw-inside-to-outside-seq-11-cm_ - 0 2807 2965

※補足:各セッションの詳細情報は show policy-firewall sessions platform detail コマンドで確認可能

ZBFWを有効化した場合 通信の細かなセキュリティが行われる。セキュリティドロップのデバッグ表示は、show platform hardware qfp active feature firewall drop all コマンドで確認。以下出力例の場合、Dropアクションによるドロップしたパケットが345あることがわかる。各ドロップカウンタの説明の一部は、ZBFW for IOS-XE Configuration Troubleshoot Guide の Firewall Feature Drop Counters on QFP 表 から確認可能

cEdge3# show platform hardware qfp active feature firewall drop all ------------------------------------------------------------------------------- Drop Reason Packets ------------------------------------------------------------------------------- Invalid L4 header 0 Invalid ACK flag 0 Invalid ACK number 0 Invalid TCP initiator 0 SYN with data 0 Invalid window scale option 0 Invalid Segment in SYNSENT 0 Invalid Segment in SYNRCVD 0 --- snip --- ICMP Error Packet TCAM missed 0 Security policy misconfigure 0 INT ERR:Get stat blk failed 0 IPv6 dest addr lookup failed 0 SYN cookie max dst reached 0 INT ERR:syncook d-tbl alloc failed 0 SYN cookie being triggered 0 Fragment drop 0 Policy drop:classify result 345 ICMP policy drop:classify result 0 L7 segmented packet not allow 0 L7 fragmented packet not allow 0 L7 unknown proto type 0

※補足: セキュリティドロップカウンタは通常の通信時でも、アプリケーションや通信環境の影響などでカウントアップすることがあるため、特に実通信に問題が出ていない場合は、ドロップカウンタは通常 気にする必要はありません。また、当ログは全体の累計のため、特に通信量の多い環境での 細かなトラブルシューティングは困難です。

GUIからの場合 (vManage)

Dashboard > Security からセッション数と セキュリティDrop状況を確認可能。グラフ右上の□ボタンクリックで詳細表示も可能

Monitor > Network から対象デバイスをクリックし、Security Monitoring > Firewall から 各ポリシーの処理状況を確認可能。各ポリシーをクリックすると、そのポリシー内のルールヒットと状況を確認可能。

Monitor > Network から対象デバイスをクリックし、Real Time から、Device Options 欄から、ZBFWのセッションや統計情報をGUI出力が可能

よくあるトラブルと対応例

Case1: 期待の通信ができない場合 (ZBFW起因)

以下の確認を実施してください。

・(他通信が全く流れていない場合) 設定したルールに通信がマッチしてるか確認

・(他通信が多数流れてる場合) 送信元IPや宛先IP/Portで対象を絞った パケットトレースを実行し、どのルールにマッチしてるか確認

・ダイレクトインターネットアクセス宛の通信を許可する場合は、戻りパケットも動的に許可するため、ルールアクションが"pass"(パケット通過の許可)ではなく"inspect"(セッションの許可)となっている事を確認

Case2: 期待の通信ができない場合 (ZBFW以外が起因)

show sdwan zonebfwdp sessions コマンドで セッションの詳しい状態を確認できます。例えば、ZBFWのセッションが "STATE = opening" のままの場合、ルーターのRouting/NATや対抗機器の影響で戻りパケットがこないことが考えられます。

cEdge3#show sdwan zonebfwdp sessions

SRC DST TOTAL TOTAL

SESSION SRC DST SRC DST VPN VPN NAT INTERNAL INITIATOR RESPONDER APPLICATION

ID STATE SRC IP DST IP PORT PORT PROTOCOL VRF VRF ID ID ZP NAME CLASSMAP NAME FLAGS FLAGS BYTES BYTES TYPE

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

3951 opening 192.168.10.1 173.37.145.84 26820 443 PROTO_L7_HTTPS 1 1 10 0 ZP_inside_outside_zb_-1582384604 zbfw-inside-to-outside-seq-11-cm_ - 0 0 0

ZBFW設定に異常が見当たらない場合は、切り分けのため、通信トラブルが発生している Firewall Policyの一旦無効化(cEdgeへの適用取り消し)を行い、事象に変化があるか確認してください。ZBFWが無効の状態でも発生する場合は、cEdgeの NATやRouting、QoSといった他機能/設定の影響や、通信経路や対向機器の問題が考えられます。

なお、セッション数の多い環境の場合 (目安:数万セッション以上)、 show sdwan zonebfwdp sessions コマンドを実行した場合 膨大な出力と遅延の原因となります。そのため、セッション数の多い環境の場合は show policy-firewall sessions platform コマンドで代用し、当コマンドの後ろに "v4-destination-address <IPアドレス>"などオプションを付けて出力を絞るようにしてください。現在のセッション数の確認方法は、 よくある質問の「ZBFWの現在のセッション数の確認方法をおしえてください」を参照してください。

cEdge3#show policy-firewall sessions platform ? all detailed information destination-port Destination Port Number detail detail on or off icmp Protocol Type ICMP imprecise imprecise information session session information source-port Source Port source-vrf Source Vrf ID standby standby information tcp Protocol Type TCP udp Protocol Type UDP v4-destination-address IPv4 Desination Address v4-source-address IPv4 Source Address v6-destination-address IPv6 Desination Address v6-source-address IPv6 Source Address | Output modifiers <cr> <cr>

Case3: 大量のACLを設定すると不安定になる

利用機器のTCAM 上限を超える膨大なルールを設定した場合、格納に失敗し、以下のようなログが生成されることがあります。また、格納に失敗するとZBFWが正しく処理されない原因となります。ISRルーターやCSR1Kの場合の上限目安は65,000程度となり、以下は8万エントリを登録時の失敗ログ例です。

Jul 15 13:33:25.268: %CPP_FM-3-CPP_FM_TCAM_WARNING: R0/0: cpp_sp: TCAM limit exceeded: The size of [cce:12816384] INSIDEtoOUTSIDE config (88201) exceeds the CACE limit (65535 entries).

当ログが発生する場合は 利用機器に対してのファイアウォール ルール設定過剰が原因のため、例えば以下のチューニングやデザイン変更を検討してください。

- ホストIPベースの制御は避け、極力サブネットでまとめる

- 宛先/送信元ポートの設定は避ける。使う場合は最小限で

- 複数のIPやPortを登録したオブジェクトを組みわせたルール設定は避ける、もしくは最小限に

- cEdgeでのアクセス制御は簡易的なものに留め、細かな制御が必要時は別の専用機(ASAやFTDなど)で行う

例えば、送信元10個 宛先10個 宛先ポート10個のオブジェクトを持つACLを設定した場合、10 x 10 x 10 = 約1000エントリが消費されます。そのため、複数の送信元や宛先、ポート、プロトコルを組み合わせたACL設定はエントリの過大な消費とメモリ枯渇の原因となります。

また、ISR1/4KやASRは Firewall専用機ではないため、設定できるルールやポリシー数が、Firewall専用機であるCisco ASAやFTDに比べると少な目です。そのため、膨大なルール設定や制御を行いたい場合は、Firewall専用機を利用するようにしてください。ASAやFTDはハイエンド機器は100万以上のエントリの処理が可能です (詳しくはコチラ)。

詳細調査用の取得ログやキャプチャ

はじめに

SD-WAN Security Enterprise Firewall のinspect機能が期待通りに通信処理できない場合は、主に以下問題が考えられます。

・ZBFW設定ミス

・通信経路や宛先の問題 (※ルーティング不備、経路の別機器でDrop、宛先サーバで応答が許可されてない etc)

・アプリケーションの問題 (※特殊な通信を利用時など)

・cEdgeの Firewall機能(ZBFW)の相性問題 もしくは 不具合

・cEdgeの その他機能(NATやRouting、UTDなど)の問題 もしくは 不具合

既知不具合の情報一覧は IOS XE SD-WAN の各リリースノートから確認できます。

https://www.cisco.com/c/en/us/support/routers/sd-wan/products-release-notes-list.html

例えば以下は、IOS-XE SD-WAN Devices version 17.3.xのリリースノートです。「ZBFW」「ZBF」で検索して頂くと、幾つかのZBFW関係の不具合が当リリースで修正されていることを確認できます。

https://www.cisco.com/c/en/us/td/docs/routers/sdwan/release/notes/xe-17-3/sd-wan-rel-notes-xe-17-3.html#reference_znm_zyz_blb

テクニカルサポートチームにエスカレーションする前に、可能な範囲で、以下の事前切り分けの実施をお願いいたします。 事前切り分けを実施することで、エンジニアの状況把握や解決が早くなることを期待できます。

事前切り分け

1. ZBFW設定の確認

通信発生時に 期待ルールにマッチしてるか、show policy-map type inspect zone-pair や パケットトレースで確認してください。

2. セッション状態の確認

クライアントとサーバー間で正しくセッションがはれているか確認します。例えば、TCPパケットでSYNのみ通過し SYN/ACK応答がない場合、宛先機器や 経路ルーティングなどの問題で、宛先からの応答がない可能性が高いです。

show policy-firewall sessions platform

3. ZBFW設定の一旦無効化

例えば、ZBFWとNAT/Routingなどを同時に有効化した場合、どの機能が原因で通信不可が発生しているか切り分けが困難となる事があります。特定VPN間のZone-pairを一旦外しZBFWを無効化すると デフォルトで permit anyの状態となるため、ZBFW無効時に同様に事象が発生するか確認してください。仮にZBFW無効時にも同様の事象が発生する場合は、NATや Routing、もしくは通信経路など 他の機能や問題が起因で発生している障害であると確認ができます。

4. パケットトレースの確認

パケットのドロップの原因となる機能や設定は様々なものがあり、Dropを引き起こしている機能や設定のトラブルシューティング時に パケットトレースは極めて有効です。パケットトレースの取得と分析方法について詳しくは以下ドキュメントを参照してください。

https://community.cisco.com/t5/-/-/ta-p/4273896

5. (UTD利用時のみ) UTDの一時無効化

UTD利用時は UTD設定を一旦外して問題が改善する確認するか確認してください。UTDを有効化した場合、ZBFWやNATの挙動に影響を与えることがあるためです。

詳細調査用のログ・キャプチャの取得

可能な範囲で事前切り分けを実施した後、その結果の情報とともに、以下A~Fまでのログ・キャプチャや情報を収集のうえ、テクニカルサポートに相談/エスカレーションしてください。フルパケットキャプチャは調査時に必須ではありませんが、将来なトラブルシューティングや再現試験時に必要になる事があります。フルパケットキャプチャは、試験端末(もしくはサーバー)のWiresharkなどキャプチャツールを利用してキャプチャを行ってください。もしくは、通信経路にスイッチがある場合は、スイッチのSPANでのキャプチャも有効です。

A. 問題発生前後のログ採取

問題通信のinspect設定が有効時の以下ログを「事象発生前」「事象発生中」「事象発生後」の3回以上取得してください。ログの中のカウンタは累積値である事も多いため、複数ログの比較差分が調査の上で重要のためです。また、ログの取得は、他通信のログ混入を極力避けるため、できるだけ 通信量の少ない時間帯、もしくは、検証環境で再現時に取得してください

ter width 200 show sdwan zonebfwdp sessions ※注 show ip nat translation show ip nat stat show tech firewall show sdwan zbfw drop-statistics show platform hardware qfp active statistics drop all show tech sdwan show log

※セッションの多い環境(目安:数万以上)の場合は show sdwan zonebfwdp sessions は利用せず、show policy-firewall sessions platform で代用し、v4-destination-address <IPアドレス> などオプションを付けて、調査対象の通信のみに出力を絞ってください

B. admin-tech の取得

Aの試験後、以下ドキュメントを参考に 対象デバイスの admin-tech を取得してください。admin-techには、システム全般の状態確認やシステムログが格納されています。

https://community.cisco.com/t5/-/-/ta-p/4065601

C. Aの試験時の作業時系列

D. 事前切り分け 1~5の各実施結果や、切り分け時のログやパケットトレース

E. (できれば) ZBFWなどの設定影響で正常に通信ができない時の問題通信のフルパケットキャプチャ

F. (できれば) ZBFWやUTD無効にし正常に通信ができる時の対象通信のフルパケットキャプチャ

フルパケットキャプチャ取得時は、問題発生時と 問題が発生しない時の、同じ通信の、TCP通信の場合は SYNからFIN もしくは RSTでセッションクローズまでの、セッションのフルパケットキャプチャの取得が望ましいです。問題発生時と 発生しない時のキャプチャを比較することで、どのパケットが問題を引き起こしてるかの明確化や 詳細調査が可能になります。

よくある質問

SD-WAN Firewall (ZBFW) の主な用途を教えてください

ブランチから ダイレクトインターネットアクセス(DIA)をする際の、セキュリティ制御に利用されるケースが多いです。

SD-WAN Firewall機能を利用時はパフォーマンス低下しますか

はい、パケットの詳細チェックやセッション制御といった追加処理が発生するため、Firewall機能を未使用時に比べ 2割前後 パフォーマンスが低下する可能性があります。Firewall制御に加え、UTDによるURLフィルタリングやIPS処理も cEdgeで実施すると、パフォーマンスは7割以上 低下する恐れがあります。そのため、Firewall (ZBFW)のセキュリティ機能を利用は、どこに適用するかのメリハリ付けが、パフォーマンスを高く保つうえで重要です。UTDも併用する場合は、cEdgeに十分のパフォーマンス余力が必要です。

なお、実際のパフォーマンス影響は、ご利用環境や設定ルール数、利用機能、機器、パケットサイズなどにより変動することに注意してください。利用機能や設定、環境などによりパフォーマンスがどの程度変化するかの確認は、ご利用の環境・もしくはテスト環境での検証が必要です。

ブランチルーターのパフォーマンス余力があまりない場合は、DIAのセキュリティ制御に Umbrella SIG で代用することも可能です。Umbrella SIG を利用することで、クラウド側でFirewallやURLフィルタリング、アンチマルウェアなどの処理が可能です。Umbrella SIG について詳しくは、Umbrella SIG: CSR1000V もしくは cEdge からのトンネル接続設定例と トラブルシューティング を参照してください。

ping [IP] source [interface] を実行しても Security Policyにマッチしません

ルーターからのPingは自発パケット扱いになるため、VPN Zone間の動作確認には使えません。VPN Zone間のポリシーにマッチするかのテストを行う場合は、クライアントは実機を用意して試験をするのをお勧めします。

ZBFWの通信ログの収集方法をおしえてください

High Speed Logging (HSL) の利用が必要です。ZBFWの通信ログは Netflow v9 ベースとなり、別途 Netflow コレクタの準備が必要となります。HSLについて詳しくは、こちら などを参照してください。

ZBFWの通信ログを ローカルバッファ(show log)で確認できないのは何故ですか

Firewall機能のセッションログは膨大な出力があるため、機器のパフォーマンスに影響するためです。そのため、セッションログの収集は、より軽快に動作するNetflowの利用が必要となります。

ZBFWの現在のセッション数の確認方法をおしえてください

show platform hardware qfp active feature firewall memory コマンドで確認可能です。なお、当コマンドは show tech firewall コマンドにも含まれています。

例えば以下は 100セッションある時の出力例となり、Chunk-Pool SCBの Inuse から確認できます。 Total History は 過去の生成やクリアされたセッションの履歴です。

cEdge#show platform hardware qfp active feature firewall memory

==FW memory info==

Chunk-Pool Allocated Total_Free Init-Num Low_Wat

------------------------------------------------------------

scb 100 16284 16384 4096

hostdb 0 5120 5120 1024

teardown 0 160 160 80

ha retry 0 2048 2048 512

dst pool 0 5120 5120 1024

------------Total History----------

Chunk-Pool Inuse |Allocated Freed Alloc_Fail|

------------------------------------------------------------

scb 100 34390095 34389995 523858715 <--- THIS

hostdb 0 0 0 0

dst pool 0 0 0 0

参考情報

IOS-XE 用の ZBFW 設定のトラブルシューティング ガイド

https://www.cisco.com/c/ja_jp/support/docs/security/ios-firewall/117721-technote-iosfirewall-00.html

Cisco SD-WAN: Enabling Firewall and IPS for Compliance

https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/SDWAN/sdwan-firewall-compliance-deploy-guide-2020sep.pdf

BRKSEC-2342: Branch Router Security

https://www.ciscolive.com/c/dam/r/ciscolive/us/docs/2019/pdf/BRKSEC-2342.pdf

TECSEC-2355: Implementing SD-WAN Branch Security with Cisco Routers

https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2020/pdf/R6BGArNQ/TECSEC-2355.pdf

LTRARC-2003: IOS-XE Hands on Troubleshooting Lab

https://www.ciscolive.com/c/dam/r/ciscolive/us/docs/2015/pdf/LTRARC-2003.pdf

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます