はじめに

このドキュメントでは Wi-Fi のセキュリティ対策と称されることがある SSID Broadcast 無効化 (いわゆるステルス SSID) と MAC アドレスフィルタリング、および WPA2-PSK のパスフレーズを不特定多数のユーザに公開する無線 LAN や Web 認証での注意事項について記載します。

管理外の無線クライアントから ESSID (SSID 名) を隠蔽するために SSID Broadcast の無効化を行なう場合があります(いわゆるステルス SSID) 。これにより、当該 SSID を設定されていない管理外の無線クライアントの GUI からは SSID 名を参照できなくなります (いわゆるステルス SSID) 。

しかし、Probe Request, Probe Response, Association Request では SSID 名を省略することはできませんので、第三者がフレームキャプチャを行えば、SSID 名の把握が可能です。

MAC アドレスフィルタリング

無線クライアントの MAC アドレスは簡単に変更することができます。

MAC アドレスフィルタリングが適用された無線 LAN においてはフレームキャプチャを取得することで疎通が許可された MAC アドレスを簡単に把握できますので、この機能単体では不正接続対策としての意味を成しません。

セキュリティ強化には TLS 認証ページを使用した Web 認証や 802.1X 認証、パスフレーズが厳重に管理された PSK 認証、Identity PSK といった他のセキュリティ機能と組み合わせることが重要です。

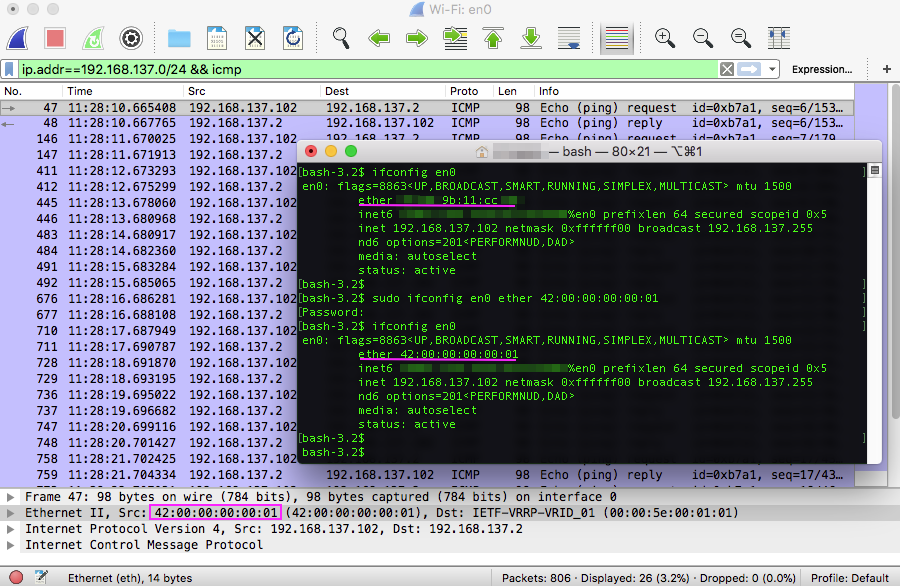

無線クライアントの MAC アドレスを変更しての通信例

(本来の MAC アドレス xx:xx:9b:11:cc:xx を 42:00:00:00:00:01 に変更し MAC Filtering 突破)

不特定多数に WPA2-PSK パスフレーズを公開

ゲスト Wi-Fi や 公衆 Wi-Fi 等で暗号化として WPA2-PSK (WPA2 パーソナル) を採用しパスフレーズ (または PSK/事前共有鍵) を公開している場合があります。

多くの事前共有鍵方式暗号化アルゴリズムでは第三者が事前共有鍵を知っている場合、パケットキャプチャによりネゴシエーション中に交換される乱数などを把握できれば暗号通信を復号できます。

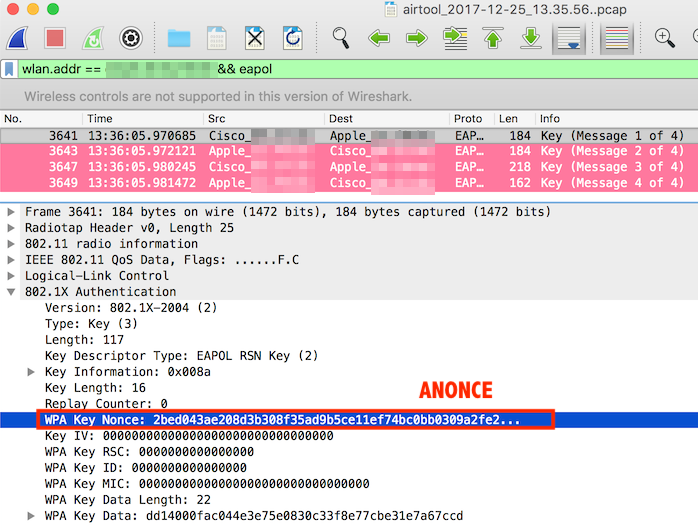

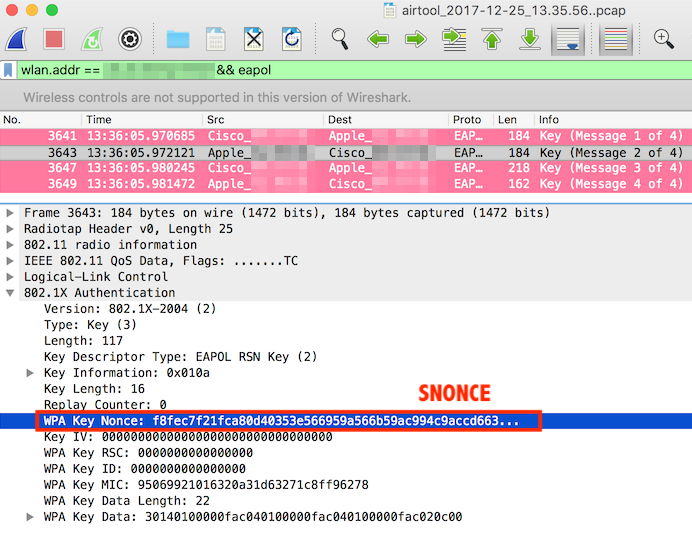

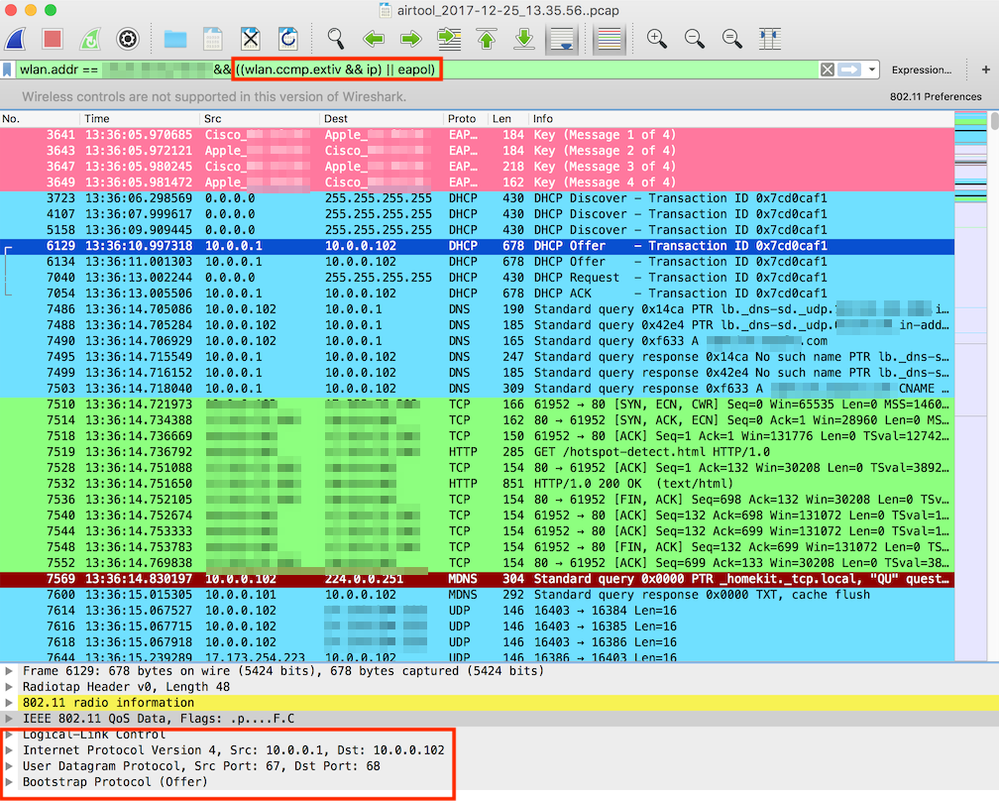

WPA2-PSK での暗号鍵の主な鍵要素は SSID 名 (ESSID)、PSK (またはパスフレーズ) 、ANONCE (AP側の生成する乱数)、SNONCE (クライアント側の生成する乱数)、AP/クライアントの MACアドレスです。

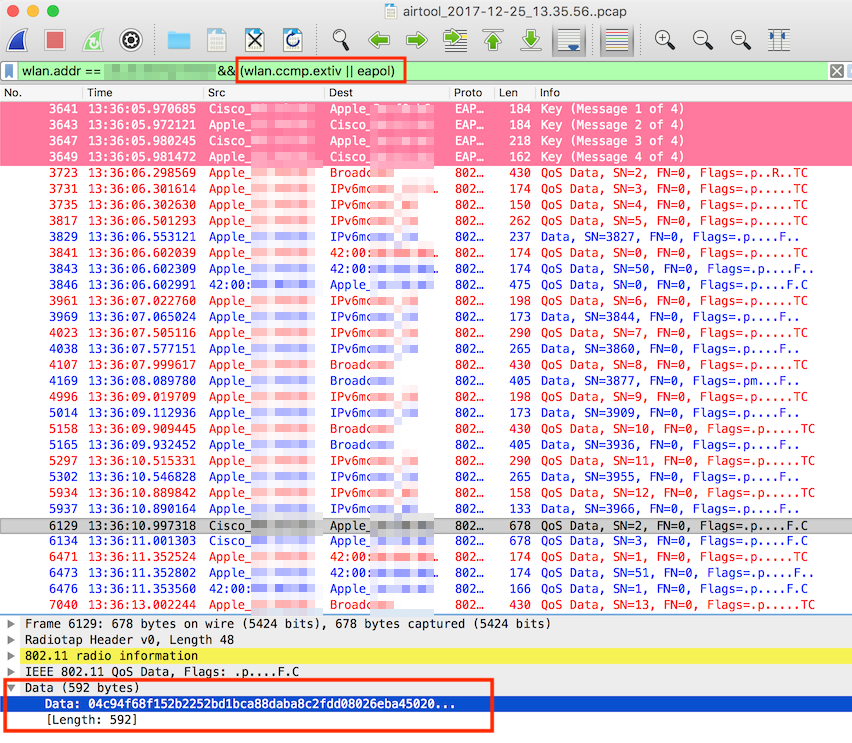

SSID 名は上記のように Probe, Association フレームから特定可能で、ANONCE, SNONCE、MAC アドレスに関する情報は接続時の 4 Way Handshake に含まれていますので、WPA2-PSK (WPA2 パーソナル) 環境で PSK/パスフレーズが公開されている場合は無線キャプチャを行えば第三者の通信を復号化できます。

また、パスフレーズを公開することでそのパスフレーズを用いた不正 AP の設置が可能になり、ユーザを不正 AP に接続させることができるというリスクも考えられます。

セキュリティを向上させるには、802.1X認証や Identity PSK のようなユーザ単位に異なる鍵要素を用いる認証方式を用いたり、パスフレーズ/PSK が公開されている無線 LAN に接続する場合はアプリケーションで証明書を用いた TLS 通信を行なうことなどが必要になります。

ANONCE 例 (4 Way Handshake message #1)

SNONCE例 (4 Way Handshake message #2)

無線キャプチャ例 (データは AESで暗号化)

Wireshark での無線暗号の復号設定例

設定後は無線キャプチャに 4 Way Handshake が含まれていれば AES 暗号復号可能

Web 認証

正規 AP の Web 認証ページから HTML, CSS, JavaScript を複製して不正 AP の Web 認証ページとして使用し、ユーザを不正 AP に接続させることは技術的には簡単です。

Web 認証ページには HTTP 接続を使用せず、クライアントが検証 (Validation) 可能な TLS サーバ証明書を使用した HTTPS 接続を用い、ユーザはブラウザの証明書警告に注意することが基本です。