はじめに

このドキュメントでは、WLANトラフィックをdecryptする方法を紹介します。

WPA2-PSK認証の場合

前提条件

WPA2-PSK認証のトラフィックをdecryptするためには4-Way Handshakeを含めて無線空間キャプチャを取得する必要があります。また、SSIDとパスワードが必須となります。

手順

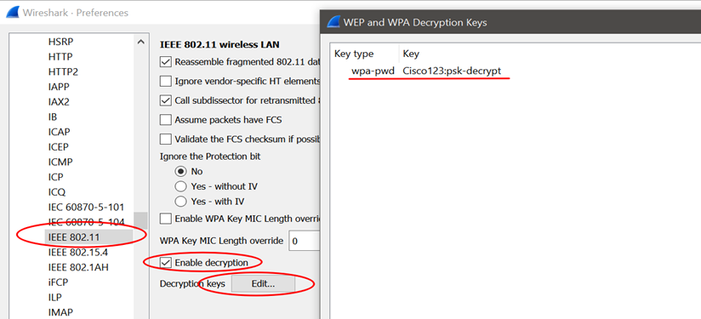

1. Wiresharkを開き、[Edit] > [Preferences] > [Protocols] > [IEEE 802.11] にて[Enable decryption option]を選択します。

2. [Decryption keys] > [Edit]をクリックしてKey typeはwpa-pwd、Keyはパスワード:SSID(例 Cisco123:psk-decrypt)を入力します。

3. 設定完了後無線空間キャプチャファイルを開くと自動的にdecryptされます。

802.1X認証の場合

前提条件

802.1X認証のトラフィックをdecryptするためにはAAA Server側でAccess-Acceptを含めてパケットキャプチャを取得する必要があります。また、shared secret keyが必須となります。

手順

1. Linuxデバイスにfreeradius-utilsをインストールします。本例ではUbuntu 19.10を使用しています。

sudo apt install freeradius-utils

2. 下記のコマンドでMS-MPPE-Recv-Keyを取得します。

radsniff -I <filename> -s <shared key> -x

入力例:

root@ubuntu:/tmp# radsniff -I Access-Accept.pcap -s Cisco123 -x | grep MS-MPPE-Recv-Key

MS-MPPE-Recv-Key = 0x4c2759396acd5a82f2da2f576a622f713fcf79f9a4d0e63afd6a78dff24008dd

root@ubuntu:/tmp#

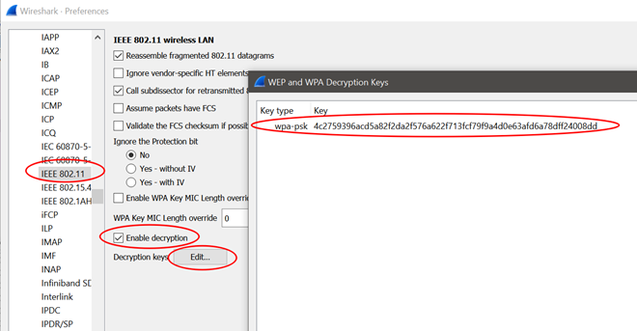

3. Wiresharkを開き、[Edit] > [Preferences] > [Protocols] > [IEEE 802.11] にて[Enable decryption option]を選択します。

4. [Decryption keys] > [Edit]をクリックしてKey typeはwpa-psk、KeyはMS-MPPE-Recv-Key値(0xは除き)を入力します。

5. 設定完了後無線空間キャプチャファイルを開くと自動的にdecryptされます。