- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- Firepower System: FTD利用時の設定例 (FMC管理 or FDM管理) 【更新停止】

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2019-11-05 04:29 PM 2024-03-23 11:40 AM 更新

- ★設定例は以下サイトに移行しました★

- Firepower System 設定例

- 初期セットアップ手順

- FMC管理時 (Off-box)

- FDM管理時 (On-box)

- トレーニング ビデオ (英語)

- パフォーマンス設計

- 設定例 - 通信制御関係 (FMC管理時)

- アクセスコントロールポリシー (ACP)

- プレフィルター

- 侵入検知と防御 (IPS)

- 高度なマルウェア防御 (AMP)

- URLフィルタリング

- セキュリティ インテリジェンス (SI)

- FQDNを利用したアクセス制御

- ネットワークアドレス変換 (NAT)

- 暗号化通信対策 (Decyrption Policy / EVE)

- 設定例 - その他 (FMC管理時)

- バージョン管理とアップグレードやアップデート

- スマートライセンス登録と管理

- FTD High Availability

- FMC High Availability

- ヘルスモニタと SNMPポーリング監視、SNMPトラップ設定

- スケジューリング機能による自動バックアップや設定適用

- FMC UIの日本語化

- FMCからの インターネットアクセス許可

- FMCv利用時の推奨メモリサイズ

- FTDからのPING試験

- トラブルシューティングガイド

- その他 設定例

★設定例は以下サイトに移行しました★

2024年2月から最新のFTDのデザインや保守運用に有用なドキュメント情報は、以下のまとめサイトに移行しました。 最新情報やイベントも定期掲載していきますので、ぜひご活用ください。

Cisco Secure Firewall (FTD) - How To

https://community.cisco.com/t5/-/-/ta-p/5024782/

Firepower System 設定例

設計や導入、運用に役立つ 設定例などが掲載された、Cisco Community や Cisco.com (CCO) の主に日本語ドキュメントを紹介します。設定ガイドを利用時は、バージョン 6.4をベースに紹介します。 なお、機器と機能によっては、追加のライセンス購入・適用や、ハードウェアの準備が必要となることがあります。

本ガイドの主な対象製品は、Firepower 1000/2100/4100/9300シリーズや ASA5500-Xシリーズで Firepower Threat Defense (FTD) ソフトウェアを利用時、もしくは、仮想製品である FTD virtual (NGFWv) です。

FTDは、専用の管理サーバーである Firepower Management Center (FMC) 経由でのリモート管理(Off-box)管理、もしくは、直接FTDデバイスにアクセスし Firepower Device Manager (FDM) を利用してのローカル管理(On-box)の何れかに対応してます。FMCは専用のサーバーのため 潤沢な処理リソースを持ち、FMC利用時に FTDのフル機能をサポートし、複数デバイスの高度な管理や イベントの相関分析や自動分析などが可能です。FDM利用時は、シンプルで簡単にNGFWの利用ができるように想定された管理方式のため、FTDの利用可能な機能はベーシックな機能のみに制限されます。FMCと FDM利用時の比較は、ASA5500-X: FTD/FirePOWERの FDM/FMC/ASDM管理時の比較 などを参照してください。

なお、多くの掲載ドキュメントは、一定以上の製品取扱い経験のある方向けに作成されております。

仮に公開ドキュメント情報のみでは問題解決が困難で、具体的な設計・導入支援が必要の場合は、Cisco製品販売代理店様のネットワーク構築サービスのご利用を検討いただけますよう お願いいたします。 Cisco認定パートナーを探すには、パートナー エコシステム や 購入案内をご確認ください。

初期セットアップ手順

管理方式とモデル毎の、初期セットアップ時に利用できるドキュメントを以下に紹介します。

FMC管理時 (Off-box)

以下は、Firepower Threat Defense (FTD)と、リモート統合管理のためのFirepower Management Center (FMC)を用いた、一般的によく使われるデザインの初期セットアップを行うための、ステップ バイ ステップのガイドです。FTDvや、FPR2100-FTD、FPR4100-FTDを利用時のインストールや初期設定、メンテナンス手順などが含まれており、FPR1000/9300シリーズや ASA5500-Xシリーズを利用時も参考にできます。

以下の初期セットアップガイドも、英語ですが、参考にできます。

FDM管理時 (On-box)

Firepower Threat Defense (FTD)と、ローカル管理のためのFirepower Device Manager (FDM)を用いた、一般的によく使われるデザインの初期セットアップを行うための、ステップ バイ ステップのガイドです。FTDvを利用時のインストールや初期設定、メンテナンス手順などが含まれており、FPR1000/2100/4100/9300シリーズや ASA5500-Xシリーズを利用時も参考にできます。

トレーニング ビデオ (英語)

設計や導入、運用、最適化方法などや、そのベストプラクティスを紹介するトレーニング ビデオを閲覧できます。ビデオを閲覧するには、ログインしてから 任意ビデオのページで、Add to My Learning ボタンをクリックする必要があります。特に、トラブル発生リスクを下げ パフォーマンスを最適化する設定例やTipsが満載の、Next-Generation Firewall (NGFW) - Optimize Training Videos は必見です!

パフォーマンス設計

利用するモデルや機能、設定とその量、通信環境などの様々な要因でパフォーマンスは変わります。標準的なパフォーマンスは ご利用モデルのデータシートがベース・参考になりますが、以下にパフォーマンス設計時に役立つドキュメントやツールを紹介します。

- Firepower Performance Estimator (パートナー様向け)

- NGFW Performance White Paper (パートナー様向け)

- ASA/FTD: インターフェイスACLの最大設定数と 推奨設定数について

設定例 - 通信制御関係 (FMC管理時)

初期セットアップ手順に組み合わせて利用できる、FMCでFTD管理時の、通信制御関係の設定や確認例を紹介します。なお、FMC(旧名FireSIGHT) 5.4ベースの設定例の場合、FMC 6.0以降とUIが若干異なるため 注意してください。設定可能な内容は大きく変わりません。

アクセスコントロールポリシー (ACP)

Access Control Policyを設定、FTDデバイスに適用することで、TCP/UDP/IPやアプリケーション制御、IPS検知/防御、URLフィルタリング、地理情報を用いた制御、ファイル制御など様々な制御設定が可能です。基本的な アクセスコントロールポリシーの設定や確認例は、以下情報を参考にできます。

- Firepower System: ACP による ICMP パケット検知の設定例

- Firepower: Access Control Policyの任意ルールのシスログ出力方法

- Firepower System: File Detection の設定例 - HTTP 通信における PDF file download の検知

プレフィルター

FTDは、従来のASAソフトウェアと Firepowerソフトウェアを統合したソフトウェアとなり、内部にASA(LINA)エンジンが動作しています。プレフィルター機能を利用することで、このASA(LINA)エンジンでの、L3-4ベースの高速なアクセス制御が可能です。 プレフィルターは、Snortエンジンを介さずに処理されるため、例えば設定変更やアップデートなどによるSnortエンジン再起動時の通信影響を回避しての通信制御が可能です。そのため、Snortエンジンを介さず高速に許可や拒否したい、信頼できる、もしくは 明らかに遮断すべき通信のIP/Portベースの制御や、Snortエンジンの再起動時の影響を回避したい監視通信、Snortで詳細調査しても効果の薄いVPN通信などの制御に適しています。Prefilterの設定や確認例は、以下情報を参考にできます。

侵入検知と防御 (IPS)

Intrusion Policyを設定し アクセスコントロールポリシーに適用することで、不正侵入や攻撃などの検査や遮断と、その侵入イベント(Intrusion Event)の保存やアラート設定が可能です。また、FMCの Correlation Policyを利用することで、複数条件にマッチした場合のアラート出力の設定も可能です。Intrusion Policyの Filter機能を利用することで、Snortルールのアップデート内容や 指定のCVE IDにマッチするルールの検索と確認も可能です。 設定や確認例や、設定や運用時に注意すべき情報やベストプラクティスは、以下情報を参考にできます。

- 【8分でわかる!】FTD/FMCで 資産と侵害の見える化【Network Discovery】

- Firepower: Intrusion EventのSNMPアラートの設定と確認

- Firepower: Intrusion Eventのシスログアラートの設定と確認

- FMC: イベント検知時に Email 通知させる設定例

- Correlation 機能を利用し特定の Intrusion Event を syslog 送信させる方法

- FMC: Intrusion Eventや Malware Eventを元に Eメール通知の設定方法 - Correlation Policy

- Firepower System: 通信に影響しうる設定変更の例と確認方法 (snort restart vs reload)

- Firepower System: Intrusion Policyのルールの検索や確認方法 (CVE-IDや 任意文字列など)

- Firepower Policy Layerの考え方 ( Base Policy Layer と User Layer)

- Firepower System: Base Policy選定と ベストプラクティス (Connectivity, Balanced and Security)

- NGFW ポリシーの運用順序

- False Negative が疑われる場合の設定確認

- 【5分設定】FMC/FTD Pass Rule で特定通信の許可!【False Positive 回避】

- Firepower System: Custom Local Snort Ruleの作成例と動作確認 ※ローカルルールはTACサポート対象外のため注意

- Firepower System: Local Rule: 特定のSSLバージョントラフィックの検知設定例 ※ローカルルールはTACサポート対象外のため注意

- Firepower System: SRU 更新時のバージョン・SRU 詳細内容の確認方法

- FirePOWER: snort rule を無効化(disable)する手順

- Firepower System: Signature に定義されている変数セットのカスタマイズについて

高度なマルウェア防御 (AMP)

Cisco Advanced Malware Protection (AMP) 機能を用いることで、マルウェアの検知や遮断が可能です。マルウェア検知と防御の設定や確認例、及び チューニング例は、以下情報を参考にできます。

- Firepower Management Center バージョン 6.4 コンフィギュレーション ガイド - ファイル ポリシーと高度なマルウェア防御

- 事象: AMP for Networks: クラウドルックアップに失敗し マルウェアファイルが通過してしまう

- 事象: AMP for Networks: 圧縮ファイルが判定されない

URLフィルタリング

FTDは指定URLの通信制御、もしくは、カテゴリや Reputation (評価情報) に基づく URLの通信制御が可能です。カテゴリや Reputationに基づく制御を行うには、URLフィルタリングライセンスのFTDデバイス適用が必要です。URLフィルタリングの設定や確認例は、以下情報を参考にできます。

- Firepower System: URL Filtering 動作概要と 設定確認

- Firepower System: URL filtering の設定例

- FireSIGHT システムでの URL フィルタリングの設定例

セキュリティ インテリジェンス (SI)

Ciscoの脅威研究・分析の専任機関である Talosが公開する Security Intelligence Feedを用いて、マルウェアやフィッシングやエクスプロイットなどの疑いのあるIPアドレスやURL、Domainの検知と自動ブロックが可能です。 セキュリティインテリジェンスの設定や確認例は、以下情報を参考にできます。

FQDNを利用したアクセス制御

IPアドレス宛の制御の代わりに、FQDN宛の通信制御を行う事も可能です。FQDN ACL (バージョン6.2.3以降)や、セキュリティインテリジェンスの設定や確認例は、以下情報を参考にできます。

ネットワークアドレス変換 (NAT)

設定や確認例は、以下情報を参考にできます。なお、NATを利用時は、合わせ、NAT使用データインターフェイスに仮想MACアドレスの設定もお勧めします。仮想MACアドレスは、Devices > Device Management > (対象Device) > Interface > (対象Interface) > Advanced から設定可能です。

- Firepower Management Center バージョン 6.4 コンフィギュレーション ガイド - Firepower Threat Defense 用のネットワーク アドレス変換(NAT)

- FTD の NAT を設定し、確認して下さい

暗号化通信対策 (Decyrption Policy / EVE)

2023年時点でインターネット通信の約9割が HTTPS などの暗号化通信を利用していると言われます。暗号化されていても、L4-ACLやアプリケーション制御・URLフィルタリングは利用可能ですが(※注:TLS 1.3のアプリ制御・URLフィルタリングには、Early Application/URL detection and categorization を有効化すること)、IPSやAMPでの脅威検知や防御が困難となります。

以下のリンクで紹介する暗号化通信の復号化や解析技術を併用することで、暗号化通信の IPSや アンチマルウェア が可能です。 是非、併用してください。

- 【8分】FTD/FMCで 暗号化通信を"簡単"に丸裸【SSL Decryption】

- 【業界初!?】暗号化通信 簡単 見える化 - Encrypted Visibility Engine【FMC管理FTD】

設定例 - その他 (FMC管理時)

初期セットアップ手順に組み合わせて利用できる、FMCでFTD管理時の、その他(ライセンスや、冗長構成や監視など)の設定や確認例を紹介します。

バージョン管理とアップグレードやアップデート

FMCと FTDデバイスのバージョンを最新に保つことで、システムの安定性や セキュリティ強化に寄与します。なお、Firepower Systemは、2nd digitが偶数のリリース(6.2.xや 6.4.x、6.6.xなど)が、長期メンテナンス対象(=Long Term Release)の安定バージョンとなります。 偶数リリースの中でも、2年ごとにリリースされる 6.4や 6.8 は、さらに長期メンテナンス対象(=Extra Long Term Release)の安定バージョンの位置づけとなります。逆に奇数のリリース(6.3.xや 6.5.x、6.7.xなど)は、新機能実装にフォーカスした短期サポート(=Short Term Release)のバージョンです。通常、偶数リリースは春に、奇数リリースは秋にリリースされます。 そのため、ビジネスクリティカルなシステムの場合は特に、2nd digitが偶数、かつ その偶数リリースの最新パッチバージョン、もしくは 推奨バージョンの利用を検討してください。トレイン選定方法についてより詳しくは、ASA9.5(1)以降: トレイン別のサポートモデルの違いについて の「FTDにも長期と短期サポート対象の違いはありますか」も参考にしてください。

各トレインの推奨バージョンDownload Software の Suggested Releaseから確認でき、安定したトレイン、かつ、特に大きな問題報告のないバージョンが Suggested Release に選ばれる傾向となります。

以下はFirepower 2140の Suggested Releaseの確認例です。なお、Suggested Releaseは逐次アップデートされるため、最新の情報の確認をお勧めします。

各リリースのついて詳しくは、Cisco’s Next Generation Firewall Product Line Software Release and Sustaining Bulletin を参照してください。

FMCやFTDデバイスのアップデートやアップグレード方法は以下情報を参考にできます。なお、リリースノートにバージョン変更時の重要確認事項や制限などの記載があるため、バージョンアップ前にリリースノートは必ず参照するようにしてください。

スマートライセンス登録と管理

IPSや URLフィルタリング、Malware検知と防御機能などの利用には、対応する期間ベースライセンスの FMC経由での FTDデバイスにライセンス割当手が必要です。 FMCのスマートライセンス登録や トラブルシューティング方法は以下情報を参考にできます。

FTD High Availability

FTDデバイスを2台構成にすることで、例えば片側デバイスのハードウェアやソフトウェア、リンク障害などの場合に、自動的に障害検知と切り替え(Failover)を行い、通信影響を抑え 片側デバイスに処理を引継ぐことができます。ミッションクリティカルな環境では、FTDデバイスの冗長化は必須です。2台のFTDデバイスを組み合わせ、FTDデバイスの冗長構成である FTD High Availability (FTD HA)の組み方、及び、トラブルシューティング方法は以下情報を参考にできます。

- Firepower System: FTD HA: FTD冗長構成の組み方とトラブルシューティング (FMC利用時)

- Firepower アプライアンスの設定 FTD 高可用性

- Firepower System 6.3以降: FTDのバックアップとリストア方法 (FMC管理時)

FMC High Availability

FMCの物理アプライアンスも冗長構成に対応しています。FMC自身は直接通信制御を行わないため、FMCの機能が停止しても、FTDデバイスの L2-L4 ACLや AVC、IPS制御に直接の影響はありません。 しかし、FMCが停止した場合、FMC経由のクラウドマルウェアルックアップができないことによるマルウェア検知と遮断機能の停止や、最新のURLデータベースや Snortルールを用いた URLフィルタリングや IPS検査/遮断などができなくなります。 また、FMCが停止すると、セキュリティイベントの FMCでの確認や相関分析、問題発生時の管理者へのアラートなどの FMC独自の管理機能も利用できなくなります。FMCアプライアンスを2台構成に冗長化することで、単体FMCのハードウェアやソフトウェア障害時の運用影響を抑えることができます。

FMCの冗長構成(FMC High Availability)の設定手順は以下情報を参考にできます。

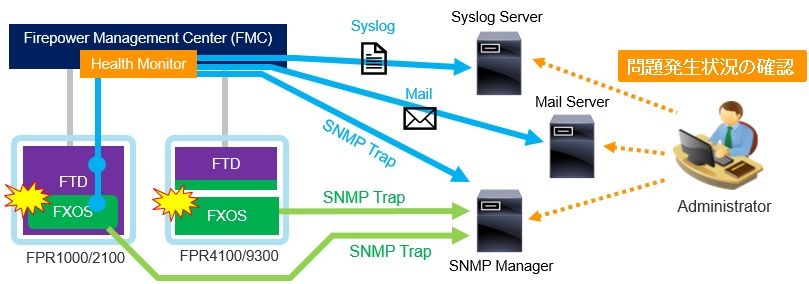

ヘルスモニタと SNMPポーリング監視、SNMPトラップ設定

FMCは 管理FTDデバイスの状態を常に監視しており、FTDデバイスのソフトウェアやハードウェア問題発生時の SNMPトラップや Syslogトラップ、Eメール通知設定が可能です。ヘルスモニタ機能を利用することで、効果的に多数FTDデバイスの状態管理と監視が可能です。

FMCと FTD内部のLINA(ASA)エンジンは SNMPポーリングにも対応しており、簡易的なSNMPポーリング監視も可能です。なお、Firepower Systemの状態監視は、ヘルスモニタ機能が最適化されており、SNMPポーリングでは細かな情報の取得はできません。そのため、Firepower Systemのリモート監視には ヘルスモニタ機能を利用し、SNMPポーリング機能は必要時のみの補助的な利用をお勧めします。

なお、FPR4100/9300シリーズを利用時は、シャーシ管理用にFXOSが動作しており、その上にFTDアプリケーションが動作しています。FPR4100/9300シリーズでは FXOSと FTDが分離されているため、ヘルスモニタ機能では FPR4100/9300シリーズのFXOSのハードウェア問題の情報の確認はできず、FPR4100/9300シリーズのハードウェア問題のリモート監視には、FXOSからのSNMPトラップ設定が別途必要です。FPR1000/2100シリーズでは ハードウェア問題も ヘルスモニタから確認とアラートが可能なため、FXOSのSNMPトラップ設定は不要です。

[ハードウェア問題のリモート監視方法]

Firepower Systemのヘルスモニタと SNMPポーリング監視設定、及び、FXOSのSNMPトラップのための設定や確認例は、以下情報を参考にできます。

- Firepower Management Center バージョン 6.4 コンフィギュレーション ガイド - ヘルスモニタリング

- Firepower System: Health Monitor: CPUやメモリの 定常監視方法

- Firepower System: SNMP監視時のOID例 (CPU, Memory, etc)

- FTDデバイスの SNMPトラップ 監視方法

- Firepower NGFW アプライアンスの設定 SNMP

- FPR2100/4100/9300シリーズ FXOS用のMIBファイルと、SNMP監視・トラップ

スケジューリング機能による自動バックアップや設定適用

FMCの Scheduling機能を利用することで、任意時間のFMCやFTDの自動バックアップや、最新のSoftwareやVDB、URLデータベースの自動ダウンロード、ポリシーのデプロイなどが可能です。特にVDBやSRUの運用アップデート時は 適用中に通信影響が発生する恐れがあるため、スケジューリング機能を利用し 夜間や休日など通信影響の少ない時間帯に適用をお勧めします。通信影響の発生しうる操作について詳しくは、Firepower System: 通信に影響しうる設定変更の例と確認方法 (snort restart vs reload) を参照してください。

スケジューリング機能の設定や確認例は、以下情報を参考にできます。

FMC UIの日本語化

FMCは英語や日本語、中国語、ハングルなどに対応してます。FMC UIの日本語化方法は 以下情報を参考にできます。

FMCからの インターネットアクセス許可

FMCは、インターネットから、最新のSnortルールや VDB(脆弱性情報データベース)、URLデータベース、セキュリティインテリジェンスフィードなどのダウンロードや、逐次のマルウェアクラウドルックアップを行うことで、最新の情報を利用した脅威からの保護や 通信制御を実現します。FMCはこれら情報をFTDデバイスにPUSHすることで、FTDも最新情報を利用した制御が可能となります。

なお、機能やデータベースにより、クラウドの宛先は異なります。利用機能に応じて、FMCからインターネット宛の通信許可が必要となり、経路にあるProxyやFirewallの適宜設定変更が必要となります。 また、マルウェア検知と遮断機能(AMP)を利用時、かつ Sandboxを利用した詳細分析を利用時は、通信負荷を抑えるため検体のSandboxへのクラウドアップロードはFTDデバイスから行われるため、FTDデバイスからクラウドへのアクセス許可も別途必要となります。詳しくは 以下情報を参考にできます。

FMCv利用時の推奨メモリサイズ

Firepower Management Center Virtual (FMCv) を利用時、32GB以上のメモリ割当が推奨されます。詳しくは以下ドキュメントを参照してください。

FTDからのPING試験

試験や導入時によく利用するPingコマンドですが、データインターフェイスと 管理インターフェイスとでPingコマンドが異なります。詳しくは以下情報を参考にしてください。

トラブルシューティングガイド

FTD導入時や運用時のトラブル対応の参考情報は以下ガイドなどを参照してください。

その他 設定例

Router、スイッチ、セキュリティ製品(ASA/FirepowerSystem)、ワイヤレス製品などの設定例は以下ガイドからアクセス可能です。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます