- Cisco Community

- シスコ コミュニティ

- セキュリティ

- ファイアウォール

- Re: AWS ASAv_-Standard Packageに含まれる機能と性能スペックについて

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-23 10:08 AM

下記について教授ください

1.ライセンスについて

ASAv-Standard Package選択時、SSL-VPNのライセンスも含まれる理解でよいでしょうか?

また、インスタンスタイプによって、下記のどれが該当しますでしょうか?

なお、SSL-VPNを最大で利用したい場合、AnyConnectのオプションライセンスのBYOLが必要でしょうか?

ASAv5

ASAv10

ASAv30

2.ASAv-Standard Package選択時のインスタイプと性能について

BYOLでは、ASAv5、ASAv10、ASAv30で、スペックが異なる理解です。

Standard Packageでは、ソフトウェアのライセンスが含まれる理解ですが、インスタンスタイプによってどのスペックに該当するか分かりません。

資料はありますでしょうか?

それとも、下記URLの記載に準じて下記のようなスペックになりますでしょうか?

https://www.cisco.com/c/ja_jp/td/docs/sec/firewall/00adaptive0secur0virtual0/qsg/001/asav-quick/intro-asav.pdf

①C5.large vCPU:2 4GB

・・・同時ファイアウォール接続:200,000

・・・AynConnectのSSL-VPN接続数:500同時セッション

②C5.xlarge vCPU:4 8GB

・・・同時ファイアウォール接続:500,000

・・・AynConnectのSSL-VPN接続数:750同時セッション

③C5.2xlarge vCPU:8 16GB

・・・同時ファイアウォール接続:??

・・・AynConnectのSSL-VPN接続数:??

3.Cisco ASA 5550のスペック相当のプレミアム AnyConnect VPN ピア数5,000を実現できるようにするには仮想ASAvで実現可能でしょうか?

下記サイトより、最上位のASAv30の通り不可でしょうか?

Cisco AnyConnect? またはクライアントレス VPN のユーザ セッション数:750

https://www.cisco.com/c/ja_jp/products/collateral/security/adaptive-security-virtual-appliance-asav/datasheet-c78-733399.html

解決済! 解決策の投稿を見る。

- ラベル:

-

ファイアウォール

受理された解決策

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-23 05:09 PM 2020-04-23 05:12 PM 更新

ごめんなさい、補足になります。

AWSのASAvのStandardの画面を見てたら、昨年秋にリリースしたASAバージョン 9.13以降では、ASAv50 (10G) も AWSで動作可能のようです。そのため、2020年現在は AWSで ASAv50も作成でき、ASAv50なら ASA5500-Xの 5000セッション相当の処理は 机上は可能かと思います。(※勿論、最良のASAvパフォーマンスを得るには、最良の性能のインスタンスタイプの利用は忘れずにしてください。)

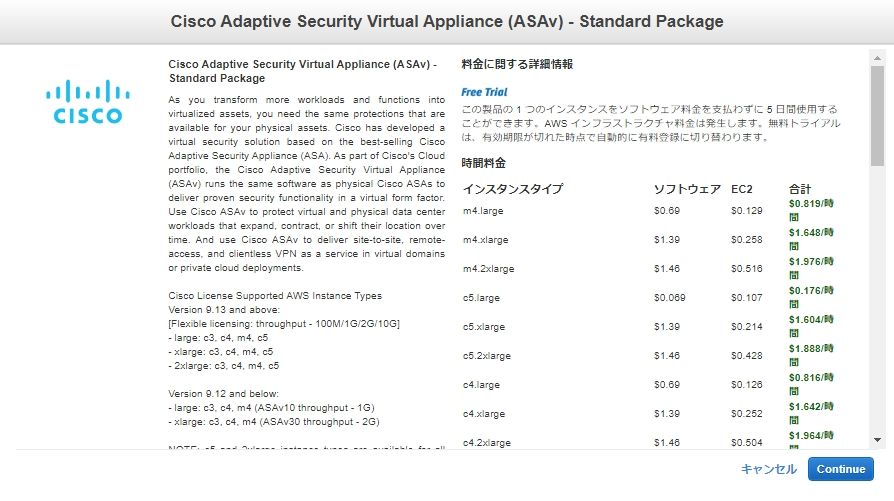

以下はStandard画面の説明の抜粋です。

抜粋:

Cisco Adaptive Security Virtual Appliance (ASAv) - Standard Package As you transform more workloads and functions into virtualized assets, you need the same protections that are available for your physical assets. Cisco has developed a virtual security solution based on the best-selling Cisco Adaptive Security Appliance (ASA). As part of Cisco's Cloud portfolio, the Cisco Adaptive Security Virtual Appliance (ASAv) runs the same software as physical Cisco ASAs to deliver proven security functionality in a virtual form factor. Use Cisco ASAv to protect virtual and physical data center workloads that expand, contract, or shift their location over time. And use Cisco ASAv to deliver site-to-site, remote-access, and clientless VPN as a service in virtual domains or private cloud deployments. Cisco License Supported AWS Instance Types Version 9.13 and above: [Flexible licensing: throughput - 100M/1G/2G/10G] - large: c3, c4, m4, c5 - xlarge: c3, c4, m4, c5 - 2xlarge: c3, c4, m4, c5 Version 9.12 and below: - large: c3, c4, m4 (ASAv10 throughput - 1G) - xlarge: c3, c4, m4 (ASAv30 throughput - 2G) NOTE: c5 and 2xlarge instance types are available for all versions but these must be used ONLY for version 9.13 and above. Learn more about Cisco's cloud portfolio: https://www.cisco.com/c/en/us/solutions/cloud/overview.html Other product demos & Trials: https://www.cisco.com/c/en/us/solutions/cloud/promotions-free-trials.html Watch the connect, protect, consume video: https://www.youtube.com/watch?v=hutN661yqRc https://www.cisco.com/c/en/us/td/docs/security/asa/asa913/asav/getting-started/asav-913-gsg/asav_aws.html

ASA 9.13は奇数リリースの短期サポートバージョンなので、その後継のASA9.14が安定バージョンの扱いになります。ASA9.14のASAv情報は以下URLで確認でき、m4.2xlarge が1番性能高く、1万AnyConnectセッション収容可能なのが確認できます。

インスタンスタイプ情報は以下URLを参考にしてください。M4はインテル Xeon® E5-2686 v4 を利用してるため、AES-GCMのVPN処理のパフォーマンスもかなり高くなるのを期待できるはずです。ASA 9.14でASAv50(10G)を m4.2xlarge で導入すれば、かなり良好なパフォーマンスは得られるのではないでしょうか。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-23 04:30 PM 2020-04-23 04:34 PM 更新

こんにちは!

まず1は、AWS上で作れるのは ASAv10と ASAv30のみです。詳しくは以下ガイドを参照してください。

https://www.cisco.com/c/en/us/td/docs/security/asa/asa912/asav/quick-start-book/asav-912-qsg/asav_aws.html

なお、AnyConnectのライセンスはデバイス側ではなく、ユーザさん側につくので、ASAvの場合、デバイスの利用にAnyConnectのライセンスは関係ありません。AnyConnectのユーザライセンスを持っていれば、AnyConnectを利用してASAvに接続できます。(※極端な例を言えば、AnyConnectライセンスなくてもASAにAnyConnect接続はできてしまいますが、ライセンスの紳士協定違反になるので、ユーザライセンスを持ってない場合のユーザ数以上のアクセスは避けましょう。。。)

2は、最大接続数や同時セッション数は そもそも性能に関係ないので、どのインスタンスタイプを選んでも影響ないと思います。ただ、性能の良いインスタンスタイプを選んだ方が、例えば、100セッション繋いだ時とかのCPU使用率が低くなったりと、パフォーマンス低下が発生し辛くなると思います。例えば、100セッション繋いでも、ASAv-AがCPU10%、ASAv-BがCPU20%の使用率だった場合、ASAv-Aのほうがその後もたくさんのセッションの受付と処理ができることが分かります。ASAvのパフォーマンスは、データシートが参考になりますが、利用してるサーバーやCPU性能で変わるので、変動例は以下ドキュメントなど参考になると思います。あとは、利用環境や設定に応じて検証になると思います。

https://community.cisco.com/t5/-/-/ta-p/4061565#toc-hId--1121937127

3は、複数ASAv30を、AWSのロードバランサーを利用し分散すればできるかもですが、5000アクセスする場合は、(フルに750アクセスするとパフォーマンス低下が大きいと思うので、3割余力持たせるとして 1台 500アクセスまでとして計算すると、)10台くらいASAv30必要になるとおもいます。AWSのロードバランサーを利用する構成例は以下URLが参考になります。ただ、10台のASAvのアクセス管理は正直大変です。

https://www.cisco.com/c/en/us/td/docs/security/asa/misc/anyconnect-faq/anyconnect-faq.html#Cisco_Reference.dita_9f3e7a03-9e30-466b-88eb-05a97377279f

もしくは、AWSでは動作しませんが 高性能なESXiサーバーを持っていれば、ASAv50をESXiにデプロイできれば、VPN終端は ASAv50は1台あたり 1万までサポートするので、ASA5585相当の処理能力になり、管理(と費用負担)も楽になるのではと思います。手持ちに余ってるESXiがあり、社内にPublicIPアドレスの空きがあるのであれば、こちらのほうがパフォーマンスはスケールし、管理は楽(※)だと思うので個人的にはお勧めです。(※ESXiのASAvならスナップショットやクローンもできるので)

https://www.cisco.com/c/en/us/products/collateral/security/adaptive-security-virtual-appliance-asav/datasheet-c78-733399.html

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-23 05:09 PM 2020-04-23 05:12 PM 更新

ごめんなさい、補足になります。

AWSのASAvのStandardの画面を見てたら、昨年秋にリリースしたASAバージョン 9.13以降では、ASAv50 (10G) も AWSで動作可能のようです。そのため、2020年現在は AWSで ASAv50も作成でき、ASAv50なら ASA5500-Xの 5000セッション相当の処理は 机上は可能かと思います。(※勿論、最良のASAvパフォーマンスを得るには、最良の性能のインスタンスタイプの利用は忘れずにしてください。)

以下はStandard画面の説明の抜粋です。

抜粋:

Cisco Adaptive Security Virtual Appliance (ASAv) - Standard Package As you transform more workloads and functions into virtualized assets, you need the same protections that are available for your physical assets. Cisco has developed a virtual security solution based on the best-selling Cisco Adaptive Security Appliance (ASA). As part of Cisco's Cloud portfolio, the Cisco Adaptive Security Virtual Appliance (ASAv) runs the same software as physical Cisco ASAs to deliver proven security functionality in a virtual form factor. Use Cisco ASAv to protect virtual and physical data center workloads that expand, contract, or shift their location over time. And use Cisco ASAv to deliver site-to-site, remote-access, and clientless VPN as a service in virtual domains or private cloud deployments. Cisco License Supported AWS Instance Types Version 9.13 and above: [Flexible licensing: throughput - 100M/1G/2G/10G] - large: c3, c4, m4, c5 - xlarge: c3, c4, m4, c5 - 2xlarge: c3, c4, m4, c5 Version 9.12 and below: - large: c3, c4, m4 (ASAv10 throughput - 1G) - xlarge: c3, c4, m4 (ASAv30 throughput - 2G) NOTE: c5 and 2xlarge instance types are available for all versions but these must be used ONLY for version 9.13 and above. Learn more about Cisco's cloud portfolio: https://www.cisco.com/c/en/us/solutions/cloud/overview.html Other product demos & Trials: https://www.cisco.com/c/en/us/solutions/cloud/promotions-free-trials.html Watch the connect, protect, consume video: https://www.youtube.com/watch?v=hutN661yqRc https://www.cisco.com/c/en/us/td/docs/security/asa/asa913/asav/getting-started/asav-913-gsg/asav_aws.html

ASA 9.13は奇数リリースの短期サポートバージョンなので、その後継のASA9.14が安定バージョンの扱いになります。ASA9.14のASAv情報は以下URLで確認でき、m4.2xlarge が1番性能高く、1万AnyConnectセッション収容可能なのが確認できます。

インスタンスタイプ情報は以下URLを参考にしてください。M4はインテル Xeon® E5-2686 v4 を利用してるため、AES-GCMのVPN処理のパフォーマンスもかなり高くなるのを期待できるはずです。ASA 9.14でASAv50(10G)を m4.2xlarge で導入すれば、かなり良好なパフォーマンスは得られるのではないでしょうか。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-24 04:46 PM 2020-04-24 04:47 PM 更新

結局、ASAv-Standard Packageの最新バージョン 9.13(1)7で、インスタンスを6つ起動して確認した結果から推察し、ASAv10、ASAv30、ASAv50 を認識できました。

sh vmコマンドの出力結果 ※スペックの判別がしやすいので、Connectionsのみ記載

なお、選択可能な一番古いIOSでsh vmコマンドをたたくと、ASAv10と表示されました。

新しいIOSでは表示されないようです

9.13(1)7でsh vmコマンドの出力結果

インスタンス Connections

c4.large 100000 ⇒ ASAv10

c4.xlarge 100000 ⇒ ASAv10

c4.2xlarge 500000 ⇒ ASAv30

c5.large 100000 ⇒ ASAv10

c5.xlarge 500000 ⇒ ASAv30

c5.2xlarge 2000000 ⇒ ASAv50

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます