- Cisco Community

- シスコ コミュニティ

- セキュリティ

- ファイアウォール

- Re: Firepower 2110/2120で管理インターフェイスの共有は可能か?

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-06-22 12:17 PM

今回Firepower 2110と2120を導入予定です。その際にマルチコンテキストモードを有効化し、管理インターフェイスを共有して割あえてたいと考えています。

管理インターフェイスのサブインターフェイスを作って、それぞれをマルチコンテキストに管理インターフェースとして割り当てるということは可能でしょうか?(例. management 1/1.100, management 1/1.200)

以下のコンフィギュレーションガイドを確認するとできそうなのですが、実際はどうなのでしょうか?

ご教示よろしくお願いいたします。

解決済! 解決策の投稿を見る。

- ラベル:

-

ファイアウォール

受理された解決策

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-07-29 12:19 PM 2021-07-29 12:26 PM 更新

こんばんは!

以前 私も検証したことがありますが、うっすら記憶ですが、管理ポート経由のアクセスの場合は、FXOSの管理IP宛に SSH 22や HTTPS 443でアクセスできたと思います。マルチコンテキストモードの場合もコチラになると思います。

データインターフェイス経由の場合、そのデータインターフェイスのIPアドレス宛に SSH 22でアクセスするとASA側にアクセスできてしまうため、それで データインターフェイス経由で ASA"経由"で内部FXOSにアクセスする場合は別のポート番号(=3022)になっています。IP-clientを有効化すると、3022宛にアクセスがあると 自動でNATしてFXOSに転送してくれる仕組みだったはずです。シングルモードかつプラットフォームモード利用時、かつ、データLAN経由で管理アクセスしたり、FXOSのNTP同期などしたい場合は使えるテクニックかと思います。

なお、FPR2100は ASA9.13からアプライアンスモードをサポートしてるので、アプライアンスモードのほうがASAとFXOSが統合されてて管理や設定が楽なので、プラットフォームモードの ip-clientを使うことは今後はますます稀になってくると思います。ちなみに、FPR1000はアプライアンスモードのみサポートなので、今後はアプライアンスモードが主流になると思います。2021年7月現在、FPR2100でアプライアンスモード使うなら、9.14.2 Interimの最新バージョンが Cisco推奨リリースに選定されてます。

ただ、アプライアンスモードであっても プラットフォームモードであっても、管理インターフェイスは特殊な動作をして、管理インターフェイス関連の不具合も多かった気がするので(リリースノートとか見ると色々あり)、管理インターフェイスを、旧ASA5500シリーズと同じようにガッツリ使うというのは、そもそもASA5500とFPR1000/2100はアーキテクチャーが違うので、避けたほうがいいと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-07-27 10:19 PM

こんばんは!

Firepower2100の管理インターフェイスは特殊なインターフェイスでASAとFXOS用に共有されており、サーバーの管理ポートと似てます。特にプラットフォードモードで利用時はインターフェイスDown/Upができなかったり色々と制限あるので、特殊なインターフェイスと考え、各Contextの管理には使わないほうが良いのではと思います。

データインターフェイスに manegment-only設定をつけて、データインターフェイスを各Contextの管理用として Shared しては如何でしょうか。

Firepower2100の管理インターフェイス制限については以下ドキュメントが参考になります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-07-29 11:00 AM

いつもご回答ありがとうございます。

当機能は Single Modeを利用時のみ使えます。Multiple Context Modeではサポートされません。

FXOS管理アクセスには、プロトコルごとに以下のデフォルトポートを用います。

HTTPS: 3443

SSH : 3022

SNMP : 3061

上記の記載があったのですが、そもそもSingle Mode、Multiple Context Mode関係なく

FXOSへの管理アクセスのポートはSSH:22ではなく、3022になるのでしょうか?

ip-clientコマンドを利用し、ASAのデータインターフェイス経由の場合は上記のデフォルトポートを使うことになるのでしょうか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-07-29 12:19 PM 2021-07-29 12:26 PM 更新

こんばんは!

以前 私も検証したことがありますが、うっすら記憶ですが、管理ポート経由のアクセスの場合は、FXOSの管理IP宛に SSH 22や HTTPS 443でアクセスできたと思います。マルチコンテキストモードの場合もコチラになると思います。

データインターフェイス経由の場合、そのデータインターフェイスのIPアドレス宛に SSH 22でアクセスするとASA側にアクセスできてしまうため、それで データインターフェイス経由で ASA"経由"で内部FXOSにアクセスする場合は別のポート番号(=3022)になっています。IP-clientを有効化すると、3022宛にアクセスがあると 自動でNATしてFXOSに転送してくれる仕組みだったはずです。シングルモードかつプラットフォームモード利用時、かつ、データLAN経由で管理アクセスしたり、FXOSのNTP同期などしたい場合は使えるテクニックかと思います。

なお、FPR2100は ASA9.13からアプライアンスモードをサポートしてるので、アプライアンスモードのほうがASAとFXOSが統合されてて管理や設定が楽なので、プラットフォームモードの ip-clientを使うことは今後はますます稀になってくると思います。ちなみに、FPR1000はアプライアンスモードのみサポートなので、今後はアプライアンスモードが主流になると思います。2021年7月現在、FPR2100でアプライアンスモード使うなら、9.14.2 Interimの最新バージョンが Cisco推奨リリースに選定されてます。

ただ、アプライアンスモードであっても プラットフォームモードであっても、管理インターフェイスは特殊な動作をして、管理インターフェイス関連の不具合も多かった気がするので(リリースノートとか見ると色々あり)、管理インターフェイスを、旧ASA5500シリーズと同じようにガッツリ使うというのは、そもそもASA5500とFPR1000/2100はアーキテクチャーが違うので、避けたほうがいいと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-08-03 05:09 PM

すいません、もしかしたら前述にご説明していただいているかもしれませんが、少し確認させてください。

現在の設計ではやはり管理インターフェースを使う方向です。

ASAの複数のマルチコンテキストにMGMT1/1及びIPアドレスを適用し、そのIPアドレスにSSH接続した場合、FXOSを経由せず直接ASAの該当マルチコンテキストへログインすることができるのでしょうか?

それともMGMT1/1を使う場合は必ずFXOSを経由することになるのでしょうか。。。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-08-03 06:05 PM

こんばんは!

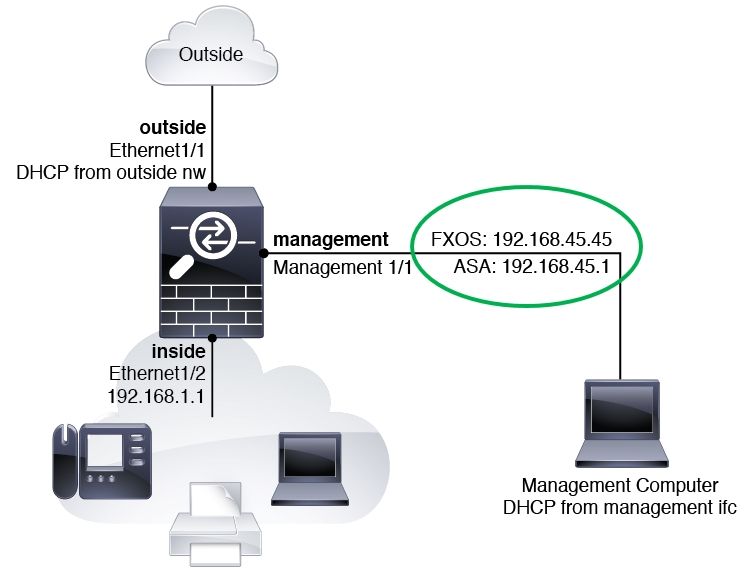

管理インターフェイスは特殊なインターフェイスで、内部で"2つ"の ASAとFXOS管理インターフェイスに分岐・接続してるので、管理インターフェイス経由で、ASAの管理IPにも、FXOSの管理IPにもアクセスできるアーキテクチャだったとおもいます。

詳しくはスタートアップガイドに記載がありますので、ご参考まで。

ASA と FXOS の管理 ASA および FXOS のオペレーティング システムは、管理 1/1 インターフェイスを共有します。このインターフェイスには、ASA および FXOS に接続するための個別の IP アドレスがあります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-08-03 08:21 PM

管理インターフェイスは特殊なインターフェイスで、内部で"2つ"の ASAとFXOS管理インターフェイスに分岐・接続してるので、管理インターフェイス経由で、ASAの管理IPにも、FXOSの管理IPにもアクセスできるアーキテクチャだったとおもいます。

そうなんですね!ご回答ありがとうございます!

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます