はじめに

Cisco Unified Communications Manager (CUCM) や IM and Presence (IM&P)

サーバで、認証局 (CA) が署名した証明書を利用するユーザが増えてきました。

サーバに署名済みの証明書をインストールする際、内容の不一致により

下記のようなエラーメッセージが表示され、インストールできない場合があります。

“CSR SAN and Certificate SAN does not match”

このドキュメントでは、証明書署名要求ファイル (拡張子.csr) と

CA 署名済みの証明書 (拡張子.crt) ファイルの内容の確認方法について

説明します。

1.openssl コマンドによる証明書要求、証明書ファイルの確認

証明書要求、証明書ファイルの内容は、openssl コマンドで確認できます。

以下は、Mac OS X ターミナル (コマンドライン) インタフェースで

openssl コマンドを実行した際の表示例です。

証明書要求 (拡張子.csr) ファイルの確認

|

$ ls

extvcs85.csr extvcs85.crt

$ openssl req -in extvcs85.csr -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: CN=extvcse85a.jtaclab.com, C=JP, ST=Tokyo, L=Tokyo, O=Cisco Systems G.K., OU=TAC

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

00:cb:a8:60:44:80:82:87:10:40:6d:ba:0b:13:b4:

42:6b:58:74:7a:ab:4d:41:5a:b9:c2:bb:c3:86:94:

:

f7:3a:9d:59:a9:75:e3:69:35:9c:bd:a7:16:4c:8e:

fe:58:0b

Exponent: 65537 (0x10001)

Attributes:

Requested Extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Key Usage:

Digital Signature, Non Repudiation, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication

X509v3 Subject Alternative Name:

DNS:extvcs85e.jptaclab.com, DNS:extvcse85a.jtaclab.com

Signature Algorithm: sha256WithRSAEncryption

04:01:2e:ed:a4:72:97:71:07:fb:a0:35:0e:c5:fd:55:32:e5:

dd:31:39:e5:af:ca:0e:e8:9b:08:27:a3:42:21:d3:f4:50:42:

:

af:d6:e4:96:58:a8:8b:8a:9a:21:c9:73:69:b9:77:e2:6f:62:

24:28:e1:b9:a3:60:b0:6d

-----BEGIN CERTIFICATE REQUEST-----

:

-----END CERTIFICATE REQUEST-----

$

|

証明書 (拡張子.crt) ファイルの確認

|

$ openssl x509 -in extvcs85.crt -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 624339 (0x986d3)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=GeoTrust Inc., CN=RapidSSL SHA256 CA - G3

Validity

Not Before: Jan 12 19:54:35 2016 GMT

Not After : Nov 25 09:17:09 2018 GMT

Subject: CN=extvcse85a.jtaclab.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

00:cb:a8:60:44:80:82:87:10:40:6d:ba:0b:13:b4:

42:6b:58:74:7a:ab:4d:41:5a:b9:c2:bb:c3:86:94:

:

f7:3a:9d:59:a9:75:e3:69:35:9c:bd:a7:16:4c:8e:

fe:58:0b

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Authority Key Identifier:

keyid:C3:9C:F3:FC:D3:46:08:34:BB:CE:46:7F:A0:7C:5B:F3:E2:08:CB:59

Authority Information Access:

OCSP - URI:http://gv.symcd.com

CA Issuers - URI:http://gv.symcb.com/gv.crt

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication

X509v3 Subject Alternative Name:

DNS:extvcse85a.jtaclab.com

X509v3 CRL Distribution Points:

URI:http://gv.symcb.com/gv.crl

X509v3 Basic Constraints: critical

CA:FALSE

X509v3 Certificate Policies:

Policy: 2.23.140.1.2.1

CPS: https://www.rapidssl.com/legal

Signature Algorithm: sha256WithRSAEncryption

60:0c:01:d5:d0:7f:ac:e2:32:df:75:01:74:0d:02:08:94:f3:

0b:ff:67:d6:e9:56:a6:5d:78:31:d3:04:88:98:a5:f0:69:58:

:

04:8d:f0:ee:ae:2b:48:47:52:ef:e8:aa:0d:29:2d:1d:fb:3c:

05:0c:f2:58

-----BEGIN CERTIFICATE-----

:

-----END CERTIFICATE-----

$

|

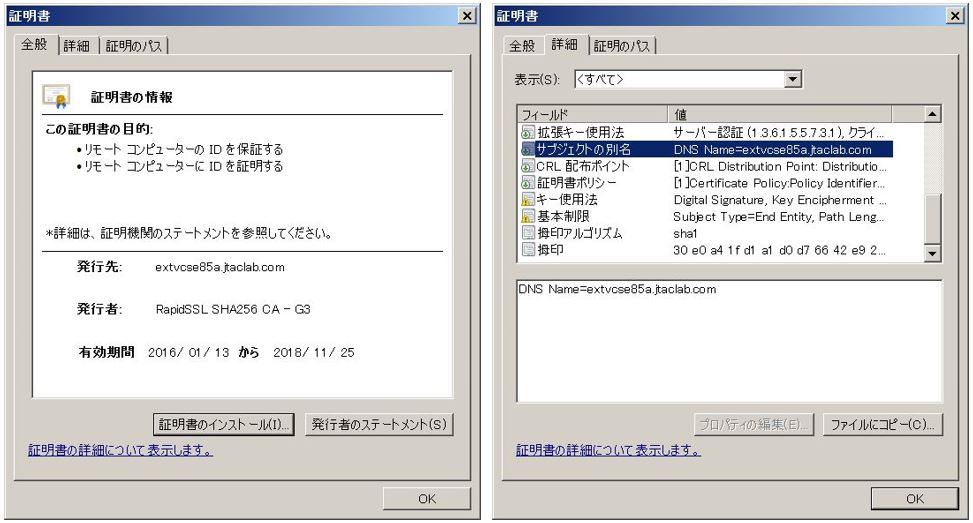

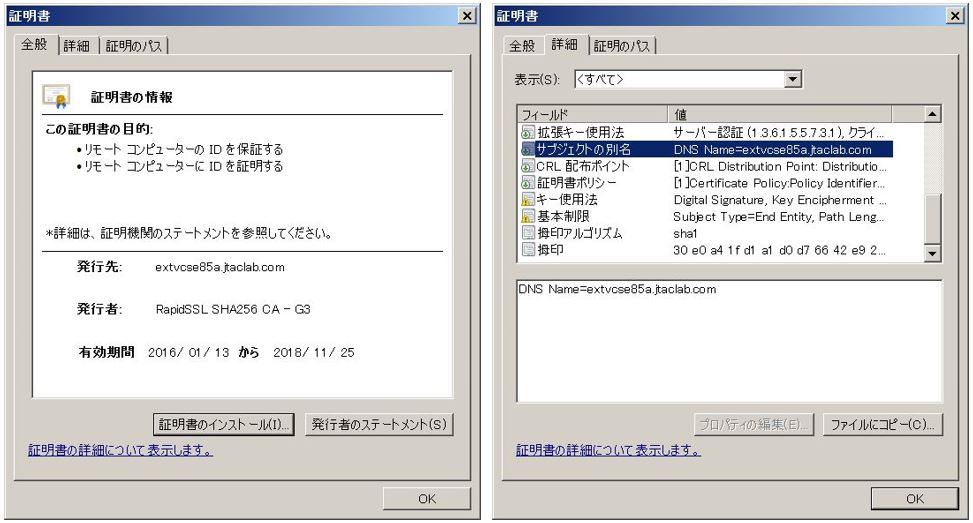

2.GUI による証明書ファイルの確認

証明書に関しては、MAC および Windows の GUI でも内容を確認できます。

証明書をインストールする際に内容不一致のエラーが発生した場合、

証明書の内容の確認を行ってください。

(不一致の事例)

認証局が署名した証明書の SAN (Subject Alternative Name) に、

www.で始まるエントリが追加されており、不一致のエラーが発生する事例が

確認されています。(その場合、証明書の配布形式を Single-server 形式

から Multiserver 形式に変更し SAN のエントリーを合せる必要があります。)

以上