- Cisco Community

- Comunidad de Cisco

- Networking (antes R&S)

- Discusiones Routing y Switching

- Re: Ask Me Anything- Configuración y troubleshooting en los protocolos de primer salto

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

Ask Me Anything- Configuración y troubleshooting en los protocolos de primer salto

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el

09-10-2019

04:46 PM

- fecha de última edición

09-12-2019

04:56 PM

por

Hilda Arteaga

![]()

-Este tipo de evento era formalmente conocido como Pregunte al Experto-

Aclare todas sus dudas de cómo funcionan y se utilizan los protocolos de primer salto. La sesión se enfoca en las mejores prácticas para configurar y resolver problemas comunes en HSRP, VRRP y GLBP.

El dominio de falla es uno de los atenuantes que amenazan la infraestructura de red, particularmente cuando se cuenta con una sola puerta de enlace. Existen diversas herramientas para posibilitar el escalamiento y la disponibilidad de una red, desde la utilización de equipos modulares expansibles, el diseño jerárquico con direcciones IPv4 e IPv6 hasta la implementación de protocolos de redundancia.

Haga sus preguntas del 11 al 27 de Septiembre del 2019.

Edwin Portillo es Ingeniero en Sistemas y Redes Informáticas, posee una maestría en Ingeniería Web y un postgrado en Pedagogía del siglo XXI. Trabaja como docente a nivel superior en la Universidad Gerardo Barrios en el Salvador y es instructor de la Académica de Cisco para los programas de CCNA R&S y Security. Edwin ha colaborado en investigaciones relacionadas a la tecnología de Gamificación e Implementación de Datos y en proyectos de desarrollo de software en temas de transparencia. Recientemente aprobó el grado de ITQ, actualmente se prepara para la presentar la certificación de CCNP R&S.

Edwin Portillo es Ingeniero en Sistemas y Redes Informáticas, posee una maestría en Ingeniería Web y un postgrado en Pedagogía del siglo XXI. Trabaja como docente a nivel superior en la Universidad Gerardo Barrios en el Salvador y es instructor de la Académica de Cisco para los programas de CCNA R&S y Security. Edwin ha colaborado en investigaciones relacionadas a la tecnología de Gamificación e Implementación de Datos y en proyectos de desarrollo de software en temas de transparencia. Recientemente aprobó el grado de ITQ, actualmente se prepara para la presentar la certificación de CCNP R&S.Visite nuestra categoría de Routing & Switching para más información del tema.

** ¡Los puntos de utilidad fomentan la participación! **

Por favor asegúrese de dar uno a las respuestas a sus preguntas.

a las respuestas a sus preguntas.

- active

- ask me anything

- avf

- avg

- backup

- comunidad cisco

- configuración

- Edwin Portillo

- evento foro

- First Hop Redundancy protocols

- Gateway Load Balancing Protocol

- glbp

- hosts

- hosts aislados

- Hot Standby Router Protocol

- hsrp

- IP virtual

- Kewords: Cisco

- lan

- mac virtual

- master

- networking

- preempt

- pregunte al experto

- primer salto

- promotor virtual activo

- protocolos de primer salto

- protocolos redundancia

- puerta de enlace

- puerta de enlace alternativa

- puerta de enlace virtual activa

- redes informáticas

- routing

- standby

- switching

- Virtual Router Redundancy Protocol

- vrrp

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

09-11-2019 08:16 AM - editado 09-11-2019 08:17 AM

Hola Edwin,

He escuchado sobre al disminución de a 10 en la prioridad de HSRP, pero, ¿podrías explicármelo para entenderlo mejor?

Gracias de antemano.

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-11-2019 10:23 AM

Hola @luis_cordova cuando iniciaba a comprender sobre los beneficios de los protocolos de redundancia de primer salto, me hice la misma pregunta.

HSRP maneja los siguientes estados en sus interfaces:

- Desactivado -> Disabled

- Iniciándose -> Init

- Escuchando -> Listen

- Hablando -> Speak

- En espera -> Standby

- Activo -> Active

Fíjate, @luis_cordova que un dispositivo en estado de standby es el único que monitorea los mensajes hellos del dispositivo activo y tiene una ardua tarea porque esos mensajes se envían cada 3 segundos, te imaginarás lo que implica eso. Existe un temporizador llamado Holdtime que tiene 3 veces más el intervalo del hello, es decir, pasados 10 segundos sino hubo respuesta del activo, el lamenta y se dice, el activo ha caído en batalla, por lo que el dispositivo en standby toma el papel de activo, luego que verifique en el estado de listen quien tiene la mayor prioridad. Aquí nace una interrogante ¿Entre menos sea el tiempo de envíen los hellos más rápido se detectarán los problemas?, la respuesta es SI, pero eso implica que haya más tráfico en la red, se consuma mas ancho de banda, lo recomendable es buscar un punto de equilibrio o armonía para que la red no vaya a presentar los inconvenientes mencionados anteriormente.

Cuando el dispositivo activo pierde la comunicación con las interfaces de sus adyacentes que participan en el proceso de HSRP y nota que solamente sus interfaces están habilitadas, como todo buen trabajador sigue haciendo su labor enviando paquetes, pero el problema es que no encontrará a nadie, se queda solo, a eso se le conoce como agujero negro. HSRP monitorea constantemente el estado de otras interfaces en el caso de fallos la prioridad del dispositivo será disminuida dinámicamente en un valor a 10 por defecto, cuando vuelva nuevamente a su estado normal incrementara el valor de su interfaz, para ellos es necesario realizar una configuración en la interfaz conocida con el nombre de tracking para decrementar el valor cuando suceda que no encuentre los enlaces o interfaces de sus adyacentes, solamente las interfaces locales activas.

Espero haya sido de ayuda, un gusto poderte leer.

Saludos,

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-11-2019 11:05 AM

Hola @Edwin Portillo

Muchas gracias por este evento, me gustaría preguntar lo siguiente:

- Que versión de HSRP debería de utilizar si necesito brindar HA en mi red LAN.

- Qué diferencia existe entre configurar un track dentro del grupo de HSRP o hacerlo en el contexto de configuración global.

- Existe alguna diferencia entre configurar HSRP entre un router y un switch.

- HSRP funciona con interfaces que contengan IP secundarías.

- Recomendarías la utilización de un event manager para la disminución de prioridades o crees que la mejor opción es dejar que el protocolo lo hago por si mismo.

Gracias.

**Please rate the answer if this information was useful***

**Por favor si la información fue util marca esta respuesta como correcta**

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

09-12-2019 09:04 AM - editado 09-12-2019 09:11 AM

Mi estimado @Daniel Ordóñez Flores agradezco el tiempo y por hacer de este el mejor espacio.

La Alta disponibilidad o HA como tú la citas no solo implica la utilización de protocolos de redundancia de primer salto, sino más bien es compromiso y responsabilidad desde el diseño a mano alzada o probablemente desde la fase de los requerimientos plantearse cuál será el alcance de acuerdo a la escalabilidad y disponibilidad que tu infraestructura tendrá; hay otros factores que hacen sinergia con los protocolos de primer salto, como la agregación de enlace, un diseño redundante, una excelente estrategia de planeación de direcciones IP, aunado a la utilización de routing escalable para embellecer nuestra implementación. Pero tu manifiestas “¿Que versión de HSRP debería de utilizar si necesito brindar HA en mi red LAN?” respondo: si tu solución está planteada donde se maneja el tema de routing con IPv4 lo recomendable es HSRPv1, pero matemáticamente IPv6 supera las expectativas no solo en longitud, en formato, en representación sino más bien en temas de división de redes, en convergencia y seguridad, eso lo puedes lograr con HSRPv2.

No solo es el tema de routing que se debe de tomar en cuenta como lo mencionaba en el post anterior donde atendía la duda de Luis, HSRP maneja temporizadores que permiten asegurar la disponibilidad a sus grupos involucrados con la única desventaja que la versión 1 no pone de manifiesto el aprender y anunciar esos valores con los grupos adyacentes, mientras que la versión 2 me brinda ese beneficio. Por otra parte, el direccionamiento multicast cambia siendo 224.0.0.2 para la versión 1 y 224.0.0.102 para la versión 2. También es importante considerar el límite inferior y límite superior de grupos que estas versiones manejan:

HSRPv1 | HSRPv2 |

eportillo-sv(config)#interface g0/0 eportillo-sv(config-if)#standby version 1 eportillo-sv(config-if)#standby ? <0-255> group number | eportillo-sv(config)#interface g0/0 eportillo-sv(config-if)#standby version 2 eportillo-sv(config-if)#standby ? <0-4095> group number |

NOTA: Si utilizas la versión 1 la dirección MAC es 0000.0c07.acXX, mientras que la versión 2 es 0000.0c9f.fXXX, donde XX o XXX presenta el grupo HSRP.

Respecto a tu segunda pregunta: ¿Qué diferencia existe entre configurar un track dentro del grupo de HSRP o hacerlo en el contexto de configuración global?

Ciertamente me recuerda a aquella escena poco común y única donde Bruce Lee venció a Chuck Norris, mis apuestas siempre estuvieron del lado de Chuck, porque él es capaz de tomar sopa con un tenedor, es épico, pero lo acepto, perdió ese combate. Al configurar un TRACK dentro HSRP estas permitiendo que la interfaz del dispositivo tenga un decremento (así como perdí mi apuesta) para que otra tome el control en caso de que haya falla. Creando un TRACK en el modo de Usuario Global puedes establecer el tiempo que debe esperar una terminada interfaces en el caso que no haya respuesta de la principal, es decir, puedes crear Acuerdos de Niveles de Servicio (SLA) para mantener la disponibilidad, otro ejemplo sería una o varias Policy Routing para redirigir el tráfico de los paquetes hacia ciertos saltos omitiendo el proceso de la tabla de enrutamiento, en pocas palabras utilizando en el modo global es como Bruce Lee es poderoso, fuerte aunque no lo parezca pero muy eficiente y eficaz al permitir colocar condiciones lógicas en tu infraestructura.

Cuando comparto con mis estudiantes del módulo uno de CCNA, el estudio del modelo OSI, me encanta detenerme y entender cómo trabaja cada una sus capas, sin omitir cual es la PDU que le importante a cada una. No es ninguna clase ni nada que se parezca, te imaginas tener 7 Pokebolas para hacer la analogía del modelo OSI en lugar de que hayan en cada una un Pokémon legendario encuentres la PDU con el nombre de cada capa con las responsabilidades desde el origen al destino, esta vez solo nos enfocaremos en capas 1, 2 y 3. Al elegir la primera Pokebola encuentras una maravilla, encuentras bits esos ceros y unos que viajan por todos los medios de manera rápida, en tu segundo enfrentamiento lanzas la segunda y encuentras tramas con sus dos subcapas íntimamente relacionadas, en tu última elección te das cuenta que hay paquetes, direccionamiento IP. Se suele mencionar que un switch pertenece a la capa 2 del modelo OSI porque no permite enrutamiento mientras que un router es de capa 3 e incluimos a los switches multicapas.

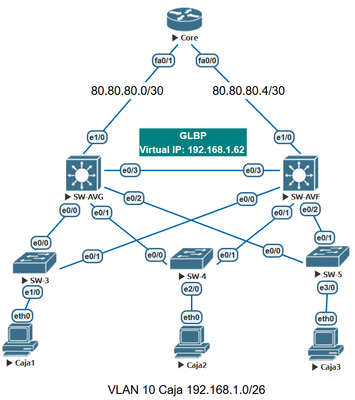

Imagínate un escenario conmutado utilizando el modelo jerárquico:

- Núcleo: Routers

- Distribución: switches multicapa

- Acceso: Switches para la división de red por VLAN

Como lo menciona la curricula de CCNA3 v6 en capítulo 1.1.1.2 “La capa de acceso otorga a los puntos de acceso y a los usuarios acceso directo a la red. La capa de distribución agrega capas de acceso y brinda conectividad a los servicios. Por último, la capa de núcleo ofrece conectividad entre las capas de distribución para entornos de LAN grandes.”

En nuestro ejemplo seremos fieles y haremos lo que nos enseña la curricula: los switches multicapa de la capa de distribución brindan conectividad a los servicios, ya sea por DHCP y HSRP, lo que implica que tendremos que crear VLAN y hacer uso del protocolo de redundancia de primer salto (podrías utilizar VTP versión 3 por si se piensa utilizar las VLANs de rango extendido y que la clave entre los dispositivos este cifrada pudiéndose propagar, este es otro dilema algunos prefieren hacerlo manualmente que utilizar el protocolo de vlan troncal) para crear la IP Virtual que de acceso a los dispositivos finales, esto tendría que hacerse en las interfaces VLANs. Aprovecho el momento para responder otra de tus preguntas: ¿HSRP funciona con interfaces que contengan IP secundarías? La palabra secondary hace que la dirección IP dentro de la interfaz sea eso, secundaria del router de reserva activo, si ninguno de los dispositivos está en espera no hay establecimiento de prioridades, se ponen de acuerdo compartiendo sus direcciones y la IP más alta hace que el dispositivo sea el activo y el siguiente más alto sea el standby. Volviendo a la interrogante ¿Existe alguna diferencia entre configurar HSRP entre un router y un switch? Ya veíamos que pasa en la capa de distribución utilizando HSRP, pero también podría sustituir los switches multicapas por routers y revivir “Router-on-a-stick” siendo las subinterfaces las que lleven la tarea de IP Virtual, por otra parte, algunos routers solo reconocen una sola dirección MAC, lo cual conlleva a utilizar la dirección MAC HSRP cuando sirven como activos y la BIA (Burned In Address) cuando están en standby, de lo anterior puedes hacer tu propia valoración.

¿Recomendarías la utilización de un event manager para la disminución de prioridades o crees que la mejor opción es dejar que el protocolo lo hago por sí mismo?

@Daniel Ordóñez Flores me has colocado en una posición muy difícil veamos el siguiente ejemplo, podría invitarte al "All you can eat" pero si tú no estás acostumbrado a comer mucho o en ese momento no andas apetito, fue una invitación desaprovechada a menos que tu estés entrenado para ese tipo de batallas. Lo mismo pasa con la utilización de un event manager muchos prefieren tener esos servicios descentralizados de su infraestructura por seguridad, pero no estamos exentos que ocurran problemas que comprometan la comunicación y la administración de éste. Por eso motivo muchos confiamos utilizar un EEM para que realice ese trabajo, aunque todo dependerá de la versión que se utilice además con la integración del detector de eventos de seguimiento de objetos mejorados (EOT) cada cambio de estado de HSRP publica un evento. Sin duda es necesario contar con un mecanismo que rastree las acciones y cambios de un objeto rastreado cuando ocurra algo sea notificado inmediatamente al administrador para toma de decisiones.

Que tengas un bonito día y muchas gracias por particpar, cuídate.

Saludos.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-12-2019 05:22 PM

Estimado @Edwin Portillo que gusto verte en un evento de la comunidad, gracias por compartir tu conocimientoy por ayudar a solucionar las dudas de la sesión.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-18-2019 07:38 AM

Hola @Hilda Arteaga personalmente agradezco el que se me haya tomado en cuenta participar en sus actividades, siempre será un gusto contribuir con ustedes.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-12-2019 08:01 PM

De lo poco que leí acerca de GLBP me surgen pequeñas dudas:

- Cuando es adecuado usar el GLBP

- Que son los router de pasarela y porque se les llama asi?

- Que es y como se configura una puerta de enlace virtual?

- Cual de los mecanismos de balanceo de carga de GLBP es el mejor indicado para implementar?

por su pronta respuesta y de antemano muchas gracias

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

09-13-2019 08:35 AM - editado 09-13-2019 09:16 AM

Hola @Josue_Medina siempre es importante esclarecer las dudas este tipo de evento esta hecho para eso.

¿Cuándo es adecuado usar el GLBP?

Algunos protocolos de redundancia de primer salto como HSRP y VRRP manejan múltiples grupos asignados para las IP virtuales que funcionarán como puerta de enlace mientras que GLBP es garante que múltiples dispositivos pueden estar asignados a un mismo grupo, aunque puede ser creados en los rangos desde 0 a 1023. Para profundizar más lo anterior responderé la siguiente pregunta ¿Cuál de los mecanismos de balanceo de carga de GLBP es el mejor indicado para implementar? Una Puerta de Enlace Activa (AVG) es aquella que tiene el mayor número de prioridad en un grupo, puede presentarse el caso que todos los dispositivos compartan la misma prioridad y se vayan a los penales; teniendo como ganador aquella interfaz que tenga la IP más alta, además tiene la responsabilidad de asignar como máximo 4 diferentes direcciones MAC virtuales para cada uno de los dispositivos en el grupo y responder a todas las solicitudes ARP de los dispositivos que utilizan la IP virtual. El Promotor Virtual Activo (AVF) reenvía paquetes a la dirección MAC del AVG para decirle que está presente en el proceso y el AVG hace la ardua labor de establecer el balanceo de carga enviando MAC virtuales a sus adyacentes o clientes. Para lograr el equilibrio de carga dependerá si usted quiere que todos sus clientes sean respondidos por misma MAC debe de utilizar el método Host dependent, pero si desea que algunos AVF manejen el tráfico de acuerdo a los requisitos de red agregando un valor de peso viene bien utilizar Weighted, personalmente me gusta la justicia más cuando se trabaja en equipo, deben de trabajar TODOS sin excepción, el método Round Robin permite que la carga de tráfico se distribuya de manera equitativa entre los dispositivos que participan en el proceso de GLBP.

¿Que son los router de pasarela y porque se les llama así?

A día de hoy existen diferentes tipos de pasarelas como por ejemplo de moda, pago, acceso a aeronaves y puentes como el Simone de Beauvoir en París que atraviesa el río Sena compuesto por cinco accesos o rampas que conectan a distintos lugares de la ciudad. En networking utilizamos el término de pasarela a lo que conocemos como puerta de enlace o Gateway siendo este la luz al final del túnel que tienen los dispositivos finales para enviar el tráfico fuera de su dominio o así mismo recibir respuesta por el mismo medio. Muchas veces se nos olvida agregar la puerta de enlace a los dispositivos, cuando realizamos pruebas de conectividad nos damos cuenta que solamente podemos llegar a los dispositivos conectados a la misma red más no a otras redes o peor aún la interfaz que nos sirve de Gateway falla nos quedamos incomunicados porque dependemos de una interfaz física por ese motivo nacen los protocolos de redundancia de primer salto para alentar a nuestros usuarios que no se vayan a quedar aislados creando direcciones IP virtuales que servirán como puerta de enlace. Un router de pasarela es el encargado de tomar el tráfico proveniente de sus redes locales y escalar si estas necesitan llegar a una red remota brindando el camino de ida y vuelta a cada petición así como el puente Simone de Beauvoir que permite que las personas puedan viajar y regresar a diferentes puntos de la ciudad con la única diferencia que las personas deben conocer cómo llegar a él a través de una dirección, lo mismo pasa con las redes locales de un router estás deben de tener y conocer esa dirección IP asignada al router para que puedan comunicarse.

¿Qué es y cómo se configura una puerta de enlace virtual?

Depender de una interfaz física como puerta de enlace es muy subjetiva, si una red con una máscara /26 se pueden configurar hasta 62 dispositivos, pero suponiendo que en este momento se tienen configurados la mitad 31 en nuestra red aplicando lo que nos han enseñado en clases de Física para calcular el margen de error, si tenemos como población 64, el nivel del confianza 95% y la muestra 31, el margen de error obedece al 12.74% es bastante mínimo, pero se sabe que el tráfico que generan los dispositivos es impredecible lo que conlleva a una constante exigencia en los requisitos de red, si esos 31 dispositivos fuesen de una entidad financiera el último día del mes donde generalmente todos salimos a hacer esas largas filas para pagar, dependieran de un Gateway de una interfaz física para llegar a utilizar los servicios de almacenamiento y gestión en la nube de los sistemas que ellos manejan y esta diera problemas, no hay estadística ni mucho menos valor de confianza que valga porque implicaría para ellos perdidas en sus comisiones y para nosotros una perdida de tiempo o pagar tardío.

Una puerta de enlace virtual es aquella que se crea a nivel lógico entre nuestros dispositivos redundantes que sirven los servicios a nuestra red y es usada en las interfaces de acceso a los dispositivos con otra dirección IP, no la misma que la interfaz física, sino otra dentro del mismo rango, como por ejemplo:

Una vez creada la VLAN, asignados los rangos de puertos, troncalizadas las interfaces, agregadas las direciones IP entre la capa de distribución y núcleo y aplicado el enrutamiento con algún protocolo dinámico como OSPF o EIGRP hagamos uso de GLBP en la interface VLAN que se creo el la capa de distriución.

SW-AVG | SW-AVF |

interface vlan 10 ip address 192.168.1.1 255.255.255.192 glbp 1 ip 192.168.1.62 glbp 1 authentication md5 key-string eportillo glbp 1 priority 110 glbp 1 preempt glbp 1 load-balancing round-robin no shutdown | interface vlan 10 ip address 192.168.1.2 255.255.255.192 glbp 1 ip 192.168.1.62 glbp 1 authentication md5 key-string eportillo glbp 1 preempt glbp 1 load-balancing round-robin no shutdown

|

NOTA: El valor de la prioridad por defecto es 100 y para dejar al dispositivo como AVG debemos aumentar la prioridad o podemos también modificar la prioridad del AVF menos de 100 y dejar a nuestro AVG con su prioridad predeterminada. Se podria aplicar asi mismo a los router con la diferencia que no seria dentro de las interfaces VLAN sino dentro de las interfaces que se esten utilizando.

Para todos los dispositivos finales que conectemos a la vlan tendrán como puerta de enlace: 192.168.1.62. Tambien se aplico el método de balanceo de carga round-robin.

Muchas por hacer sus preguntas y por permitirme dirigirme a usted.

Saludos.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-15-2019 06:54 PM

Buenas Noches

Tengo unas dudas que aclarar todavia sobre VRRP asi que trate de formular todo en una solo pregunta.

¿Cómo configurar VRRP con dos enrutadores y un solo enlace ascendente (conexión a Internet)?

De ante mano muchas gracias

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

09-16-2019 08:08 PM - editado 09-16-2019 08:10 PM

Buenas noches @Padilla998 sin duda es una interesante pregunta la que ha formulado.

Normalmente nuestro sentir y empeño es brindar redundancia a nivel de LAN para mantener la disponibilidad de nuestros usuarios creando procesos como VRRP que garanticen a consta de todo la comunicación y utilización de los servicios de nuestra infraestructura, lo cierto es que el protocolo de redundancia de router virtual no solo es compatible con redes de área local de interfaces Ethernet sino con interfaces virtuales de grupos de puente (BVI), GigabitEthernet, Redes Virtuales Privadas y Conmutación de etiquetas Multiprotocolos utilizados a nivel de redes de área extensa. Cuando pensamos sobre los servicios, almacenamiento y recursos a nivel externo de nuestra infraestructura lo que hacemos es protegernos y delegar la responsabilidad a otros, contratando soluciones en la nube de un ISP y en caso de él ISP principal falle se considera la contratación de un secundario, no es que implementando VRRP a nivel WAN se vaya a pensar reducir a un único proveedor de servicios de internet sino más bien aplicar la solución de VRRP desde afuera hacia adentro de nuestra infraestructura no se muy amenudo. El proceso en esencia es el mismo lo que cambia es el sentido, la acción, la disponibilidad ya que estará desde la WAN a su infraestructura interna en donde siempre deberá delegar el rol de un router máster que lidere y dirija la orquesta siendo este el que tenga mayor prioridad entre los adyacentes y los demás funjirán el papel de backups en caso que falle el máster. VRRP maneja los grupos en los valores de 0 a 255 y el valor de las prioridades entre 1 y 254 ademas la dirección utilizada es 0000.5e00.01XX donde XX es el número de grupo creado.

Master | Backup |

interface g0/0 ip address 200.165.100.2 255.255.255.248 vrrp 1 ip 200.165.100.1 vrrp 1 priority 110 | Interface g0/1 ip address 200.165.100.3 255.255.255.248 vrrp 1 ip 200.165.100.1 no vrrp 1 preempt |

NOTA: La dirección IP 200.165.100.1 serivirá de IP virtual para la red LAN proviniente de la WAN

Muchas gracias por participar este espacio cobra sentido con su participación.

Saludos.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-16-2019 02:02 PM

Hola Edwin

Es posible configurar una sesión de HSRP en modelos de Router Cisco diferentes o si son del mismo modelo que tengan versiones de IOS diferentes.

Gracias.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

09-18-2019 07:34 AM - editado 09-18-2019 07:35 AM

Hola @juanco2520332 un gusto poder colaborar a tu pregunta y dirigirme a ti.

Que importante es hablar de las características implícitas de HSRP tomando en cuenta el IOS, te imaginas tener la receta de cocina perfecta para disfrutar del mejor platillo de comida de este mundo mundial, pero resulta que en la receta están algunos ingredientes que no los puedes encontrar en la región donde vives y lo que haces es valerte de ingredientes que asemejen a los que me solicita la receta, quizás no vayas a tener el mejor resultado, pero puedes degustar del trabajo hecho. Lo mismo sucede con HSRP tiene muchas características y funcionalidades son implementadas solamente en aquellos dispositivos que son compatibles a ello, por ejemplo, la integración de múltiples grupos HSRP aparece desde la versión 10.3 en adelante para permitir la redundancia y el equilibrio de carga dentro de la red, mientras que preempt apareció desde la versión de IOS 10.0 para delegar a partir de la prioridad cuál de los dispositivos seria activo. Según la RFC 2281 desde marzo de 1998 hasta la fecha HSRP no ha perdido su esencia sino más bien se han integrado muchas características que lo hacen atractivo para el aseguramiento de la red. Lo que debes de rescatar es que permita el dispositivo configurar protocolos de primer salto para gozar de estos beneficios, dejo la imagen de con las características de HSRP y en las versiones de IOS soportadas:

Te invito a que sigas participando en todas las actividades de la comunidad porque están especialmente hechas para ti. Que tengas un buen día amigo.

Saludos.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 09-19-2019 10:02 PM

Tengo unas dudas en cuanto al protocolo HSRP y VRRP

-¿Por que con HSRP se trabaja con una ip virtual y no con una ip física?

-¿Cual es la diferencia entre los protocolos HSRP Y VRRP?

Ya que ambos trabajan con IP´s virtuales y ambos designan a un router como Master, al igual que designan a otros routers como secundarios.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

09-21-2019 07:38 PM - editado 09-21-2019 07:40 PM

Estimado @SilverStark muchas gracias por estar pendiente y hacer de este evento una oportunidad para resolver sus dudas.

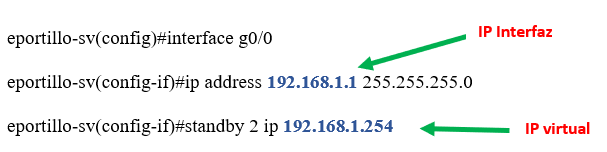

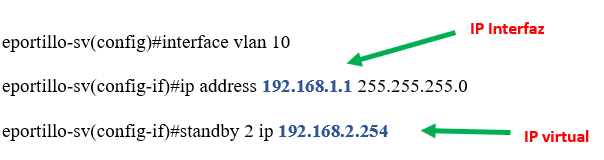

¿Por qué con HSRP trabaja con una ip virtual y no con una ip física?

El objetivo principal de HSRP es proveer una dirección IP virtual como puerta de enlace a la capa de acceso para reducir el dominio de falla y garantizar la disponibilidad, si bien es cierto a los dispositivos se les asigna una dirección IP virtual pero no dependen mayúsculamente de ella sino de la interfaz física que esté utilizando el protocolo de redundancia de primer salto, es decir, los dispositivos formaran parte de un grupo de HSRP donde la interfaz física tiene su propia dirección IP y dentro de ella se configura la IP virtual, por ejemplo:

Aunque en el ejemplo anterior HSRP depende de una interfaz física pueden darse algunos casos que HSRP dependa de una interfaz lógica como las interfaces vlan (802.1q):

A diferencia de ping en una red; tracert muestra el camino por el cual pasa el paquete para llegar a su destino a través de saltos proporcionando ventaja, ya que nos permite verificar hasta donde hay comunicación, es muy peculiar darse cuenta de que, aunque nuestro dispositivo final tenga asignada la dirección IP virtual como puerta de enlace en el primer salto notará que depende exclusivamente de la dirección IP de la interfaz física.

ping 200.165.23.1 Pinging 200.165.23.1 with 32 bytes of data:

Reply from 200.165.23.1: bytes=32 time=12ms TTL=252 Reply from 200.165.23.1: bytes=32 time=11ms TTL=252 Reply from 200.165.23.1: bytes=32 time=1ms TTL=252 Reply from 200.165.23.1: bytes=32 time=1ms TTL=252

| tracert 200.165.23.1 Tracing route to 200.165.23.1 over a maximum of 30 hops:

1 0 ms 1 ms 0 ms 192.168.1.1 2 0 ms 0 ms 0 ms 10.23.0.2 3 0 ms 0 ms 2 ms 11.23.0.2 4 0 ms 0 ms 19 ms 200.165.23.1 |

¿Cuál es la diferencia entre los protocolos HSRP y VRRP?

Puede tomar en cuenta la siguiente tabla donde se consideran las diferencias más importantes entre estos protocolos:

HSRP | VRRP |

Estándar definido en la RFC 2281 | Estándar definido en la RFC 2338, 3768 |

Los dispositivos pueden ser: Activos y Standby. | Los dispositivos pueden ser: Master y Backup. |

Utiliza el temporizador holdtime como mecanismo para llevar un registro del estado de las interfaces. | No tiene un mecanismo para llevar un registro del estado de las interfaces. |

MAC: 000.0c07.acxx | MAC: 000.5c00.01xx |

Standby group preempt permite establecer que el dispositivo que posea la mayor prioridad será activo. | No vrrp group preempt deshabilita la función de automáticamente tomar el rol de master. |

Los mensajes HELLO se envían cada 3 segundos. | Los mensajes HELLO se envían cada 1 segundo. |

Dirección IP multicast HSRPv1 224.0.0.2 Dirección IP multicast HSRPv2 224.0.0.102 | Dirección IP multicast 224.0.0.18 |

Sin duda apoyarse de los protocolos de primer salto hace una sinergia con la escalabilidad y disponibilidad de nuestra infraestructura.

Saludos amigo,

- « Anterior

- Siguiente »

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad