- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Community Ask Me Anything- Configuración, troubleshooting y mejores prácticas: AnyConnect Remote Acc...

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

Community Ask Me Anything- Configuración, troubleshooting y mejores prácticas: AnyConnect Remote Access VPN en ASA and FTD

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el

04-07-2020

11:36 AM

- fecha de última edición

04-07-2020

11:50 AM

por

Hilda Arteaga

![]()

-Este tipo de evento era formalmente conocido como Pregunte al Experto-

Esta sesión continua la conversación del reciente evento de Ask Me Anything “Cómo trabajar seguro de forma remota”

En este evento usted podrá preguntar y clarificar sus dudas de las mejores prácticas de configuración y troubleshooting para AnyConnect secure mobility cliente en Cisco Adaptive Security Appliances (ASA) y Firepower Threat Defense (FTD), así como de su integración con otros dispositivos y tecnologías del portafolio de seguridad de Cisco, como ISE y Duo.

La sesión brinda la oportunidad de aprender y realizar preguntas relacionadas a los distintos aspectos de la implementación de AnyConnect (usando SSL and Ikev2), ncluyendo temas de (pero no limitados a) licencias de emergencia, configuración, deployment y troubleshooting de AnnyConnect, mismas que ayudan a que su organización se encuentre segura y protegida en situaciones críticas.

Haga sus preguntas del lunes 6 al viernes 17 de Abril del 2020.

Gustavo Medina es un Systems Sales Engineer en el equipo de ventas de Enterprise Networking. Cuenta con más de 10 años de experiencia en seguridad y redes empresariales. Durante su carrera se ha enfocado en diversas áreas y tareas, desde escalaciones técnicas en l TAC de Cisco, hasta los programas de adopción y la revisión de evaluaciones de las certificaciones de Cisco. Cuenta con las certificaciones de CCNA, CCNP, CCSI y CCIE de seguridad (#51487).

Gustavo Medina es un Systems Sales Engineer en el equipo de ventas de Enterprise Networking. Cuenta con más de 10 años de experiencia en seguridad y redes empresariales. Durante su carrera se ha enfocado en diversas áreas y tareas, desde escalaciones técnicas en l TAC de Cisco, hasta los programas de adopción y la revisión de evaluaciones de las certificaciones de Cisco. Cuenta con las certificaciones de CCNA, CCNP, CCSI y CCIE de seguridad (#51487). Jason Grudier es un Technical leader en el quipo de VPN en el TAC de Raleigh, USA. Ha trabajado en el grupo de VPN de Cisco en los últimos seis años. Antes de unirse el equipo, trabaja como ingeniero de redes en Labcorp. Se especializa en la configuración y troubleshooting de AnyConnect en todas las plataformas de Cisco, así como en DMVPM, GETVPN, Radius, LDAP y Certificate authentications.

Jason Grudier es un Technical leader en el quipo de VPN en el TAC de Raleigh, USA. Ha trabajado en el grupo de VPN de Cisco en los últimos seis años. Antes de unirse el equipo, trabaja como ingeniero de redes en Labcorp. Se especializa en la configuración y troubleshooting de AnyConnect en todas las plataformas de Cisco, así como en DMVPM, GETVPN, Radius, LDAP y Certificate authentications. Dinesh Moudgil es un ingeniero High Touch Technical Support (HTTS) en el equipo de seguridad de Bangalore, India. Ha trabajado con diversas tecnologías de seguridad de Cisco por más de 6 años, con un enfoque en Cisco Next Generation Firewalls, Intrusion Prevention Systems, Identity Management and Access Control (AAA) y VPNs. Cuenta con las certificaciones de seguridad de Cisco CCNP, CCDP y CCIE #58881, al igual que con otras externas como Ace, PCNSE y VCP.

Dinesh Moudgil es un ingeniero High Touch Technical Support (HTTS) en el equipo de seguridad de Bangalore, India. Ha trabajado con diversas tecnologías de seguridad de Cisco por más de 6 años, con un enfoque en Cisco Next Generation Firewalls, Intrusion Prevention Systems, Identity Management and Access Control (AAA) y VPNs. Cuenta con las certificaciones de seguridad de Cisco CCNP, CCDP y CCIE #58881, al igual que con otras externas como Ace, PCNSE y VCP. Pulkit Saxena es un ingeniero High Touch Technical Support (HTTS) que ha brindado más de 7 años de experiencia en la industria al equipo de seguridad de Cisco. Tiene experiencia en distintos firewalls, soluciones VPNs, AAA y Next Generation IPS, así como en la entrega de diversos entrenamientos. Pulkit cuenta con múltiples certificaciones, ya sea de Cisco o Juniper (como CCIE en Seguridad y JNCIA).

Pulkit Saxena es un ingeniero High Touch Technical Support (HTTS) que ha brindado más de 7 años de experiencia en la industria al equipo de seguridad de Cisco. Tiene experiencia en distintos firewalls, soluciones VPNs, AAA y Next Generation IPS, así como en la entrega de diversos entrenamientos. Pulkit cuenta con múltiples certificaciones, ya sea de Cisco o Juniper (como CCIE en Seguridad y JNCIA).

** ¡Los puntos de utilidad fomentan la participación! **

Por favor asegúrese de dar uno a las respuestas a sus preguntas.

a las respuestas a sus preguntas.

- Etiquetas:

-

Firewalls

-

Otros temas de Seguridad

-

VPN y AnyConnect

- Adaptive Security appliance

- AMA

- Annyconnect integration

- anyconnect

- Anyconnect Ikev2

- anyconnect posture

- anyconnect vpn

- asa

- ask me anything

- cisco

- Cisco Community

- cisco tac

- classic licensing

- coronavirus

- COVID 19

- Dinesh Moudgil

- Dynamic Access Policy

- emergencia

- evento de foro firepower

- evento foro

- firepower

- FirePOWER Threat Defense

- FTD

- Gustavo Medina

- home office

- Host scan

- Jason Grudier

- licencia

- license

- nam

- ogs

- Optimal Gateway Selection

- pandemia

- Pulkit Saxena

- remote access vpn

- secure remote worker

- security

- seguridad

- smart licensing

- ssl vpn

- tnd

- trabajo desde casa WFO

- trabajo Seguro desde casa

- trusted network detection

- vpn

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 02:49 PM

Buenos días a todos,

Esperando que alguien pueda tener información para ayudarme.

Tengo un par de ASA 5585-SSP-10 ejecutándose en modo contextual. Esta es la versión 9.8 (2).

Tenemos un cliente que quiere configurar túneles divididos dinámicos. Sin embargo, no podemos completar la configuración como aparece en la sección:

Remote Access VPN > Network (Client) Access > Group Policies > [policy name] > Advanced > AnyConnect Client

Necesitamos establecer los atributos del cliente para esta política de grupo, pero la opción de atributos personalizados no está disponible en ASDM (7.8 (2)).

He leído el artículo a continuación y dice que necesita al menos AC 4.5 y ASA 9.0, nuestro AC es 4.7.

Entonces, no estoy seguro si debemos hacer algo específico para ejecutar un 5585 en modo contextual o que podría estar afectando. ¿Alguien ha visto esto antes?

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por DavidGray77695. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 03:16 PM

Hola David,

Es compatible y no se debe perder. Debería estar disponible en el último ASDM.

Si no puedes actualizarlo ahora, también puedes configurarlo a través de CLI:

Atentamente,

Gustavo

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 03:28 PM

Hola,

Entonces, ¿deberíamos actualizar a la última versión de ASDM? ¿Es la 7.13 si no mal recuerdo?

Desde CLI, parece no tener una opción de intercambio dinámico:

Las únicas opciones disponibles que tengo están en la imagen adjunta a continuación.

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por DavidGray77695. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 03:31 PM

Hola David,

La última versión es la 7.14.1 :

https://software.cisco.com/download/home/283123066/type/280775064/release/7.14.1

En la imagen que adjuntó, puede ver en la segunda opción: "anyconnect-custom".

Pero primero debe de configurar el atributo en webvpn, por favor consulte los 3 pasos a continuación:

Atentamente,

Gustavo

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 03:39 PM

Hola Gustavo

Gracias por su respuesta, ¡eso resolvió mi problema! :)

Tengo otra pregunta, con el túnel dinámico fraccionado, ¿podemos excluir ciertas subredes públicas? ¿O son sólo nombres de DNS?

Nuestro cliente está tratando de distribuir el tráfico de MS Teams localmente, y parece que los equipos sólo usan direcciones IP y no nombres de DNS.

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por DavidGray77695. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 03:51 PM

Hola davidgray77695

Me alegro que se haya resuelto. La división dinámica es sólo para DNS pero funciona con una exclusión regular especificada.

Respondí en este hilo a otra persona que realizó la misma optimización que estás buscando. Hay una advertencia para la EM que menciono aquí:

https://community.cisco.com/t5/vpn/anyconnect-split-vpn/m-p/4058772#M271373

Avísame si tienes más preguntas.

Gustavo

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-31-2020 09:33 PM

Hola David,

De acuerdo con la guía del administrador 4.8:

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect48/administration/guide/b_AnyConnect_Administrator_Guide_4-8/b_AnyConnect_Administrator_Guide_4-7_chapter_01100.html#concept_fly_15q_tz

Parece que sólo se trata de nombres DNS, lo comprobaré más y volveré sobre este punto.

Pulkit

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 03:49 PM

¿Se espera una velocidad máxima para un cliente VPN SSL individual?

He tenido varios clientes que utilizan cada vez más sus VPN SSL previamente infrautilizadas (que terminan con cabeceras ASA y FTD) y varios han reportado un bajo rendimiento a pesar de que las cabeceras están bien provisionadas.

Por ejemplo, un cliente tiene un Firepower 2110 con un ancho de banda de Internet de 800 Mbps y un uso ligero. Speedtest.net de un cliente interno reporta una velocidad cercana a 800 Mbps. Pero un cliente VPN SSL (con túnel completo) solo alcanza de 30 a 40 Mbps. Cuando este cliente no está en modo VPN (red doméstica, conexión por cable), reporta una velocidad de descarga cercana a su ISP publicada (200 Mbps).

Me doy cuenta de que hay muchas variables en juego en un sistema complejo; pero estoy buscando el número de laboratorio del "mejor caso" que podamos establecer como referencia para el máximo esperado.

Me imagino que podríamos hacer algo así usando iPerf o herramientas relacionadas ...

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por Marvin Rhoads. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:05 PM

Hola Marvin,

Aquí hay algunos puntos clave:

1. Utiliza AnyConnect 4.7.x o une versión superior porque hemos resuelto algunos problemas de hardware de búfer y aceleración (HW).

2. Utiliza DTLS v1.2 o IKEv2, ya que te darán un mayor rendimiento. No utilices sólo TLS como protocolo de transporte, ya que esto provocará una caída/bajo rendimiento.

NOTA: El soporte DTLS 1.2 se ha introducido en ASA 9.10.xy superior. Las versiones anteriores de ASA no son compatibles con DTLS 1.2. Por lo tanto, y para evitar el error CSCvp07143 = DTLS 1.2 and AnyConnect oMTU,, se requieren las siguientes versiones mínimas del ASA:

- 9.10 (1) 22 o superior - se recomienda la última versión 9.10.x

- 9.10 (2) 1 o superior - se recomienda la última versión 9.12.x

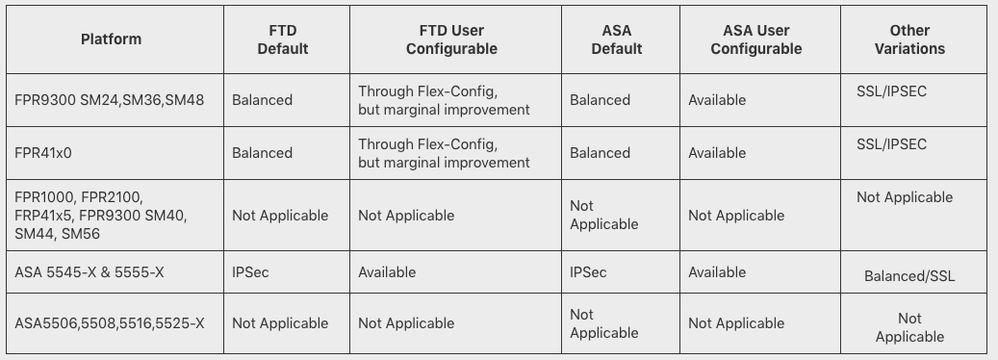

3. Según el hardware de cabecera utilizado y/o los entornos ASA/FPR específicos del cliente, las configuraciones relacionadas con el 'crypto engine accelerator-bias' deben revisarse y/o modificarse si es necesario. Aplica la configuración de sesgo adecuada que mejor se adapte al entorno/configuración del cliente, teniendo en cuenta el protocolo de transporte primario utilizado DTLSv1.2 o IKEv2. En tu caso específico, esto no es necesario porque estás usando un 2100 pero usa la tabla a continuación para futuras referencias:

4. Cipher Suite: idealmente, el AES-GCM proporcionará los mejores resultados de rendimiento.

5. Configuración de MTU en la política de grupo: idealmente, cuanto mayor sea el valor, mejor, sin exceder nunca 1406. El valor sugerido es 1406 (al menos comienza en 1406, bajando sólo para adaptarte a los ambientes de clientes).

6. El atributo personalizado AnyConnect TunnelOptimizations DEBE estar configurado/habilitado en la Política de grupo/ASA:

webvpn anyconnect-custom-attr TunnelOptimizationsEnabled description Tunnel Optimizations Enabled anyconnect-custom-data TunnelOptimizationsEnabled False false anyconnect-custom-data TunnelOptimizationsEnabled True true group-policy <Group Policy Name> attributes anyconnect-custom TunnelOptimizationsEnabled value True

Dicho esto, pude obtener 200 Mbps de un solo cliente en la configuración de mi laboratorio.

Atentamente,

Gustavo

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:08 PM

Gracias Gustavo, me será muy útil.

1. El error que mencioné estaba vinculado a un sitio interno de CDETS pero lo veo públicamente en https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvp07143

2. Creo que DTLS 1.2 no es compatible con clientes FTD SSL VPN hasta que pasemos a FTD 6.6 (que salió ayer). Veo que en el ASAv en cuestión, usamos 9.12 (3.9) y AnyConnect 4.8.03036. Esto permite a los clientes conectarse con los túneles DTLS 1.2 y vemos un rendimiento algo mejor para ellos.

3. ¿Son compatibles las optimizaciones de túnel AnyConnect a través de Flexconfig en FMC para su uso con un dispositivo administrado por FTD?

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por Marvin Rhoads. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:15 PM

Correcto. 6.6 introdujo una funcionalidad para permitir la configuración del protocolo DTLS v1.2

FDM - REST API Only

FMC GUI configuration support

* Las plataformas que no admiten el crypto chip de hardware no son compatibles (es decir, 5508 y 5516)

Sí, se puede usar Flexconfig para estos "atributos personalizados". Similar a la manera en como se documenta aquí para compartir dinámicamente.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:25 PM

Gracias - El "TunnelOptimizationsEnabled" ha aumentado un poco la velocidad del VPN SSL en el ASAv.

También pude implementar a través de FlexConfig en un dispositivo FTD 6.4.0.8; pero eso no pareció aumentar la velocidad - sospecho que estamos alcanzando un límite impuesto en parte por DTLS 1.0.

No pude encontrar mucha documentación sobre este parámetro, aparte de un artículo reciente de TAC que recomienda usarlo:

https://www.cisco.com/c/en/us/td/docs/security/asa/misc/anyconnect-faq/anyconnect-faq.html

¿Hay alguna otra fuente que pudiera consultar?

Por cierto, hay un error ENH que debe marcarse como solucionado con el lanzamiento de Firepower 6.6:

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvr51516

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por Marvin Rhoads. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:29 PM

Hola Marvin,

Documentaré el error DOC para incluirlo en las guías de configuración, referencia de comando y guía admin de AnyConnect.

AnyConnect 4.9 lo tendrá habilitado de forma predeterminada.

También trabajaré para ajustar CSCvr51516 al estado correcto.

Atentamente,

Gustavo

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:31 PM

Gracias por esta información.

Aparentemente, la opción flexconfig para FTD no se menciona aquí:

https://www.cisco.com/c/en/us/td/docs/security/asa/misc/anyconnect-faq/anyconnect-faq.html

Nota: Esta pregunta es una traducción de un post originalmente generado en inglés por giovanni.augusto. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 05-29-2020 04:32 PM

Mi módulo no funciona modelo cisco sp112.

Nota: Esta pregunta es una traducción de un post originalmente generado en francés por christianbabin98030. Ha sido traducida por la Comunidad de Cisco para compartir la duda y solución en distintos idiomas.

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad