- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Re: vpn site to site rv110w

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

vpn site to site rv110w

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 04:31 AM

Hi there! I have a vpn site to site between 2 cisco routers rv110w, I have made the connection stablished and ping to the protected network both sides. Here is my problem, after a time the tunnel disconect and I'm not able to conect again, until I make some change in the configuration, sometimes I must have change de shared, or something. I was playing with setting up the times in the ike sa lifetime, phase 1 allways greater than time in phase 2.

Anyone can help me? thanks in advance.

- Etiquetas:

-

Firewalls

-

Otros temas de Seguridad

-

VPN y AnyConnect

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

04-15-2020 06:52 AM - editado 04-15-2020 06:55 AM

Hola,

Puedes modificar los lifetimes para ser un poco mas altos, pero tambien busca alguna opcion de keepalive y mejora los intervalos de tiempos. Por lo general en otros dispositivos el keepalive cuenta con un intervalo de tiempo y un retry (tambien en segundos).

No esta demas revisar si tienes actualizada la imagen de los routers.

Saludos

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 07:11 AM

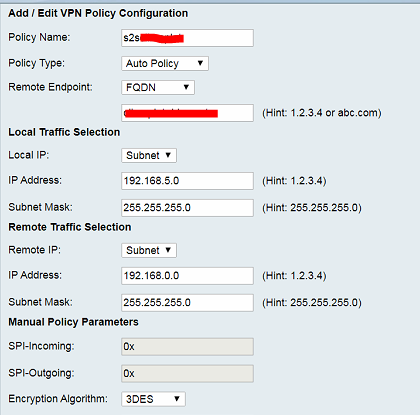

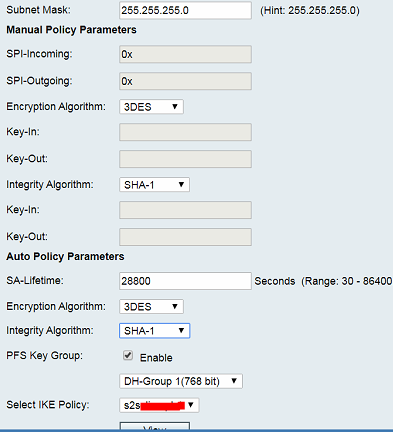

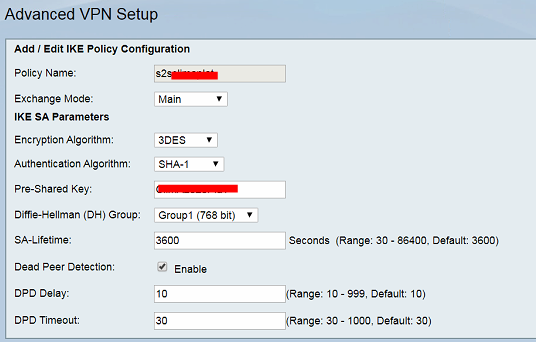

si, modifique todos los lifetimes, y obtengo el mismo resultado, tarde o temprano se desconecta y tengo q volver a hacer todo el proceso, mira te paso como lo tengo ahora

probe cambiar tb los group de diffiehellman al group 5

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 08:14 AM

Veo que tienes el DPD habilitado, eso es bueno, lo que puedes hacer es dejar un ping constante entre dispositivos que su trafico viaje a traves del tunel, podria incluso no ser problema de la vpn sino de algun bug.

Intenta hacer eso de dejar un ping constante, verifica que las maquinas involucradas no entren en hinbernacion.

Otra cosa es lo de Remote Endpoint, eso seria mejor manejarlo con IP.

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 08:35 AM

tengo equipos prendidos a toda hora sin hibernacion, pero me da la impresion que por alguna razon en algun momento renegocia el id del peer opuesto y ahi se debe joder el tunnel. En estos precisos momentos ni siquiera puedo levantar la vpn...

Los peers los tengo con nombre, porque al ser ip dinamica no tengo manera de saber si ante un reinicio o corte de energia van a negociar la misma IP. Pero ahora incluso intentando poner por IP tampoco me levanta, ya me esta caromiendo la cabeza jaja, deshabilite el IPsec passtrough y tampoco me conecta

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 08:40 AM

Tienes algun diagrama de como esta la topologia?

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-16-2020 11:35 AM

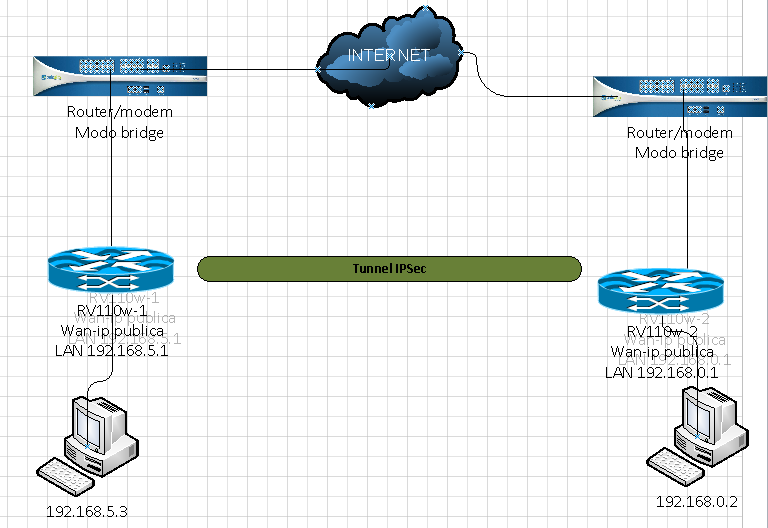

Esta es basicamente la topologia de mi esquema, muy simple, ambos RV110w se ven perfectamente con sus IP publicas, se pueden pinguear mutuamente, y la vpn se establece con ambas redes protegidas. Pero en cuanto les toca renegociar automaticamente, no levanta solo

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 08:19 AM

Estimado ¡buenos días!,

Consulta, ¿estos equipos son la frontera contra tu ISP? ¿o tienes algún router en el medio antes de la conexión a internet en alguno o en ambos sites? si tienes algun router ¿como esta tu NAT contra el RV?

Saludos,

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 08:47 AM

en ambos casos el modem/router que me da el ISP esta en modo bridge, y mis routers rv110w estan en la frontera, son puerta de enlace y tienen IP de internet

PC1---------R1(RV110W)------modem/ISP-------Internet-------modem/ISP------R2(RV110W)------PC2

PC1 192.168.5.x

R1(RV110W) LAN192.168.5.1 WAN IP publica

R2 LAN 192.168.0.1 WAN IP publica

PC2 192.168.0.x

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

04-15-2020 08:54 AM - editado 04-15-2020 09:20 AM

El modem te da una IP publica en cada extremo? Solo se observan los segmentos privados 192.168.0.0/24 y 192.168.5.0/24

Si tienes un NAT, es muy probable que debas realizar otro procedimiento, NAT-T o revisar el esquema y utilizar NAT estatico.

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 09:51 AM

Buenas tardes Julio, los peers tiene IP publica, no tienen NAT, los tapé por cuestion de seguridad, pero para q te des una idea, cada peer remoto lo pingueo desde la red protegida opuesta y llego lo mas bien, pero bueno, ahora al no poder establecer el tunnel obviamente desde red protegida a red protegida no llego.

Saludos

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 10:17 AM

Diego ¿tienes algún log de la desconexión?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 11:00 AM

Me setie todos los niveles de logs, y esto es lo que descargue, pero no veo nada que me signifique, lo unico q se ve de vpn es un warning de la parte de clientes pptp, que anda bien. En estos momentos el tunnel s2s esta levantado, a ver si dura hasta mañana aunque sea, o si tengo q volver a cambiar la contraseña para q vuelva a negociar

2020-04-15 10:25:16 RV110W kern.warning wan ip bebc44a0

2020-04-15 10:25:16 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 10:50:59 RV110W kern.warning wan ip bebc44a0

2020-04-15 10:50:59 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 11:54:05 RV110W kern.warning wan ip bebc44a0

2020-04-15 11:54:05 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 11:54:45 RV110W daemon.warning pppd[6140]: Warning - secret file /tmp/ppp/pap-secrets has world and/or group access

2020-04-15 11:54:45 RV110W daemon.err pptpd[6139]: GRE: Bad checksum from pppd.

2020-04-15 11:54:47 RV110W daemon.warning pppd[6140]: Warning - secret file /tmp/ppp/chap-secrets has world and/or group access

2020-04-15 11:54:47 RV110W daemon.warning pppd[6140]: Unsupported protocol \'IPv6 Control Protocol\' (0x8057) received

2020-04-15 12:10:00 RV110W kern.warning wan ip bebc44a0

2020-04-15 12:10:00 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 12:25:17 RV110W kern.warning wan ip bebc44a0

2020-04-15 12:25:17 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 12:40:58 RV110W kern.warning wan ip bebc44a0

2020-04-15 12:40:58 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 12:56:35 RV110W kern.warning wan ip bebc44a0

2020-04-15 12:56:35 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 13:12:13 RV110W kern.warning wan ip bebc44a0

2020-04-15 13:12:13 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 13:27:53 RV110W kern.warning wan ip bebc44a0

2020-04-15 13:27:53 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 13:43:31 RV110W kern.warning wan ip bebc44a0

2020-04-15 13:43:31 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 13:59:08 RV110W kern.warning wan ip bebc44a0

2020-04-15 13:59:08 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 14:14:52 RV110W kern.warning wan ip bebc44a0

2020-04-15 14:14:52 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 14:30:27 RV110W kern.warning wan ip bebc44a0

2020-04-15 14:30:27 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

2020-04-15 14:46:09 RV110W kern.warning wan ip bebc44a0

2020-04-15 14:46:09 RV110W kern.warning lan_interface[0]: ip c0a80501 mask ffffff00

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 12:01 PM

Hola

No has visto si los recursos CPU y Memoria se elevan en el momento de la caida?

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-15-2020 12:23 PM

Diego ¿pero esos Logs son del horario donde as sufrido la caída del servicio? porque debería poder apreciarse la baja de las fases de la VPN y eso no se ve en lo que me compartiste. Lo ideal sería revisar los logs del momento de la falla a ver si se ve algo particular. Por otro lado estuve tratando de encontrar información y encontré un par de sugerencias en la comunidad en inglés que espero te puedan servir:

Go to VPN > IPsec > AdvancedVPN Setup:

- IKE Policies: Exchange Mode; use “Main” and not ‘Aggressive”

- VPN Policy: if Auto policy, disable PFS Key Group (Perfect Forward Secrecy)

Referencia:

Saludos,

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad