はじめに

本ドキュメントでは、Anyconnect接続時にCertificate is not identified for this purposeの警告メッセージが出力される事象の発生原因及び回避方法について紹介します。

本ドキュメントでは、ASAv バージョン 9.8(4) と Anyconnect 4.10.05111 を用いて確認、作成しております。

構成例

本ドキュメントは、以下の構成で、動作確認例を紹介します。

事象の発生原因

証明書認証に利用されるサーバー証明書に、KU(Key Usage)やEKU(Extended Key Usage)が存在している場合、以下の条件を満たす必要があります。

・KU(Key Usage)が含まれている場合:DigitalSignature と KeyAgreement(OR KeyEncipherment)の属性が必須

・EKU(Extended Key Usage)が含まれている場合:serverAuth もしくは ikeIntermediatenの属性が必須

以下、上記の条件を満たしていない場合の事象の例を紹介します。

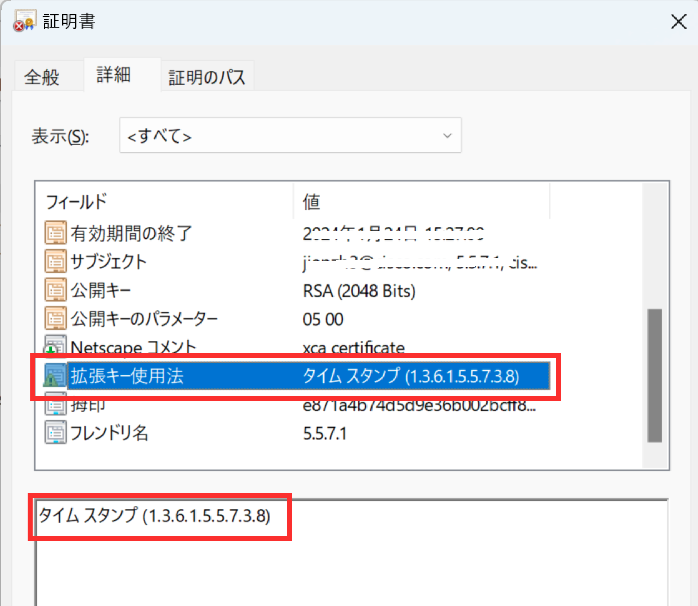

1. サーバー証明書を作成します。

※本ドキュメントは、XCAを利用し、証明書を作成します。

・EKU(Extended Key Usage)の利用

・EKUにserverAuthやikeIntermediateの属性がない

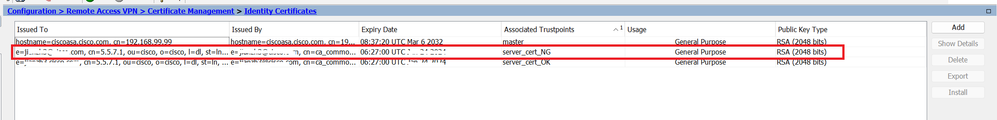

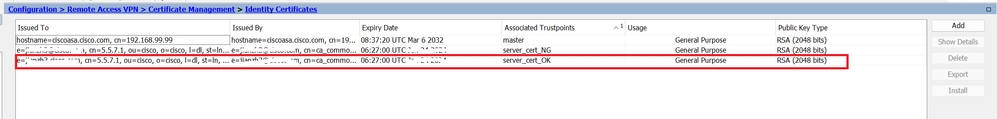

2. ASDM経由で、サーバー証明書をASAにインポートします。

3. サーバー証明書をASAのInterfaceに適用します。

ssl trust-point server_cert_NG outside

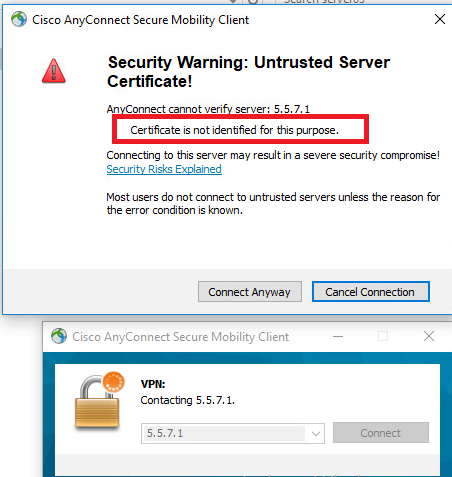

4. Anyconnect接続を実施すると、警告メッセージが出力されることを確認できます。

5. DARTファイルに以下のメッセージが出力されることを確認できます。

The certificate did not contain the required Extended Key Usages

Certificate is not identified for this purpose

EKU not found in certificate: 1.3.6.1.5.5.7.3.1

Description: CERTIFICATE_ERROR_VERIFY_ENHKEYUSAGE_FAILED:The certificate did not contain the required Extended Key Usages

事象の回避方法

事象を回避するためには、サーバー証明書にserverAuth もしくは ikeIntermediatenの属性を追加する必要があります。以下ではserverAuth属性を追加する例を紹介します。

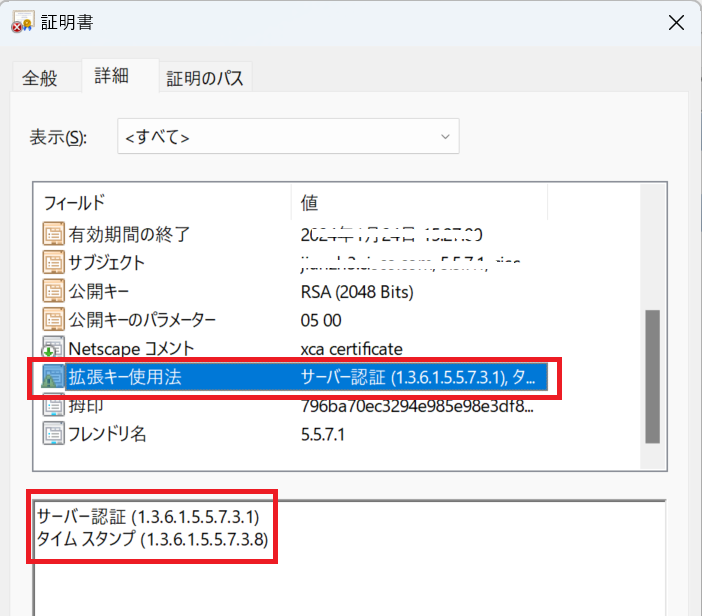

1. 新しいサーバー証明書を作成します。

・EKU(Extended Key Usage)の利用

・EKUにserverAuthの属性の追加

2. ASDM経由で、サーバー証明書をASAにインポートします。

3. サーバー証明書をASAのInterfaceに適用します。

ssl trust-point server_cert_OK outside

4. Anyconnect接続を実施し、警告メッセージが出力されないことを確認できます。

参考情報

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect410/administration/guide/b-anyconnect-admin-guide-4-10/configure_vpn.html