- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA CLI アナライザ - クイックスタート ガイド

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2016-02-03

11:12 PM

- 最終編集日:

2023-12-20

02:42 PM

、編集者:

JapanTAC_CSC

![]()

(2016/6/15 追記)

最新バージョン 2.1では、アプリケーション名が「Cisco CLI Analyzer」に変わり、以下OSのサポートが可能になりました。 当拡張に伴い、ASA向け分析機能も そのコンポーネントの1つとなりました。

- ASA Software

- IOS Software (IOS, IOS-XE, and IOS-XR)

- NX-OS

Cisco CLI Analyzerについて 詳しくは以下ドキュメントを参照してください。

Cisco CLI Analyzer スタートアップガイド

https://supportforums.cisco.com/ja/document/13046366

はじめに

ASA CLI アナライザは、インテリジェントな SSH/Telnetクライアントです。 ご利用のSSH/Telnetクライアント アプリケーションの代替として利用でき、以下の追加機能を提供します。

- ASA System Diagnostics

システム診断機能。Ciscoの分析サーバと連携し処理され、TACの膨大なサポート実績からの、最新の既知問題や ベストプラクティスの情報を得える

- ASA Traceback Analyzer

クラッシュ解析機能。 ダンプファイルを解析し、既知不具合に該当時は その情報を表示

- ASA Top Talkers Tool

通信量の多いIPアドレスの分析と結果を表示。分析結果のCSVにExportも可能

- ASA Packet Tracer

疑似通信試験を行い、マッチする設定や 処理順序と 結果を確認できる

- ハイライト機能

複数の指定文字列のハイライトや検索、マッチ数の表示

- 自動ログ保存機能

操作時のログを、指定のディレクトリに、デバイスIP・日付・時間毎に保存

本ドキュメントでは、パワフルな ASA 管理・分析機能を持つ ASA CLI アナライザの、セットアップと利用方法について説明します。

本ドキュメントは、ASA CLI アナライザ version 1.9.1を元に確認、作成しております。

システム要件

サポートする最少構成は以下となります。

- Windows 7 (32bit/64bit) or Mac OS X 10.8 から

- DRAM 2GB以上

- HDD 500MB以上

利用には CCOアカウントと、インターネット接続環境が必要です。

セットアップ方法

1. 以下サイトより インストーラをダウンロードします。

Download link (Mac/PC): https://cway.cisco.com/go/sa

2. インストーラを実行すると、セットアップ ウィザードが起動するので、画面の指示に従い インストールします。

3. ASA CLI アナライザを起動時、Master Password の入力を求められます。

設定した場合、各デバイスの Credentialを保存でき、毎回アクセス時の Password入力の手間を省けます。設定は必須ではありません。

4. Deviesタブが表示されますので、Quick Connectに ASAの IPアドレスを入力し、Connect ボタンをクリックします。

5. 対象デバイスの ログイン情報の入力画面に進みますので、対象デバイスのユーザ名とパスワードを入力し、Connect ボタンをクリックします。

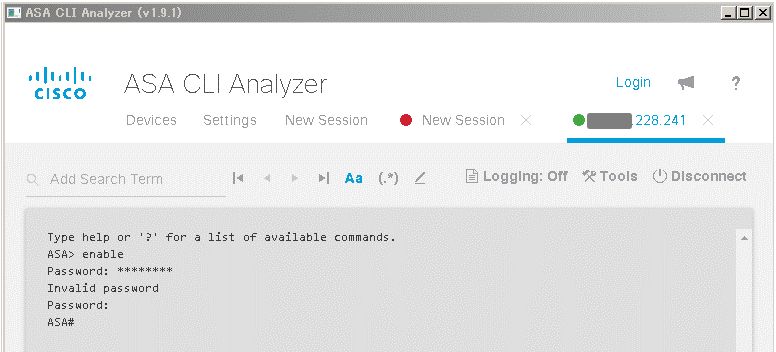

6. ログイン後、通常のSSH/Telnetクライアントと同様に利用できます。 セッションを切断したい場合は、画面右上の Disconnect をクリックします。

ASA CLI アナライザ 機能と利用方法

ASA System Diagnostics (システム診断)

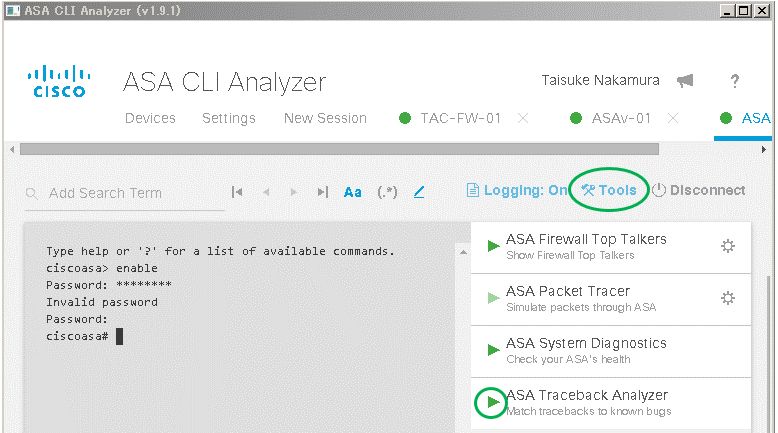

対象デバイスに接続し、Tools ボタンより、 ASA System Diagnosticsの実行ボタンをクリックします。

show tech が自動で実行され、画面下に処理結果が表示されます。 TACの過去実績やベストプラクティスに基づく、最新の解析結果を確認できます。

ASA Traceback Analyzer (クラッシュ解析)

対象デバイスに接続し、Tools ボタンより、 ASA Traceback Analyzerの実行ボタンをクリックします。

show crash が自動で実行され、画面下に処理結果が表示されます。 Ciscoのデータベースの情報を確認し、既知不具合に 明らかに合致した場合、その不具合情報を出力します。

なお、過去クラッシュが発生していないデバイスの場合、当解析は利用できません。

また、クラッシュ発生日時は、show crash | in colleced コマンドで確認できます。 ASAの再起動理由の調査を行う場合、ASAの起動時間を逆算し、クラッシュの発生時間とマッチするかも確認してください。

ciscoasa# show crash | in collected

Crashinfo collected on 15:37:35.989 JST Fri Sep 12 2014 <----- Crashed time

ciscoasa#

ciscoasa# show clock

01:57:13.426 UTC Thu Feb 4 2016

ciscoasa#

ciscoasa# show version

Cisco Adaptive Security Appliance Software Version 9.5(2)

Device Manager Version 7.5(2)

Compiled on Sat 28-Nov-15 00:19 PST by builders

System image file is "disk0:/asa952-smp-k8.bin"

Config file at boot was "startup-config"

ciscoasa up 2 days 0 hours <----- ASA uptime

Hardware: ASA5515, 8192 MB RAM, CPU Clarkdale 3059 MHz, 1 CPU (4 cores)

ASA: 3598 MB RAM, 1 CPU (1 core)

ASA Top Talkers Tool (通信量の多いIP解析)

対象デバイスに接続し、Tools ボタンより、ASA Firewall Top Talkers の 設定アイコンをクリックすると、細かな定義が可能です。 実行アイコンをクリックすると、show conn が自動で実行され、画面下に処理結果が表示されます。

Results欄に 総通信量と、通信量の多いIPアドレスが表示されます。 処理結果は csv 形式でダウンロードできます。

ASA Packet Tracer (通信シミュレータ)

対象デバイスに接続し、Tools ボタンより、 設定アイコンをクリックします。

疑似通信試験を行いたい、送信元のIPアドレス/Port/Interfaceと、宛先のIPアドレス/Port/Interfaceを入力した後、実行ボタンをクリックします。

コンソール画面内に Packet-tracerコマンドの実行結果と、Results欄に 最終的な結果が表示されます。

Packet-Tracerコマンドの実行結果より、その疑似通信が発生時の、マッチする設定と、その処理順序、処理結果の詳細を確認できます。

Packet Tracerは、ASA内部で特殊パケットを生成し、その処理を観察した結果を出力しますので、精度の高い情報となります。 そのため、ASAの設定や動作の確認に 大変有効です。

ASAのパケット処理順序については 以下もご参考ください。

ASA 8.3+ パケット処理順序と 処理負荷概要と、パケットトレーサ

https://supportforums.cisco.com/ja/document/12745356

ハイライト機能

Search Term欄に 文字列を入力することで、その文字列のハイライトや、マッチ数カウント、クイック検索が可能です。 複数文字列の指定ができます。

例えば、"Fail"や"Error"や"shutdown"などをハイライト指定しておくと、問題ログの確認時に便利です。

自動ログ保存機能

Settingsタブの、"Automatically Enable Session Capture"を有効化することで、指定ディレクトリ内に、各セッション毎の自動ログ保存が可能です。 ログのファイル名には、IPアドレスと日付と時間が記載されます。

なお、セッション接続中に "Logging: On"を有効にすることでも、セッション中の任意テキストへのログ保存が可能です。

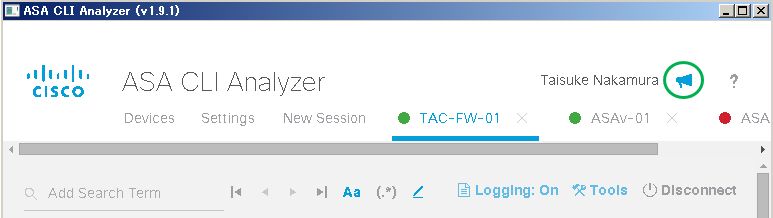

フィードバック機能

画面右上のアイコンをクリックすることで、フィードバックが可能です。 貴重なご意見、お待ちしております。

ASA CLI アナライザ チューニング

Devicesタブ

過去 接続したことのあるデバイスの確認と管理、接続ができます。

Actions内のアイコンより 以下操作が可能です。

- コンソールアイコン

対象デバイスの セッション ログインタブを起動

- Editアイコン

デバイス名や 接続タイプやロケーション、タグなどの設定が可能

- Toggle Favoriteアイコン

対象デバイスを お気に入りに登録

Settingsタブ

以下の細かな設定が可能です。

- Scrollback Buffer

メモリ上で保持できるコマンド行の設定

- Preferred Protocol

新規コネクションの デフォルト有効プロトコル(SSH/Telnet)の指定。 デフォルトSSH

- Contextual Help and Highlighting

CLIの特定出力の自動ハイライト機能。 デフォルト有効

- Enhanced Login Flow

有効時、Session Login画面の出力がシンプルになる

- Reconnect with Credentials

有効時、 そのセッションタブが閉じられるまで、以前入力したlogin情報を再接続時に利用できる

- Automatically Enable Session Capture

有効時、Logs Directoryに指定したパスに、接続先IPと日付と時間毎のログが自動保存

- Proxy

プロキシの設定。http、https、socks、socks5 をサポート

- Security - Master Password

有効時、各デバイスのCredentialの保持を許可し、アクセス時のPassword入力の手間を省ける

- Appearance - Theme

セッション画面のテーマの変更。 Cisco Light(デフォルト), Cisco Dark, Matrix, Customの4つから選択できる

よくある質問

- Ciscoの解析サーバと連携時、経路の通信は保護されるか?

HTTPSで保護され、解析サーバと連携、処理されます

- アップロードされたデータはどのように利用されるか?

解析のため一時的に利用され、その後 削除されます

参考情報

ASA CLI Analyzer

https://cway.cisco.com/go/sa

Introducing the free ASA CLI Analyzer Beta - Powered by Cisco TAC knowledge!

https://supportforums.cisco.com/discussion/12498111/introducing-free-asa-cli-analyzer-beta-powered-cisco-tac-knowledge

ASA CLI Analyzer User Guide

https://cway.cisco.com/docs/asa-cli-analyzer/latest/

ASA への SSH アクセスを有効にする

https://supportforums.cisco.com/ja/document/47076

ASA9.0: Telnetアクセスの設定

http://www.cisco.com/cisco/web/support/JP/docs/SEC/Firewall/ASA5500AdaptiveSecurAppli/CG/003/access_management.html?bid=0900e4b1830d7ae6#pgfId-1544135

ファイアウォール トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161736

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

こんにちは。

Cisco CLI Analyzer に関して非常にわかりやすい記事ありがとうございます。

TAC 問い合わせを行う前になるべく調査した上で、SR を実施したいのですが、このソフトは show crashinfo 等の情報を客先から取得しておき、後ほどローカルファイルから御社サーバへアップロードを実施し解析することはできないのでしょうか。

背景として、全ての客先で本ソフトを利用しての接続は難しい状況があります。本ソフトを色々と試した限りでは、ASA に telnet 等で接続し

システム情報などを取得してからでなければ、Traceback Analyzer が

利用できないように見受けられました。

客先から持ち帰った show crashinfo や crash.txt を基に

何かしら Analyze できる方法があれば良いのですが...

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

こんにちわ。 また、TACケースオープン前の事前調査のご検討、大変たすかります。ありがとうございます。

ご認識のとおり、残念ながら ローカルでのcrashinfoの解析は 現時点で対応してません。 また、CLIアナライザは 2018年6月現在、SSH・Telnet・コンソールアクセス用のクライアントとして利用可能ですが、コンソール接続時はCrashinfo解析機能に対応しておりません。 そのため、お客様、もしくは 保守ベンダー様から TelnetやSSHでアクセスし解析可能な状態にしていただくのがベストかと思います。

(なお、どうしても、という場合は、お客様先で収集したcrash.txtを、ローカルの同じ型番/バージョンの機器にアップロードすれば、クラッシュ解析は実はできてしまう・・という 裏技もありますが。。。。)

Cisco CLI Analyzerの Feedback機能を利用し、機能追加のフィードバックなども可能で、もしご要望が多ければ 弊社内でも新機能追加の検討が可能かもしれませんため、もし追加であるとよい機能などございましたら、お手数ですがフィードバックという形でも弊社にご意見をいただけますと幸いです。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Nakamura さん、早速のご返答ありがとうございました。

SSH/Telnet を利用した機器へのリモート接続、それに加えてインターネット環境に接続した端末を準備できなければ Traceback Analyzer が利用できないとのことで理解致しました。

現状としてはトラブルが起こった際に、現地で CLI Analyzer を利用することが困難なケースも多い状況です。

後日取得してきた crash 情報が解析できることで、 TAC への問い合わせ前に弊社側で対応できることも増えると思いますので、早速フィードバックで意見を伝えておきます。

裏技に関しても、情報頂きありがとうございました。

今後とも有益なフォーラム記事の公開を楽しみにしております。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます