はじめに

筐体冗長を利用時、Failover(切り替わり)や筐体起動時などに、ASAは Gratuitous ARP (GARP)を利用し周囲機器に通知します。

本ドキュメントでは、Active/Standby構成でのケース別のGARP送付有無について説明します。 本ドキュメントは ASAバージョン 8.4(7)31を用いて確認、作成しております。

GARPの役割

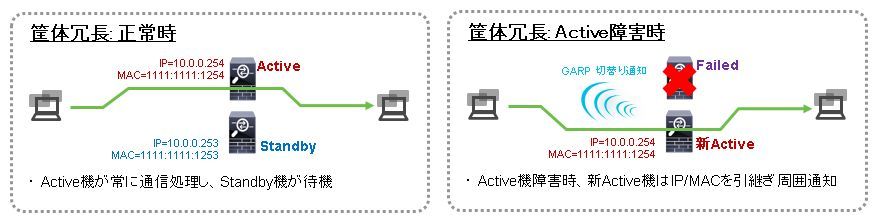

ASA Firewallの筐体冗長(Active/Standby Failover or Active/Active Failover)を利用時、例えばActive機の起動障害が発生し Active/Standbyのステートの切り替わり(Failover)が発生すると、新Active機(旧Standby機)は Active IP/MACアドレスのGARPを送付し 周囲機器に切り替わりを通知します。 結果、経路スイッチやルータ、端末などは、新しい宛先ASAにパケットのスイッチング・ルーティングが可能となり、通信が継続できます。

また、筐体起動時もGARPを周囲機器に送付します。 周囲機器に素早い自身IPとMACの通知を行うことで、素早い通信開始が可能になります。

なお、ASAのGARPは 基本的に経路スイッチのMACアドレステーブルの更新が主です。切り替わりが発生した場合、新Active機が 旧Active機の使ってたIP/MACアドレスを引き継ぐため、L3機器のARPテーブル内情報の更新は通常 発生しません。 結果、周囲機器の最低限のテーブル更新で、素早い通信経路切り替わりが可能となります。

ケース別 GARP送付有無

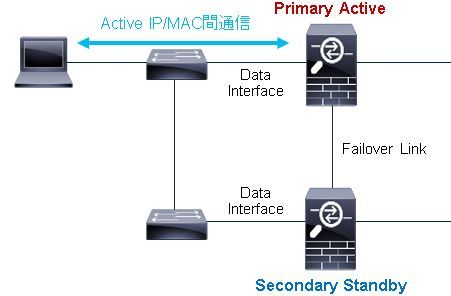

以下の構成時の、ケース別GARP送付有無を以下に示します。

1.両機器電源ダウンの状態から Primary機のみ起動

・Primary/Active機から、Active IP/MACのGARP送付

2.Primary/Active起動状態で、Secondary/Standby機が冗長構成に復帰

・Primary/Active機から、Active IP/MACのGARP送付

・Secondary/Standby機から、Standby IP/MACのGARP送付

3.冗長構成が正しく組めている状態で、Standby機のデータInterface Down/Up

・GARP送付なし

4.Failover発生

(Secondary/Standby機でFailover Activeコマンド実行し、手動切り替え)

・Primary/新Standby機から、Standby IP/MACのGARP送付

・Secondary/新Active機から、Active IP/MACのGARP送付

5.上記4の試験後に再Failover発生

(Primary/Standby機でFailover Activeコマンド実行し、上記2の状態に戻す)

・Primary/新Active機から、Active IP/MACのGARP送付

・Secondary/新Standby機から、Standby IP/MACのGARP送付

トラブル対応例

ASA再起動後も対向機器にGARPが届かない

ASAからのGARPを遮る何らかの機能が中継機器で有効になっていないか確認してください。 例えば、ASA接続スイッチでPortfast(もしくは同等機能)が有効で即時にリンクアップ・パケット転送可能な状態か、STPが動作して経路ポートがブロック状態になってないか、など確認してください。

周囲機器のARPテーブルのIPやMACアドレス情報が古いままの場合

ARPテーブルのIPが ASAのData InterfaceのIPの場合、手動で Standby機でFailover Activeコマンドを実行し Failover(切り替え)を実施したり、Standby機の再起動を行うことで、周囲機器へのActiveIP/MACとStandbyIP/MACのGARP通知が可能です。

なお、NATの 自身InterfaceIP以外のMapped IPを利用時は、そのIP/MACのGARPでの切り替え通知は行われません。 そのため、ARPテーブルのIPが NATのMapped IPの場合、そのL3機器で手動でARPクリアや再起動などの対応が必要になります。

ASA Failoverの障害検知の仕組みや、NAT利用時の通知時の制限について詳しくは、以下ドキュメントを参照してください。

ASA: 冗長機能と、Failoverのトリガー、Health Monitoringについて

https://supportforums.cisco.com/t5/-/-/ta-p/3157060

参考情報

ファイアウォール トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161736

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733