はじめに

ASAはTCPコネクションを用いて シスログメッセージを TCP Syslogサーバに送付する事が可能です。しかし、当TCPベースのSysloggingは、UDPベースのSysloggingの 純粋な代替とならない事に注意してください。

本ドキュメントは、以下ハードウェアとソフトウェアバージョンを元に確認・作成しております。

ASA5506 with ASA software version 9.4(1), ASDM software version 7.4(1)

%ASA-3-201008: Disallowing New Connections

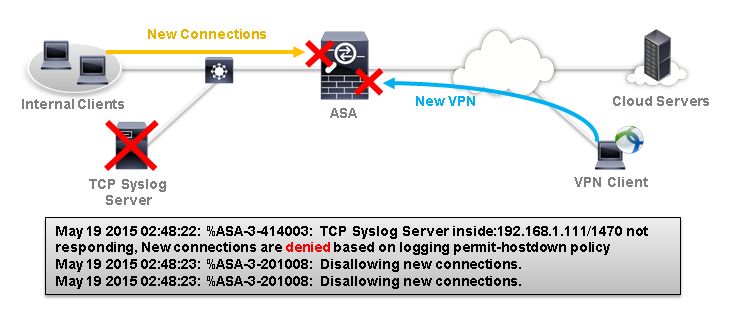

TCP Syslogを利用時、TCP Syslogサーバへの疎通性が失われた時や、ASA自身のロギングキューが溢れそうな時に、ASAは自身が正しいログを残せない状態であると判断し、以下のようなシスログメッセージと共に、FirewallやVPNの新規コネクションをブロックする状態に移行します。

May 19 2015 02:48:22: %ASA-3-414003: TCP Syslog Server inside:192.168.1.111/1470 not responding, New connections are denied based on logging permit-hostdown policy

May 19 2015 02:48:23: %ASA-3-201008: Disallowing new connections.

May 19 2015 02:48:23: %ASA-3-201008: Disallowing new connections.

May 19 2015 02:48:23: %ASA-3-201008: Disallowing new connections.

ブロックの原因となったTCP Syslogサーバへの疎通性が回復した時や、ASA自身のロギングキューがクリアされると、ブロック状態は解除されます。

以下はそのイメージ図となります。

TCP Syslogサーバへの疎通性がある時

TCP Syslogサーバとの疎通性が失われた時

例:Syslogサーバの再起動や停止、通信経路のダウン、Syslogサーバの指定TCPポート(デフォルト1470)と疎通が取れない時など

当動作は、新規接続のロギングメッセージを送付できずに失われる事を避ける為の保護処理です。新たな新規コネクションを許可しない事で、結果的に 新規ロギングメッセージの生成を抑えます。

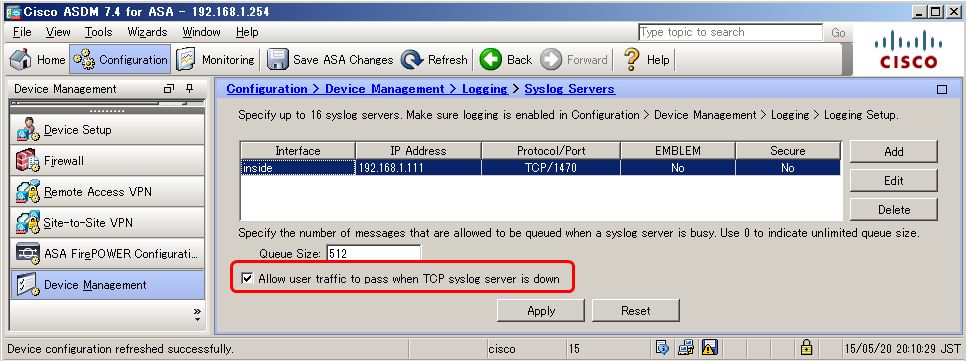

当新規コネクションのブロックを無効化したい場合は、以下コマンドの有効化、もしくは ASDMで「Allow user traffic to pass when TCP syslog server is down」のチェックボックスをオンにしてください。

ciscoasa(config)# logging permit-hostdown

新規コネクションのブロックを無効化した場合、TCP syslogサーバとの疎通性が取れない時は、以下のようなシスログメッセージと共に、新規コネクションは許可されます。

May 20 2015 13:09:54: %ASA-3-414003: TCP Syslog Server inside:192.168.1.111/1470 not responding, New connections are permitted based on logging permit-hostdown policy

TCP Syslogと UDP Syslogの パフォーマンス影響

TCPベースのSysloggingは、細かな処理が必要となる為、とても負荷の高い処理の1つです。その為、Syslogging負荷が高くなると想定される環境での、TCP Syslogの利用は控えてください。

UDPベースのSysloggingは、TCPベースに比べ負荷が低く、内部処理が最適化されています。その為、より多量のSyslogメッセージの生成・送付を低負荷で行えます。

Sysloggingの欠損を少なくし 信頼性を上げたい場合は、以下の対応が推奨されます。

- 高速なUDP Sysloggingを利用する

- ASAのCPU負荷(主にControlPointの負荷)を低く保つ

- ASA: ロギングの適切なSeverityレベル選択とチューニング を参考に機器のロギング出力量やロギング負荷を常時下げる

- 通信経路でSyslogパケットがドロップしないよう、通信量の少ない管理通信用のセグメントを利用したり、輻輳の発生するポイントがある場合はQoSを活用

よくある質問

FTDの Lina Syslogの TCP Logging を利用時も当制限を受けますか

はい、Firepower System の FTD の デバイスのシスログ設定は、Devices > Platform Settings > Syslog から可能ですが、FTD内部の LINA(ASA)エンジンのシスログは、当ページで紹介するシスログ設定と同機能のため 同様に制限を受けます。 TCP Syslog は非常に負荷の高い機能のため、「TCP Syslogサーバーと通信ができない場合に通信を止めたい」といった要件がある場合を除き、基本TCP Syslogの利用は控えてください。TCP Syslogを利用した場合、Sysloggingのパフォーマンスが大きく低下します。

参考情報

ASA Syslog 設定例

http://www.cisco.com/cisco/web/support/JP/100/1004/1004833_63884-config-asa-00.html

ASA Syslog Configuration Example (原本)

http://www.cisco.com/c/en/us/support/docs/security/pix-500-series-security-appliances/63884-config-asa-00.html

ASA トラブルシューティング ガイド: Syslog 宛先のログがない

http://www.cisco.com/cisco/web/support/JP/111/1116/1116050_asa-missing-logs-00.html

ファイアウォール トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161736

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733