- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA5500-X: 初期セットアップ手順: 初期設定、S/Wアップグレード、ライセンス有効化方法

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2016-11-20

09:36 PM

- 最終編集日:

2023-12-21

02:43 PM

、編集者:

JapanTAC_CSC

![]()

- 1. 概要

- 2. 初期化し Factory default設定に戻す

- 2.1. CLIから Factory default設定に戻す (ASA5500-X共通)

- 2.2. RESETボタンで Factory default設定に戻す (ASA5506/08/16)

- 3. GUIツール(ASDM)での管理アクセス

- 4. 時刻とタイムゾーンの設定

- 5. ASA/ASDM ソフトウェアのアップグレード

- 5.1. 利用するソフトウェアの選定

- 5.2. Download Softwareからソフトウェアイメージのダウンロード

- 5.3. ASDMから、ASDMソフトウェアのアップグレード

- 5.4. ASDMから、ASAソフトウェアのアップグレード

- 6. ライセンスの有効化 (必要時のみ)

- 7. よくある質問

- ASA5506/08/16のRESETボタンは無効化できますか?

- ASA5500-XのFirepowerモジュールはどのように利用しますか?

- 保守時に必要な情報と手順を教えてください

- 8. 関連情報

1. 概要

Cisco ASA5500-Xシリーズを新規購入し、初期セットアップし、利用可能になるまでの、よくある流れは以下です。

本ドキュメントでは、初期セットアップの段階で重要となる、以下の手順を紹介します。

- 初期化し Factory default設定に戻す

- GUIツール(ASDM)での管理アクセス

- ASA/ASDMソフトウェアバージョンのアップグレード

- ライセンスの適用

本ドキュメントは、ASA5506-Xの ASAバージョン 9.3(3)2 ASDMバージョン 7.3(3)を用いて確認、作成しております。

2. 初期化し Factory default設定に戻す

Factory Defaultに設定を戻すことで、簡単にセットアップ可能な設定が入っている状態・・・つまり、管理ポートからGUIツール(ASDM)で管理アクセス可能な状態にできます。 Factory Defaultに設定を戻すには、以下2通りの方法を利用できます。

2.1. CLIから Factory default設定に戻す (ASA5500-X共通)

2.2. RESETボタンで Factory default設定に戻す (ASA5506/08/16)

CLI利用時は、ASAの設定を"write eraseコマンド+再起動"で 事前に初期化してからの Factory default設定に戻す作業の実施をお勧めします。

コンソールケーブルが手元にない場合は、2.2. RESETボタンの利用が、簡単で便利です。しかし、RESETボタンを持つ機種は限られます。

2.1. CLIから Factory default設定に戻す (ASA5500-X共通)

コンソールで対象機にアクセスし、"write erase"コマンドで設定の初期化と、"reload noconfirm"コマンドで再起動を実行します。

ciscoasa# write erase

Erase configuration in flash memory? [confirm]

[OK]

ciscoasa#

ciscoasa# reload noconfirm

ciscoasa#

***

*** --- START GRACEFUL SHUTDOWN ---

Shutting down isakmp

Shutting down webvpn

Shutting down webvpn

Shutting down sw-module

Shutting down License Controller

Shutting down File system

ASAの起動後、Configuration Terminalにアクセスし、"configure factory-default"コマンドを実行します。

INFO: Power-On Self-Test complete.

INFO: Starting HW-DRBG health test...

INFO: HW-DRBG health test passed.

INFO: Starting SW-DRBG health test...

INFO: SW-DRBG health test passed.

Pre-configure Firewall now through interactive prompts [yes]? no

Type help or '?' for a list of available commands.

ciscoasa>

ciscoasa> enable

Password:

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)#

***************************** NOTICE *****************************

Help to improve the ASA platform by enabling anonymous reporting,

which allows Cisco to securely receive minimal error and health

information from the device. To learn more about this feature,

please visit: http://www.cisco.com/go/smartcall

Would you like to enable anonymous error reporting to help improve

the product? [Y]es, [N]o, [A]sk later: N

In the future, if you would like to enable this feature,

issue the command "call-home reporting anonymous".

Please remember to save your configuration.

ciscoasa(config)#

ciscoasa(config)# configure factory-default

Based on the management IP address and mask, the DHCP address

pool size is reduced to 253 from the platform limit 256

WARNING: The boot system configuration will be cleared.

The first image found in disk0:/ will be used to boot the

system on the next reload.

Verify there is a valid image on disk0:/ or the system will

not boot.

Begin to apply factory-default configuration:

Clear all configuration

Executing command: interface management1/1

Executing command: nameif management

INFO: Security level for "management" set to 0 by default.

Executing command: ip address 192.168.1.1 255.255.255.0

Executing command: security-level 100

Executing command: no shutdown

Executing command: exit

Executing command: http server enable

Executing command: http 192.168.1.0 255.255.255.0 management

Executing command: dhcpd address 192.168.1.2-192.168.1.254 management

Executing command: dhcpd enable management

Executing command: logging asdm informational

Executing command: service sw-reset-button

Factory-default configuration is completed

ciscoasa(config)#

2.2. RESETボタンで Factory default設定に戻す (ASA5506/08/16)

ASA5506-X/ASA5508-X/ASA5516-Xの場合、RESETボタンで Factory Default設定に戻すことが可能です。 コンソールケーブルが手元になく、LANケーブルのみでセットアップをしたい場合などに利用を検討してください。

先の尖った物でRESETボタンを3秒以上押してください。 自動で再起動が発生し、設定の初期化がされたのち、Factory Default設定に戻ります。

3. GUIツール(ASDM)での管理アクセス

Factory default設定は、管理ポートが自動で192.168.1.1/24に設定され、当ポートからASAに HTTPS/ASDMでの管理アクセスが有効です。 ASDMはJavaベースの、ASA管理用のアプリケーションです。ASAからダウンロード・インストールし利用することができます。

[セットアップの流れ]

事前に、ASAセットアップPC用のLANポートを、IPアドレスの自動取得を有効(DHCP)、もしくは 192.168.1.2/24 固定IPに設定します。

PCと ASAの管理ポート間を、LANケーブルで接続します。 PC側でDHCPが有効な場合、ASAよりIPアドレスを自動取得します。

任意ブラウザから、ASAの管理IPアドレス https://192.168.1.1 にアクセスし、Install ASDM Launcherボタンをクリックします。 ユーザ名とパスワードを聞かれるため、何も入力せず OKをクリックします。

ファイルdm-launcher.msiがダウンロードできるようになるため、その実行と、Cisco ASDM-IDM Launcher - InstallShield Wizardの指示に従ってインストールを行います。

インストール完了後、Cisco ASDM-IDM Launcherアイコンが作成され、起動画面がポップアップします。 ASAの管理IP 192.168.1.1を入力し、ユーザ名・パスワードは何も入力せずに、OKボタンをクリックします。

初回起動時、Cisco Smart Call Homeに参加するかのポップアップがあるため、任意項目をチェックし、OKをクリックします。 参加しない場合は、"Do not enable Smart Call Home"にチェックで問題ありません。

以下のような画面が表示されたら、GUI管理ツール(ASDM)でのASAへの管理アクセスは成功です。

4. 時刻とタイムゾーンの設定

Firewallの運用において、機器が正しい時刻情報を持っている事は重要です。 そのため、早めの時刻設定を おすすめします。

ASAの時刻とタイムゾーンの設定は、Configuration > Device Setup > System Time > Clock より可能です。 Timezone、Date、Timeの各フィールドを正しく設定し、Applyボタンをクリックし適用します。

時刻設定の適用後、ASDM画面上部のSaveアイコンをクリックし、設定を保存してください。 設定の保存をすることで、ASAが再起動してもその設定は失われなくなります。

5. ASA/ASDM ソフトウェアのアップグレード

本項では、ASAとASDMソフトウェアの選定、ダウンロード、アップグレード手順を紹介します。

Note: 本アップグレード手順は、初期セットアップ中のASA向けです。 既に実環境で動作中の機器の 不具合修正等のためのアップグレードを検討している方は、ASA: ASDMを用いた、同じトレイン内の 最新バージョンへのアップグレード方法 を 参考にしてください。

5.1. 利用するソフトウェアの選定

ASAはトレイン別に機能が変わり、そのトレインの最新バージョンに最新の不具合修正が適用されます。 安定し利用するためにも、ASAソフトウェアと、そのGUI管理用のASDMソフトウェアは、各 最新の修正が適用されたバージョンの利用を検討してください。

各モデル別の推奨できるASAとASDMバージョン組み合わせ例は以下です。 なお、各バージョンは逐次更新されますので、アップグレード時の最新バージョンリリース状況を必ず確認してください。

ASAソフトウェアは複数トレインを持つため、どのトレインを利用するかの選定が必要です。 特に利用したい新機能が無く、ベーシックなFirewallとして安定し利用したい場合は、メンテナンスの十分進んでいる、少し古めのトレインの利用がお勧めです。トレインを決定したら、そのトレインの最新Interimバージョン、もしくは 最新メンテナンスバージョンの どちらか新しいほうの利用を検討します。

ASDMソフトウェアは、そのASAソフトウェアトレインをサポートする最新バージョンの利用が推奨です。

| モデル | ASAソフトウェア | 対応ASDMソフトウェア ** | |||

| トレイン | 推奨バージョン* | ファイル名 | 推奨バージョン* | ファイル名 | |

| ASA5506, ASA5508, ASA5516 |

9.4 | 9.4(4)13 | asa944-13-lfbff-k8.SPA | 7.8(2)151 | asdm-782-151.bin |

| 9.6 | 9.6(3)17 | asa963-17-lfbff-k8.SPA | 7.8(2)151 | asdm-782-151.bin | |

| ASA5512, ASA5515, ASA5525, ASA5545, ASA5555 |

9.1 | 9.1(7)19 | asa917-19-smp-k8.bin | 7.8(2)151 | asdm-782-151.bin |

| 9.4 | 9.4(4)13 | asa944-13-smp-k8.bin | 7.8(2)151 | asdm-782-151.bin | |

*2017年10月現在 (各トレインの最新リリースバージョンは、Download Softwareで都度 確認してください)

**ASAとASDMソフトウェアバージョンの最新の互換性情報は Cisco ASA Compatibility を参照してください

ASA/ASDM バージョンのアップグレードは、以下フローで行います。

5.2. Download Softwareからソフトウェアイメージのダウンロード

Download Softwareの利用には、適切なアカウントと契約が必要です。 アカウントの作成や 契約との紐付け方法は、以下サイトを参照してください。 直接購入でない場合は、Cisco製品販売代理店様などに確認してください。

Cisco.com ユーザID アクセス権限ガイド

http://www.cisco.com/cisco/web/support/JP/loc/guide/access_authorize.html#sec7-3

ソフトウェアを入手するために、Download Software にアクセスし、対象製品を選択します。

Downloads Home > Products > Security > Firewalls > Next-Generation Firewalls (NGFW) > ASA 5500-X with FirePOWER Services

https://software.cisco.com/download/navigator.html?mdfid=286270920&flowid=77251

以下のようなページに遷移するため、まずASDMイメージを入手するため、Adaptive Security Appliance (ASA) Device Manager を選択します。

以下のようなページに遷移するため、利用したいASDMソフトウェアバージョンを選択し ファイルをダウンロードします。 多くの場合、ASDMは下位互換性があるため、ASAソフトウェアに対応する 最新のASDMバージョンの利用で問題ありません。

前のページに戻り、ASAイメージを入手するため、 Adaptive Security Appliance (ASA) Software を選択します。

以下のようなページに遷移するので、任意ソフトウェアバージョンをダウンロードします。 原則、同じトレイン内のInterimバージョン or メンテナンスバージョンの何れか最新のほうが、最も不具合修正の進んだリリースです。

5.3. ASDMから、ASDMソフトウェアのアップグレード

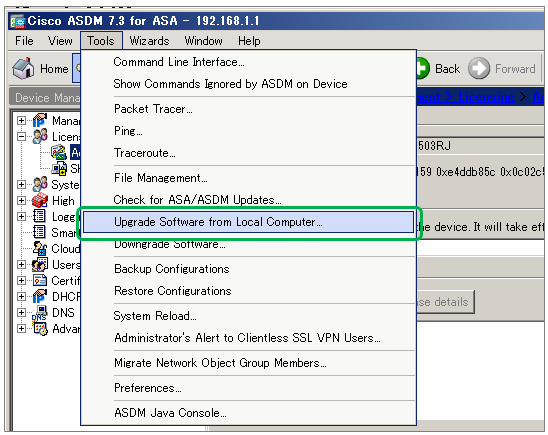

ASDMの Toolsより、Upgrade Software from Local Computer... を選択します。

以下画面がポップアップするので、Image to Uploadのプルダウンメニューより ASDMを選択し、Browse Local Files....ボタンをクリックしASDMイメージを選択した後、Upload Imageボタンをクリックします。

アップロードが完了すると、当ファイルをASDMイメージとして利用するか聞かれるため、"Yes"をクリックします。

Informationポップアップがあるため、確認のうえOKをクリックし閉じます。 アップロードしたASDMイメージは、ASDMの再アクセス後に利用可能になります。 ASDMの画面右上の×ボタンをクリックし、ASDMを一度閉じます。 再度 https://192.168.1.1にアクセスし、必要に応じて ASDM Launcherの再インストールと、ASDMでの再アクセスを行ってください。

ASDMで管理アクセス後、ASDMバージョンが更新されたことを確認します。

5.4. ASDMから、ASAソフトウェアのアップグレード

次にASAソフトウェアのアップグレードのため、ASDMの Toolsより、Upgrade Software from Local Computer... を選択します。 以下画面がポップアップするので、Image to Uploadのプルダウンメニューより ASAを選択し、Browse Local Files....ボタンをクリックし 入手したASAイメージを選択した後、Upload Imageボタンをクリックします。

アップロードが完了すると、当ファイルをASAのブートイメージとして利用するか聞かれるため、"Yes"をクリックします。

Informationポップアップがあるため、確認のうえOKをクリックし閉じます。 アップロードしたASAイメージは、ASAの再起動後に有効になります。 機器の再起動のため、Tools > System Reload を選択します。

以下画面がポップアップするため、"Save the running configuration at time of reload"(=再起動時に設定を保存する)と "Now"にチェックが入っていることを確認し、Schedule Reloadボタンをクリックし、ASAの再起動を実行します。

ASAの再起動は、通常 数分程度で終わります。 ASAが起動後、再度 ASDMでアクセスし、ASAバージョンが更新されたことを確認してください。

6. ライセンスの有効化 (必要時のみ)

ライセンスを購入しPAKが手元にある場合、これら有効化を検討します。対象機のライセンス発行用シリアル番号や 現在のライセンス有効状況は、Configuration > Device Management > Licensing > Activation Key から確認できます。

PAKからの ライセンス発行と適用方法は、以下ドキュメントを参考にしてください。

ASA: Activation Keyを用いたライセンス有効化と確認

https://supportforums.cisco.com/ja/document/13091861

7. よくある質問

以下は、よくある質問と その回答です。

ASA5506/08/16のRESETボタンは無効化できますか?

RESETボタンの無効化をしたい場合は、"no service sw-reset-button"コマンドで可能です。当コマンドはASAバージョン 9.3(2)からのサポートです。 設定変更後は "write"コマンドで設定保存をしてください。

ciscoasa(config)# no service sw-reset-button

ciscoasa(config)# write

Building configuration...

Cryptochecksum: c4379e47 a489b5f1 dd07592c d0ae4acc

2929 bytes copied in 0.190 secs

[OK]

ciscoasa(config)#

"show sw-reset-button"コマンドで、RESETボタンの有効化状況を確認できます。

ciscoasa(config)# show sw-reset-button

Software Reset Button is not configured.

ASA5500-XのFirepowerモジュールはどのように利用しますか?

ASA softwareと組み合わせて利用し、アプリケーション制御やURLフィルタリング、侵入/マルウェア防御などの高度機能を提供します。

なお、Firepowerサービスモジュールの利用にはサブスクリプション ライセンス (1年、もしくは 3年)の購入と適用が必要です。 機能別の必要となるサブスクリプション ライセンスについて詳しくは、以下ドキュメントを参照してください。

ASA: Firepowerライセンスの種類や適用方法、無効時の影響について

https://supportforums.cisco.com/ja/document/13201701

サブスクリプション ライセンスをお持ちで、ASAとFirepowerサービスモジュールを連携し利用したい場合は、以下のドキュメントを参照してください。

ASA5500-X: Firepowerモジュール 利用要件と初期セットアップ手順

https://supportforums.cisco.com/ja/document/13201711

サブスクリプション ライセンスをお持ちでなく、現時点で Firepowerサービスモジュールの利用予定が無い場合は、モジュールのアンインストールをお勧めします。 若干ですがCPU負荷の低減や、構成のシンプル化などが可能なためです。 なお、Firepowerサービスモジュールは何時でも再インストールが可能です。

Firepowerサービスモジュールのアンインストールする場合は、以下ドキュメント内の「ASA5506の FirePOWERモジュールのアンインストールの検討」を参照してください。

ASA: ASA5505から ASA5506に CLI設定の移行例

https://supportforums.cisco.com/ja/document/13108916#ASA5506_FirePOWER

Firepowerサービス ソフトウェアモジュールを再インストールする場合は、以下ドキュメントを参照してください。

ASA with FirePOWER の初期インストール手順(ASA5500-X wo/ ASA5585-X)

https://supportforums.cisco.com/ja/document/12475796

保守時に必要な情報と手順を教えてください

以下ドキュメントをご参考ください。

ASA5500-X: 保守交換 参考手順 (バックアップファイル利用時)

https://community.cisco.com/t5/-/-/ta-p/3772664

8. 関連情報

ASA : ネットワーク構成別の設定例・テンプレート

https://supportforums.cisco.com/t5/-/-/ta-p/3165722

ファイアウォール トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161736

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます