- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- ASA5500-X: Internet Firewall 設定例 (冗長構成)

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2017-05-02

11:17 AM

- 最終編集日:

2023-12-21

08:43 AM

、編集者:

JapanTAC_CSC

![]()

- 概要

- 冗長構成で導入するメリット

- 事前に確認事項

- ネットワーク構成

- アドレスと接続構成

- 通信構成

- 筐体・Interface障害時 通信構成

- 設定例

- Internet-FW-01 設定例 (ASA5506/08/16利用時)

- Primary機

- Secondary機

- Internet-FW-01 設定例 (ASA5512/15/25/45/55利用時)

- Primary機

- Secondary機

- 設定の説明

- 冗長構成の組み方

- 動作確認 (正常時)

- 動作確認 (Primary障害時)

- よくある質問

- Activeと Standbyを 手動で切り替えることは可能ですか?

- ASA冗長構成は Preemptをサポートしますか?

- 冗長構成のWAN側で PPPoEや DHCPは 利用できますか?

- 冗長構成の設定のバックアップは どのように行いますか?

- Standby機は待機中に何をしているのでしょうか?

- 冗長構成のバージョンアップはどのように行いますか?

- 保守時に必要な情報と手順を教えてください

- トラブルシューティング

- 関連情報

概要

インターネットFirewallとして導入する際に利用できる設定例を紹介します。本例では、2台のASA筐体を準備し、冗長を組むことで、耐障害性を大きく高めます。

対象製品は以下を想定してますが、他のASAモデルでも当設定例の流用が可能です。

- ASA5506-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

なお、当設定例を利用前に、ASAの初期セットアップが完了している必要があります。 初期セットアップが まだの場合は、ASA5500-X: 初期化と、ASDMからのS/Wアップグレード、ライセンス有効化 を確認してください。

当ドキュメントは、ASA5506-X ASAバージョン 9.4(3)12、ASDMバージョン 7.6(2)150を用いて確認、作成しております。

冗長構成で導入するメリット

冗長構成を組むことで、以下の障害時の自動検知と、通信経路の自動切り替えが可能となります。切り替えは短時間(通常 数秒~15秒程度)に完了します。 つまり、万が一の障害発生時の通信ダウン時間を、大幅に短くすることができます。

- ASA筐体の障害 (ソフトウェア障害 含む)

- ASAモジュールの障害

- リンク障害 (リンク断や ハングアップ)

- 対向機器の障害 (電源断や ハングアップ)

ミッションクリティカルな環境では、冗長構成は必須です。

ASAの冗長機能と その切替(Failover)の仕組みについて詳しくは ASA: 冗長機能と、Failoverのトリガー、Health Monitoringについて を参照してください。

事前に確認事項

2台ASAで冗長構成を組むには、各機器が以下の条件を満たしているか確認してください。

| 条件 | 必須 or 推奨 |

説明 |

| 同じハードウェアであること |

必須 |

以下を全て満たすこと

|

| 同じソフトウェアバージョンであること | 推奨 (WANT) |

各機器を同じ動作状況にするため、ソフトウェアバージョンは同一が推奨 |

| Failoverライセンスが有効であること | 必須 (MUST) |

小規模オフィス向けモデル(ASA5506-XやASA5512-X)は、Failover機能の利用に、Security Plusライセンスが必要。 それより上位モデルはデフォルトでFailover機能をサポート |

| その他 ライセンス適用状態が同じであること | 推奨 (WANT) |

各機器を同じ動作状況にするため、ライセンス適用状態は同一が推奨 |

ネットワーク構成

当ドキュメントの設定例を用いて、以下のような構成を実現可能です。 各イメージの高解像度版は当ドキュメントの添付ファイルからダウンロード可能です。

アドレスと接続構成

| 接続先 | Interface Name |

ASA IP情報 | その他 設定 |

| WAN | outside | Active = 172.16.0.1/24 Standby = 172.16.0.2/24 |

Default Gateway = 172.16.0.254 |

| LAN | inside | Active = 192.168.0.254/24 Standby = 192.168.0.253/24 |

LAN向け Gateway = 192.168.0.1 |

| ASA間 | fover | Active = 192.168.250.254/29 Standby = 192.168.250.253/29 |

0 |

通信構成

| 接続元 | 送信元IP情報 | 宛先IP情報 | 宛先サービス/ポート | 許可/拒否 |

| LAN | 192.168.90.0/254 (管理者セグメント) |

192.168.0.254 192.168.0.253 (ASA inside IP) |

ASDM (TCP443) Telnet (TCP23) |

許可 |

| LAN | 192.168.10.0/24 (営業部門セグメント) 192.168.20.0/24 (技術部門セグメント) 192.168.90.0/24 (管理者セグメント) |

全て | HTTP (TCP80) HTTPS (TCP443) DNS (UDP53) NTP (UDP123) ICMP |

許可 |

| LAN | 全て | 全て | その他 全て | 拒否 |

| WAN | 全て | 全て | 全て | 拒否 |

筐体・Interface障害時 通信構成

Active機の筐体、もしくはInterface障害時、速やかにStandby機が Activeに昇格し、周囲機器に通信経路切り替えを指示します。

設定例

利用モデルによりポート構成とインターフェイス名が異なることがあります。 以下の設定例の違いは、インターフェイス名のみです。 ポート構成について詳しくは、ASA: モデル別 ポート構成とインターフェイス名 を参照してください。

(青字)の箇所は、環境に合わせ変更し利用してください。 主要設定の説明は後述します。 感嘆符(!)が先頭についている行は、実機に設定しても反映されない コメント行です。

Internet-FW-01 設定例 (ASA5506/08/16利用時)

Primary機

|

!-------------------------------------------------------- |

Secondary機

|

!-------------------------------------------------------- |

Internet-FW-01 設定例 (ASA5512/15/25/45/55利用時)

Primary機

|

!-------------------------------------------------------- |

Secondary機

|

!-------------------------------------------------------- |

設定の説明

主要設定の説明や、その補足・カスタマイズ情報などを、以下に記載します。

Interface設定

ip address 172.16.0.1 255.255.255.0 standby 172.16.0.2

データInterfaceには、Active時のIPアドレスと、Standby時のIPアドレスを各設定します。 各IPアドレスは同じセグメントに属している必要があります。

Failover関連

failover

その筐体で Failover機能を有効化します。

failover lan unit primary

ハードウェアをPrimary機として指定します。

failover lan interface fover GigabitEthernet1/3

failover link fover GigabitEthernet1/3

failover lan interfaceコマンドで 筐体間の状態監視や設定同期を行うInterfaceを指定します。 failover linkコマンドで ステート同期を行うInterfaceを指定します。 各コマンドは異なるInterface、もしくは 共通のInterfaceを指定できます。

上記コマンドでは、共通InterfaceとしてGigabitEthernet1/3を指定し、そのInterface Nameを fover とします。

failover interface ip fover 192.168.250.254 255.255.255.248 standby 192.168.250.253

Interface foverの IPアドレスを設定します。

prompt hostname priority state

CLIのプロンプトに、ホスト名と 優先度(Primary or Secondary)、ステート(Active or Standby)を表示させます。

IPルーティング

route outside 0.0.0.0 0.0.0.0 172.16.0.254

デフォルトゲートウェイ(0.0.0.0/0)のNext Hopに、172.16.0.254を指定します。

route inside 192.168.0.0 255.255.0.0 192.168.0.1

LAN向けのゲートウェイ(192.168.0.0/16)のNext Hopに、192.168.0.1を指定します。

アクセス制御

object-group network OBJG-TRUSTED

network-object 192.168.10.0 255.255.255.0

network-object 192.168.20.0 255.255.255.0

network-object 192.168.90.0 255.255.255.0

オ ブジェクトグループ OBJG-TRUSTEDを定義し、任意IPやセグメント(今回は192.168.10.0/24と 192.168.20.0/24と 192.168.90.0/24)を登録します。 当設定例のように、事前にオブジェクトグループを定義しておくことで、後からのセグメントやIPの設定追加・削除が容易になります。

access-list ACL-INSIDE perm tcp object-group OBJG-TRUSTED any eq www

access-list ACL-INSIDE perm tcp object-group OBJG-TRUSTED any eq https

access-list ACL-INSIDE perm udp object-group OBJG-TRUSTED any eq domain

access-list ACL-INSIDE perm udp object-group OBJG-TRUSTED any eq ntp

access-list ACL-INSIDE perm icmp object-group OBJG-TRUSTED any

access-list ACL-INSIDE extended deny ip any any

ア クセスリスト名 ACL-INSIDEを定義し、オブジェクトグループ OBJG-TRUSTEDに定義された送信元からの、HTTP(TCP80)、HTTPS(TCP443)、 DNS(UDP53)、NTP(UDP123)、ICMP通信を各許可し、それ以外は全て拒否する設定です。

その他 設定

上記以外の設定の説明は、以下ドキュメントを参考にしてください。

ASA5500-X: Internet Firewall 設定例 (WAN側 PPPoE利用時)

冗長構成の組み方

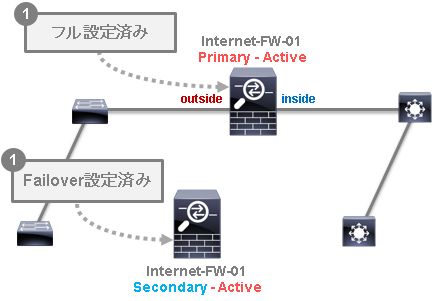

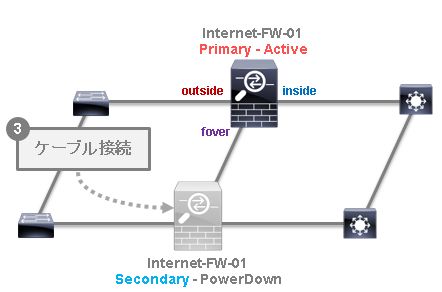

Secondary機の冗長構成への組み込みは、以下手順で可能です。 各イメージの高解像度版は当ドキュメントの添付ファイルからダウンロード可能です。

|

1. Primary側にフル設定を行います。 Secondary側は フル設定、もしくは Failover関連の設定のみを行います。 Standby機は最新設定やステート情報をActive機から同期できるためです |

|

|

2. Secondary機の設定を write memoryコマンドで保存した後、電源を落とします |

|

3. Secondary機の電源が落ちた状態で、ASA間のFailover Linkを接続します。 必要に応じて、任意の他のデータインターフェイスのケーブルもSecondary機に接続します |

|

4. Secondary機の電源を入れます。 ASAは起動時に 対向ペアの状態確認を行います。 対向機器が既にActiveだった場合、自身をStandbyにします。 最新設定やステートは、Active機からStandby機に同期されます |

TIPS:

導入後の保守フェーズでも、Primary機 or Secondary機故障の片側交換時に、上記手順を利用可能です。 なお、Primary機の交換、かつNAT利用環境の場合は、上記項番4のタイミングで NATのMapped IPのMACアドレスが新Primary機のものに切り替わり、通信影響が発生する可能性があります。 詳しくは、ASA: 冗長機能と、Failoverのトリガー、Health Monitoringについて の 5. データ処理用Interfaceの仮想MACアドレスの利用について (NAT利用時) を参照してください。

動作確認 (正常時)

Primary機にログインし、show failoverコマンドで、上から順に 以下 5点を確認します。

- Failover LAN Interfaceが upしていること

- 自身(This host)がActiveであること

- 対向機器(Other host)がStandby Readyで待機状態であること

- 監視対象の全インターフェイスのステータスが Normal(正常)であること

- Stateful Failover Linkが upしていること

|

Internet-FW-01/pri/act# show failover |

冗長構成を組めた後の、各機器の設定保存は簡単です。 Active機で write memoryコマンドを実行してください。 当コマンドはStandby機に自動同期され、Standby機の設定も保存されます。

|

Internet-FW-01/pri/act# write memory |

上記以外の動作確認は、以下ドキュメントを参考にしてください。

ASA5500-X: Internet Firewall 設定例 (WAN側 PPPoE利用時)

動作確認 (Primary障害時)

Primary機の障害時に、正しく切替えが行われ、通信が継続可能か確認するため、擬似障害試験を行います。 Primary機の任意Interfaceを抜線、もしくは、電源を落とします。

以下はPrimary機の電源を停止時のSecondary機のCLIの出力です。 自動でPrimary機の障害を検知し、自身をActiveに昇格させます。

|

Internet-FW-01/sec/stby# Waiting for the earlier webvpn instance to terminate... |

任意LAN端末から ASA(Secondary/Active機)を経由した通信が可能であることを確認します。

show failover コマンドで、自身がActiveで、Primary機がfailedであると状態を確認できます。

|

Internet-FW-01/sec/act# show failover |

show failover historyコマンドで、状態遷移の時系列を確認できます。 以下出力例の場合、12/18 20:42に 対向機器から 状態監視(Hello)の応答がないため、最終的に自身をActiveに昇格させたことがわかります。

|

Internet-FW-01/sec/act# show failover history |

よくある質問

以下は 冗長構成の導入や その後 運用において、よくある質問と その回答例です。

Activeと Standbyを 手動で切り替えることは可能ですか?

はい、可能です。 failover active コマンドを実行すると、対象機がActiveになります。 no failover active コマンドを実行すると、対象機がStandbyになります。

以下は、Primary(standby)機を 手動でActiveに切り替えた際の、コマンド実行例です。

|

Internet-FW-01/pri/stby# failover active |

なお、対象機で障害が継続している場合は、Activeに昇格しても、すぐにStandby(Failed)に戻ってしまいます。 この場合、Activeに切戻すには、まず障害原因を取り除く必要があります。

ASA冗長構成は Preemptをサポートしますか?

Active/Standby 冗長構成では、Preempt(自動切戻り)をサポートしません。 Primary機とSecondary機の通信処理は同等に動作するため、通常 切り戻りは不要なためです。

冗長構成のWAN側で PPPoEや DHCPは 利用できますか?

残念ながら未サポートです。 冗長構成の場合、データInterfaceの ActiveとStandby IP間の状態監視や、Failover(切替え)時の周囲機器への通知のため、各Interfaceに固定IPアドレスの明示設定が必要となります。

冗長構成の設定のバックアップは どのように行いますか?

Primary機とSecondary機で別々にバックアップの取得が必要です。 バックアップの取得手順は、ASDM: ASA設定のバックアップ・リストア機能について を参照してください。

Standby機は待機中に何をしているのでしょうか?

常 にステートや設定をActive機から同期しています。 ASAが取り扱うステート情報は ConnectionやXlate、VPNセッション、ARPテーブルなどがあります。 通信規模が大きくなるほど これら情報量は増え、Active機からStandby機への同期処理の負荷も上昇します。

また、常にActive機とStandby機間で、筐体やインターフェイスの正常性監視を行っており、障害検知時の素早い切り替えに備えています。

冗長構成のバージョンアップはどのように行いますか?

以下ドキュメントの手順をご参考ください。

ASA: Active/Standby冗長構成のCLIでのアップグレード方法

https://community.cisco.com/t5/-/-/ta-p/3714748

保守時に必要な情報と手順を教えてください

以下ドキュメントをご参考ください。

ASA5500-X: 保守交換 参考手順 (バックアップファイル利用時)

https://community.cisco.com/t5/-/-/ta-p/3772664

トラブルシューティング

当ドキュメントの設定例を利用時の、トラブル対応に役に立つドキュメントを紹介します。

関連情報

- ASA: モデル別 ポート構成とインターフェイス名

- ASA5500-X: 初期化と、ASDMからのS/Wアップグレード、ライセンス有効化

- ASA : ネットワーク構成別の設定例・テンプレート

- ファイアウォール トラブルシューティング

- Firepower System and FTDトラブルシューティング

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

質問なのですが、HSRP構成ではなく、VRRP構成で即スタンバイに切り替わりプライマリがアクティブになればセカンダリからの切り戻しされるようにするにはどのような手順を踏みますか。教えてください。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Negishiさん、こんにちわ。

ASAは独自の冗長方式をとってますため、残念ながらHSRPやVRRPはサポートしてません。 なお、自動の切り戻り機能(Preempt)は、このドキュメントの冗長方式(Single Mode)ではサポートしてませんが、Multiple Context Modeという特殊方式を利用すると 利用可能です。

しかし、ルータに比べ、Firewallはセッション制御と同期を機器間で行うため、Active機の切り替え発生時の負荷や通信影響の発生リスクは ルータに比べると高くなります。及び、例えばリンクフラップや 連続した再起動(電源供給不安定含む)など発生し何度も 「自動切り替え→切り戻し→切り替え→切り戻し・・」となると、継続した深刻な通信影響が発生するリスクがあります。

そのため、Firewallの冗長構成でPreemptを使うのは、あまり一般的ではありません。Firewallに接続するスイッチが ワイヤーレートや高速なものであれば、経路がSecondary側によっても スループットダウンは ほぼ発生しないことも、Preemptが不要な理由の1つです。 何らかの理由で切り替えが発生しPrimary/Activeに戻したい場合は、お昼や夜間など通信影響の少ない時間帯に手動で戻すのが個人的にはお勧めになります。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

ありがりとうございました。

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

show failover以外で

互いにConfigの同期が行われているかどうかがわかるコマンドはありますか?

- 既読としてマーク

- 新着としてマーク

- ブックマーク

- ハイライト

- 印刷

- 不適切なコンテンツを報告

HITOSHIさん、こんにちは。

既にご存知かもですが、show failover stateコマンドの Configuration Stateから確認可能です。

ASAV-01/pri/act# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready None

====Configuration State===

Sync Done - STANDBY <---コチラ

====Communication State===

Mac set

もしくは、Active機のshow runと Standby機のshow runを比較して頂くのが一般的かと思います。Active機で "failover exec mate show run"を実行すれば Standby機のshow runも確認できます。各機器のshow runを WinMergeなど差分確認ツールで比較してください。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします