1. 目的

MAC OS X 版 Cisco Secure Client のトラブルシューティングで収集する情報全般、および採取方法を整理して紹介します。

事象内容に応じたログを調査の初期段階から採取することにより、迅速に調査が進むことが見込まれますので、是非ご活用ください。

なお、本資料は以下の資料を元に Cisco Secure Client 5.1.2.42 および、macOS Sonoma (14.4) を使用して作成されています。お使いの環境によって表示内容が多少異なる場合がありますので、ご認識いただければと思います。

2. 必須となる情報

DART の採取は、ほぼ必須の情報となります。

また、DART の内容を確認するにあたり、問題となる事象が発生した時刻を正確に把握する必要があります。

そこで、お問い合わせに際しては、DART の採取および事象発生時刻をご提示ください。

Cisco Secure Client から特徴的なエラーメッセージが出力されるような事象であれば、その具体的な内容、ないしエラー画面をキャプチャして併せてご提示ください。

エラーメッセージについては、以下の資料があります。事前調査の段階でご一読ください。

Cisco AnyConnect Secure Mobility Client VPN ユーザ メッセージ リリース 3.1

https://www.cisco.com/c/ja_jp/td/docs/sec/vpnendpointsecurclients/anyconnectsecuremobilityc/smg/001/ac31-vpn-user-msgs.html

3. 採取手順

以下で、macOS での DART の採取方法(3-1)、および障害の内容に応じてさらに追加で採取すべき情報(3-2以降)を追記します。

3-1 DART (AnyConnect Diagnostics and Reporting Tool)

=======================

トラブルシューティングに役立つデータを一括収集するツールです。

インストールされていない場合は、Cisco AnyConnect Secure のインストールパッケージ(cisco-secure-client-macos-x.x.xxxxx-k9.dmg) から追加でインストールすることが可能です。

インストール - Installation Type で AnyConnect Diagnostics and Reporting Tool をチェックして Continue

インストール後は、以下のように採取することが可能となります。

調査対象となる事象発生後に、Cisco AnyConnect Secure のメニューバーから Genarate Diagnostics Report をクリックして DART を起動

# インストールされていないとグレイアウトして起動できません。

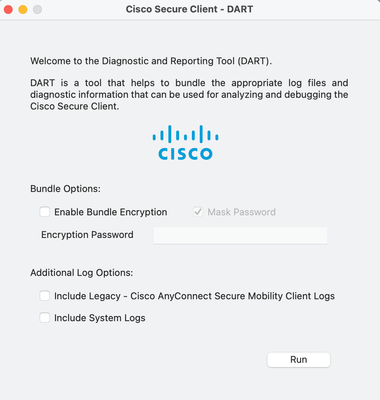

実行(Run)するとデスクトップに DART ファイルが生成されます(Encryption Password の入力は任意です)。

# Additional でログのオプションを選択することができます。状況に合わせて選択してください。

3-2 Routing 関連の情報収集

=======================

route-debugging により VPN 接続確立後のルーティング情報の遷移をタイムスタンプ付でログに記録することができます。VPN 接続前に以下をターミナルから実行することで有効になります。

sudo touch /opt/cisco/anyconnect/debugroutes

debbugroutes ディレクトリは VPN 切断後に削除され、route-debugging 機能も自動的に無効になりますのでご注意ください。出力結果は以下に保存され、DART にも含まれます。

/tmp/debug_routechangesv4.txt

/tmp/debug_routechangesv6.txt

3-3 DNS 関連の情報収集

=======================

次のコマンドで DNS の設定が確認できます。VPN 接続前後で採取ください。

resolv.conf ではありませんのでご注意ください。

scutil --dns

次の手順でDNS キャッシュをログに記録することができます。事前にDNS キャッシュをクリアしてから、事象発生後にログに記録させる手順が望ましいです。

MAC OS 10.9 およびそれ以前

!--- キャッシュクリア

sudo killall -USR1 mDNSResponder

sudo killall -USR2 mDNSResponder

sudo killall -HUP mDNSResponder

!--- 事象再現直後に DNS キャッシュをログ(system.log)に書き込みます

sudo killall -INFO mDNSResponder

MAC OS X 10.10

!--- キャッシュクリア

sudo discoveryutil udnsflushcaches

sudo discoveryutil mdnsflushcache

!--- 事象再現直後に DNS キャッシュをログ(system.log)に書き込みます

!--- label には任意の識別子を指定ください

sudo discoveryutil udnscachestats [label]

sudo discoveryutil mdnscachestats [label]

DNS 関連のトラブルでは必要に応じて後述(3-5)のパケットキャプチャも採取ください。

3-4 Proxy 関連の情報収集

=======================

macOS では Private Proxy の使用がサポートされています。

次のコマンドで Proxy の設定が確認できます。VPN 接続前後に採取ください。

scutil --proxy

4. 参考情報