はじめに

Snortルールには、攻撃の種類を示す カテゴリ情報(Classification)や、攻撃の危険レベル(Priority)が設定されています。 これら情報は、そのルールの分類や 攻撃が成功時の危険度を把握する上で役に立ちます。

本ドキュメントでは、Classificationや Priorityの確認方法について紹介します。

本ドキュメントは、Firepower System バージョン 6.2.3を元に確認、作成しております。

Classificationや Priorityの確認方法

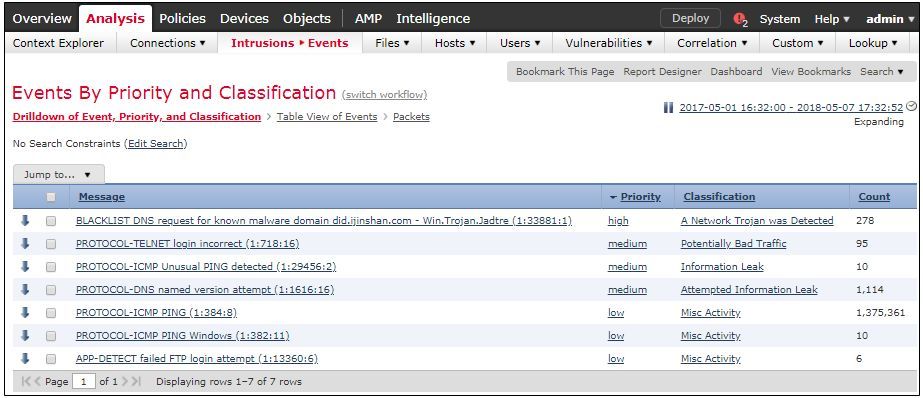

Intrusion Eventより、検知したイベントの Classificationや Priorityを確認することができます。

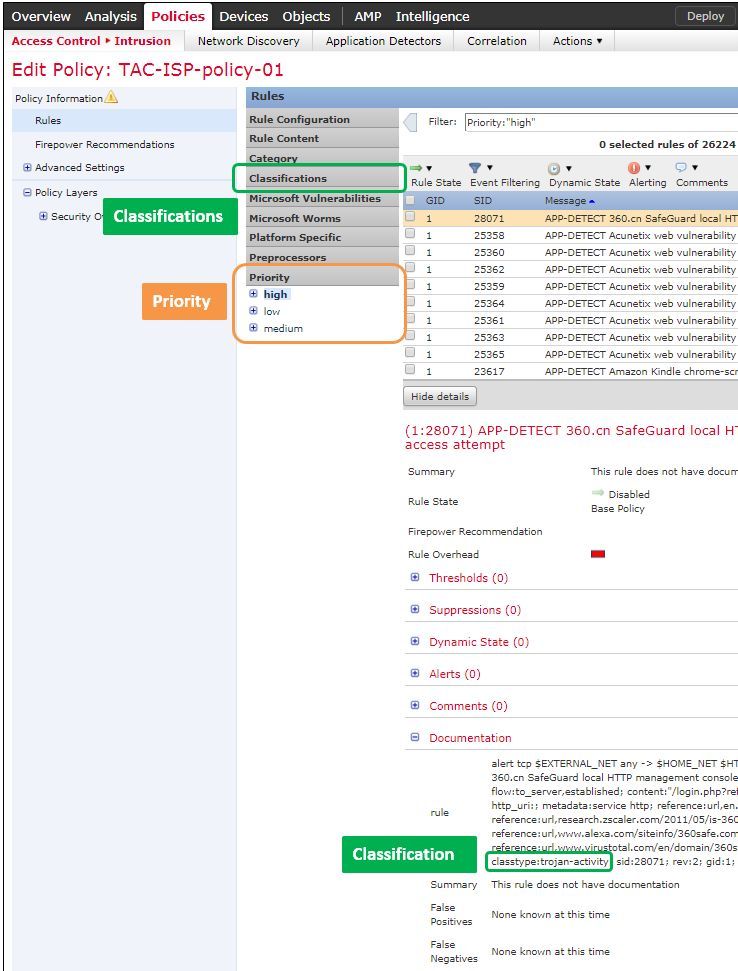

各Classificationや Priorityに属するルール一覧を確認したい場合は、Policies > Access Control > Intrusion > (任意Intrusion Policy) > Policy Information > Rules から 確認できます。 また、各ルールの Classtypeより、定義されている分類の確認も可能です。

Priorityの決定

各Classificationには、デフォルトで以下のPriority値が定義されています。

| Default Classification |

Description |

Priority |

| attempted-admin |

Attempted Administrator Privilege Gain |

high |

| attempted-dos |

Attempted Denial of Service |

medium |

| attempted-recon |

Attempted Information Leak |

medium |

| attempted-user |

Attempted User Privilege Gain |

high |

| bad-unknown |

Potentially Bad Traffic |

medium |

| client-side-exploit |

Known client side exploit attempt |

high |

| default-login-attempt |

Attempt to Login By a Default Username and Password |

medium |

| denial-of-service |

Detection of a Denial of Service Attack |

medium |

| file-format |

Known malicious file or file based exploit |

high |

| icmp-event |

Generic ICMP Event |

low |

| inappropriate-content |

Inappropriate content was detected |

high |

| malware-cnc |

Known malware command and control traffic |

high |

| misc-activity |

Misc Activity |

low |

| misc-attack |

Misc Attack |

medium |

| network-scan |

Detection of a Network Scan |

low |

| non-standard-protocol |

Detection of a Non-Standard Protocol or Event |

medium |

| not-suspicious |

Not Suspicious Traffic |

low |

| policy-violation |

Potential Corporate Policy Violation |

high |

| protocol-command-decode |

Generic Protocol Command Decode |

low |

| rpc-portmap-decode |

Decode of an RPC Query |

medium |

| sdf |

Sensitive Data |

medium |

| shellcode-detect |

Executable Code was Detected |

high |

| string-detect |

A Suspicious String was Detected |

low |

| successful-admin |

Successful Administrator Privilege Gain |

high |

| successful-dos |

Denial of Service |

medium |

| successful-recon-largescale |

Large Scale Information Leak |

medium |

| successful-recon-limited |

Information Leak |

medium |

| successful-user |

Successful User Privilege Gain |

high |

| suspicious-filename-detect |

A Suspicious Filename was Detected |

medium |

| suspicious-login |

An Attempted Login Using a Suspicious Username was Detected |

medium |

| system-call-detect |

A System Call was Detected |

medium |

| tcp-connection |

A TCP Connection was Detected |

low |

| trojan-activity |

A Network Trojan was Detected |

high |

| unknown |

Unknown Traffic |

low |

| unsuccessful-user |

Unsuccessful User Privilege Gain |

high |

| unusual-client-port-connection |

A Client was Using an Unusual Port |

medium |

| web-application-activity |

Access to a Potentially Vulnerable Web Application |

medium |

| web-application-attack |

Web Application Attack |

high |

なお、SnortルールにPriority値が個別に設定されている場合、そのPriority値が優先されます。

FAQ

Q: 特定のClassificationや High Priorityのルールが、全てドロップされるのでしょうか

いえ、Inline Drop判断は、別に行われます。 ClassificationやPriorityの設定は、監視運用で利用可能なパラメータの1つであることに注意してください。

該当ルールにマッチ時に Inline Dropを行うか否かの Rule Stateの設定は、Cisco Talosが決定しており、また選択するBase Policy によっても変化します。 例えば、Base Policyに、"Balanced Security and Connectivity"(バランス)を設定時よりも、"Security Over Connectivity"(セキュリティ優先)を設定時のほうが、マッチ時にドロップとなるルール数は増加します。

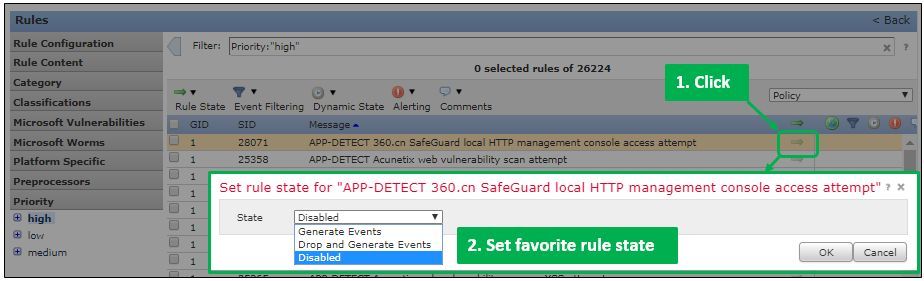

何らかの理由で 特定ルールの Rule Stateの変更をしたい場合は、任意Intrusion Policy内の Policy Information > Rules から、任意ルールの Rule Stateアイコンをクリックすることで可能です。

Q: 特定のClassificationや Priorityのイベントが発生時の アラート設定は可能ですか

はい、Correlation Policyを利用することで可能です。 詳しい設定方法は、以下ガイドなどを参考にしてください。

FMC: Intrusion Eventや Malware Eventを元に Eメール通知の設定方法 - Correlation Policy

https://supportforums.cisco.com/t5/-/-/ta-p/3165340

Firepower Management Center Configuration Guide, Version 6.2 - Chapter: Correlation Policies

https://www.cisco.com/c/en/us/td/docs/security/firepower/620/configuration/guide/fpmc-config-guide-v62/correlation_policies.html

参考情報

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733