コネクションやトラフィック量の多いIPアドレスの確認方法

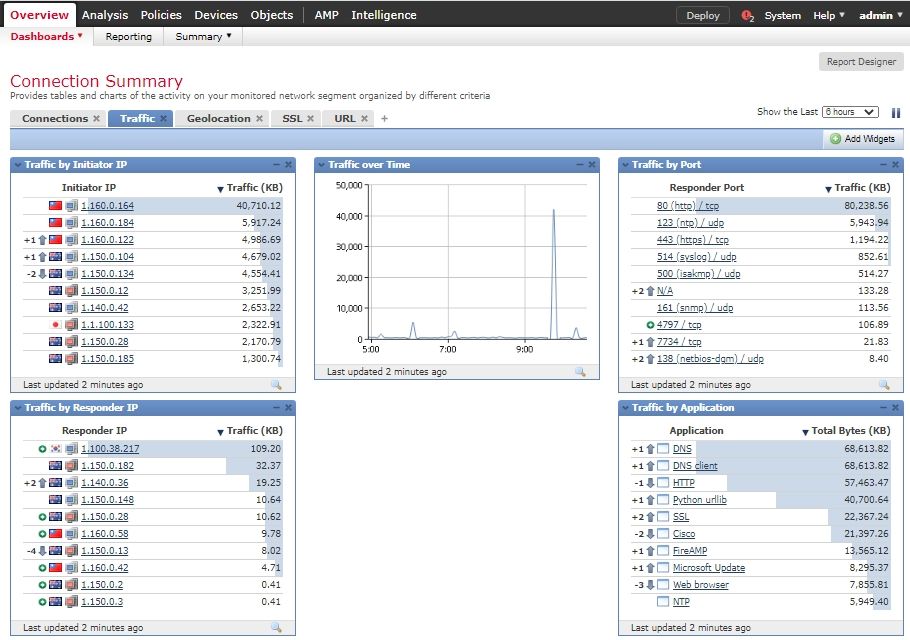

Overview > Dashboards から確認できる各ダッシュボードから、様々な情報をグラフィカルに確認することができます。コネクションやトラフィック量の多いIPアドレスの情報は、Connection Summary ダッシュボードから確認可能です。

Overview > Dashboards > Connections Summary から Connections タブで、Initiator IP と Responder IP 毎のコネクション数 (TOP10) を確認することができます。

Overview > Dashboards > Connections Summary から Traffic タブで、Initiator IP と Responder IP 毎のトラフィック量 (TOP10) を確認することができます。

なお、Widgetの表示件数はデフォルト 10個までですが、Title左側の ∨をクリックし、Resultsフィールドを変更することで 最大25個までの表示に拡張も可能です。

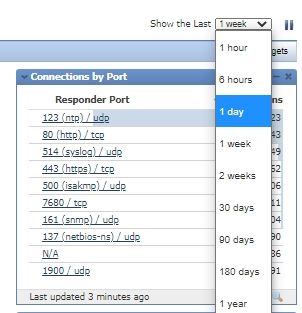

また、画面右上の「Show the Last」の期間を変更することで、集計期間の変更が可能です。例えば、期間を「1 hour」にすることで、直近のコネクション量やトラフィック量の多いIPの表示が可能になります。

例えば以下の画像例の場合、1.100.38.217 と xx.xx.78.1間で、7GB以上のトラフィックが、直近1時間で発生してたこと、および 23:50頃にトラフィック量が多かったことがわかります。

よくある質問と対応

ダッシュボードにデータが何も表示されません

Access Control Policyの各ルールでロギングが有効であるか確認してください。仮にロギングが無効な場合、ダッシュボードで コネクション情報や関連情報は閲覧ができません。

Add Widgets ボタンを押しても 目当てのWidgetがありません

デフォルト定義のWidgetのいくつかは、Custom Analysis Widget から作成されています。Widgetの追加やチューニング方法について詳しくは、以下ドキュメントを参考にしてください。

Connection over Time の ウィジェットの時間が 正しくありません

Title左側の ∨をクリックし Timezone を Asia/Tokyo に変更してください。

テストで大容量ファイルをダウンロード中なのにダッシュボードに表示されません

コネクションログは通信開始時と終了時に保存されるため、ウィジェットに表示は ファイルダウンロードが完了しコネクション終了するまで待ってください。

もしくは、リアルタイムでのトラフィック量の確認を行いたい場合は、FTD や 通信経路の別機器(スイッチやルーター等)でNetflowの有効化・利用を検討してください。FMC/FTDでの Netfow の設定例は、Firepower Threat DefenseでのNetFlowセキュアイベントロギングの設定 を参照してください。

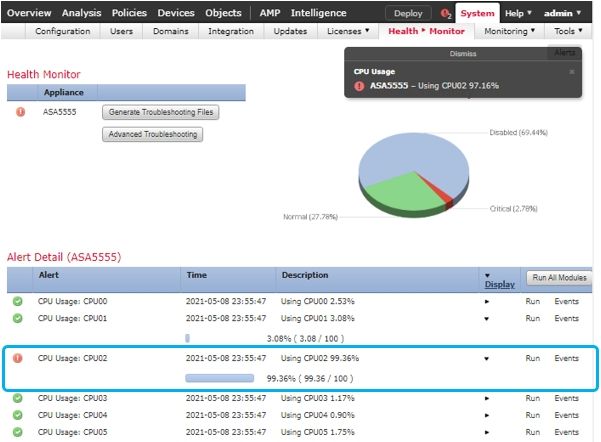

通信量が多く過負荷の場合にアラートを出すことはできますか

通信量過多の場合、CPU高負荷の原因となります。FMCの Health Monitor機能の ヘルスモニタアラートを使うことで、管理デバイスのCPU高負荷時のSNMPやメールアラートの設定が可能です。ヘルスモニタアラートの設定例は、ご利用バージョンの設定ガイドにて確認できます。例えば以下は、Firepower System Version 6.4のヘルスモニタの設定ガイドです。

FTDのCPU監視方法について詳しくは以下ドキュメントを参照してください。

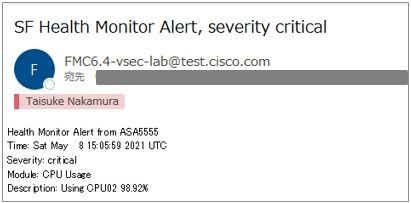

例えば以下は、シングルフローの大容量ファイルアップロード時にCPU02上のSnortプロセスが高負荷となり、ヘルスモニターで CPU高負荷検知時、および メールでアラート受信時の画像例です。

一部のCPUが過負荷の場合、そのCPUを流れる通信はDropされませんか

各セッションは 複数CPU上の各Snortプロセスで分散処理されますが、あるCPU上のSnortの高負荷 (目安:CPU負荷 80%以上)、そのCPUに新規セッションは一時的に割り当てられなくなります。高負荷のCPUは既存のセッションの処理に専念し、セッションが終了し CPU負荷が下がればまた そのCPUも新規セッション処理に利用されるようになります。

また、CPU負荷が90%以上の場合、パケットドロップや処理欠けの原因となることがありますが、特にTCP通信の場合は パケットドロップによりTCPアプリケーション側で速度調整が行われるようになるため、パケットドロップに敏感なアプリケーションの場合を除き、多少のパケットドロップは実通信には通常 大きな影響はありません。

そのため、FTDの運用において一部CPUの高負荷の発生は珍しい事でなく 大きな問題となる事は稀で、通常気にする必要はありません。 逆に、殆どのCPUで高負荷が発生している場合は FTDの通信処理性能を越える Oversubscription (過負荷) が発生してると考えることができます。

特定通信によりCPU高負荷時の対策例を教えてください

通信の内容や状況により対策は異なります。以下は対策例となります。

- 異常な通信の場合、送信元端末の確認とユーザに自粛依頼や、ネットワーク装置側での対象通信の遮断やQoS(※1)の検討・実施

- 正常な通信、かつ信頼できる通信(定期バックアップ等)の場合は、該当通信をPrefilterのFastpath (設定例はコチラ)、 もしくは Access Control PolicyのTrustで信頼・許可

- 正常な通信、かつ一時的な 一部CPUの高負荷(※2)の場合は様子見

- 正常な通信、かつ慢性的に全てのCPUが高負荷(※3)の場合は、処理負荷をさげるための全体的な設定のチューニング、もしくは FTDをよりパフォーマンスなモデルにアップグレード検討

※1:FTDでQoSを実施すると別の負荷原因となるため、より高速にQoS処理が可能な通信経路上のスイッチなどでQoSの実施がお勧めです。FTDで遮断を行う場合は、Prefilterの Block機能(設定例はコチラ)を使うことで、Snort負荷を抑えて通信遮断が可能

※2:エレファントフローの Snortによる AVCやIPS、マルウェア検査による一時的な高負荷が原因である事が殆ど。頻発してない場合は様子見がお勧め。エレファントフローの多いネットワークで CPU過負荷の頻発を抑えたい場合は、インテリジェント アプリケーション バイパス(IAB)機能の利用を検討。IABを使うことで、高負荷通信の自動Trustが可能

※3:通信処理を行うSnortは各CPU上で動作しロードバランスをしているため、多数CPUが高負荷の場合は Oversubscription (過負荷/性能超過) と考えることができる。目安は 殆どのCPU負荷が80%~90%以上の状態

参考情報

Firepower System: Dashboard の Widget のカスタマイズや作成方法

https://community.cisco.com/t5/-/-/ta-p/4399672

Firepower System: 特定コアが CPU高負荷の場合の プロセス確認方法

https://community.cisco.com/t5/-/-/ta-p/4174143

ASA: show local-host コマンドの活用例

https://community.cisco.com/t5/-/-/ta-p/3156058

Process Single Stream Large Session (Elephant Flow) by Firepower Services

https://www.cisco.com/c/en/us/support/docs/security/firepower-management-center/200420-Processing-of-Single-Stream-Large-Sessio.html

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733