はじめに

FTDではSnortにて、アプリケーション制御や侵入検知/防御など高度制御を実施しています。

なお、System Updateや Intrusion Rule Update後のデプロイ時には 通常Snortの再起動が発生します。 Snort再起動中は、高度検査の停止や 新規通信遮断(FTD 6.2.0.2以降)、もしくは 全通信遮断(FTD 6.2.0以前)の原因となります。

例えば、Pingでネットワーク機器の死活監視を行っている環境の場合、Ping死活監視とSnort再起動のタイミングが重なると、Pingダウンと それに伴う対向機器ダウン誤検知の原因につながる事があります。

本ドキュメントでは、FTDを経由するICMP通信の、Snort検査を行わない許可(=Fastpath)の設定方法を紹介します。Snort検査を介さないことで、Snort再起動時のICMP通信への影響を抑えることができます。

本ドキュメントは、FMC 6.2.0.2、Firepower 4120 6.2.0.2を元に確認、作成しております。

プレフィルタによるICMP許可設定

プレフィルタのFastpath(trust)を利用することで、Snortの追加検査無しに高速にICMPの通過許可が可能です。

Policies > Access Control > Prefilter から 任意Prefilterポリシーを選択し、任意Prefilterルールを作成します。

IPアドレスベースの制御を行う場合は、Networksタブから送信元や宛先のIP指定が可能です。

Portsタブを開き、ActionからFastpathを、Destination PortsにICMPを選択します。

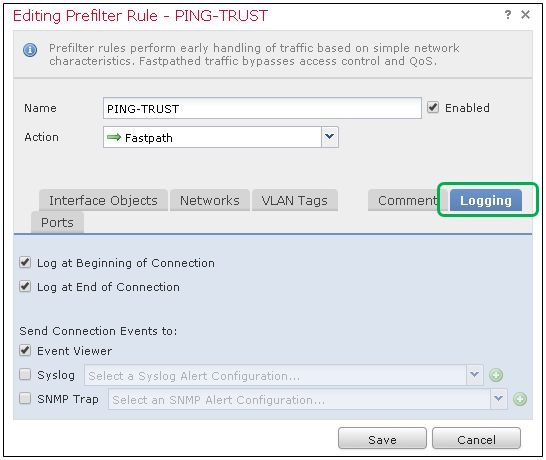

通信発生時のイベントログ出力を有効化する場合は、Loggingタブから任意設定をチェック・選択します。

Prefilterルール編集後のSave、Prefilterポリシー編集後のSaveを、各実行します。

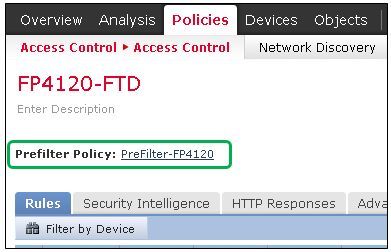

Policies > Access Control > Access Control から 任意Access Controlポリシーを選択し、定義したPrefilterポリシーが選ばれている事を確認します。 仮に異なる場合は、クリックし任意Prefilterポリシーに変更しSaveします。

設定を任意管理デバイスにデプロイしたら、設定適用は完了です。

Fastpath動作確認

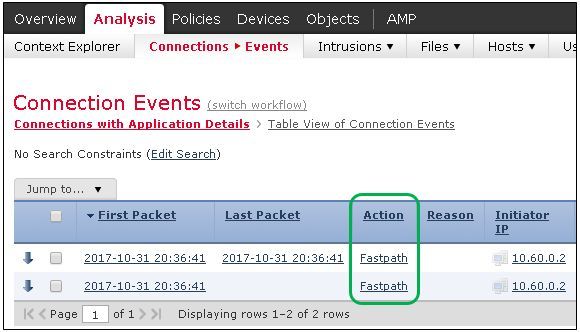

Fastpath対象通信は、Analysis > Connections > Eventsから、Action列の Fastpath出力で確認可能です。

参考情報

FTD: Prefilterの役割と設定と動作確認

https://supportforums.cisco.com/t5/-/-/ta-p/3194254

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733