はじめに

Secure Firewall Posture(旧称 HostScan)は Cisco Secure Client(旧称 Cisco AnyConnect Secure Mobility Client)に統合されているセキュリティ機能です。本ドキュメントでは、HostScan から Secure Firewall Posture へのバージョンアップ方法について紹介します。本ドキュメントでは、ASAv 9.18(4)22、ASDM 7.20(1)、Cisco Secure Client 5.1.2.42、Secure Firewall Posture 5.1.2.42 のソフトウェアバージョンを利用して確認しております。

Cisco AnyConnect のアップグレード方法について、AnyConnectのバージョンアップ方法(windows端末)をご参照ください。

構成

本ドキュメントは、以下の構成で、設定・動作確認をしています。

ASA側 の設定例

ASA CLI で必要最小限の設定を実施します。

tunnel-group dap_test_tg type remote-access

tunnel-group dap_test_tg general-attributes

default-group-policy dap_test_gp

tunnel-group dap_test_tg webvpn-attributes

group-alias dap_test enable

group-policy dap_test_gp internal

group-policy dap_test_gp attributes

vpn-tunnel-protocol ssl-client

address-pools value ac_pool

webvpn

anyconnect keep-installer installed

always-on-vpn profile-setting

webvpn

enable outside

http-headers

hsts-server

no enable

max-age 31536000

no include-sub-domains

no preload

hsts-client

no enable

no x-content-type-options

no x-xss-protection

no content-security-policy

hostscan image disk0:/hostscan_4.10.07073-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.10.07073-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

cache

disable

error-recovery disable

ASA上で展開する方法

Step 1. イメージファイルのダウンロード

Software Download からアップグレード予定の Cisco Secure Client イメージと Secure Firewall Posture イメージをダウンロードします。

- Cisco Secure Client : cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg

- Secure Firewall Posture : secure-firewall-posture-5.1.2.42-k9.pkg

Step 2. イメージファイルをASAへの転送

アップグレード予定のイメージファイルを ASA にアップロードします。本例においては、ASA CLI を用いて、HTTPサーバー経由でイメージファイルの転送を行います。

copy http://1.x.x.x/cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg flash:/

copy http://1.x.x.x/secure-firewall-posture-5.1.2.42-k9.pkg flash:/

ciscoasa# show flash: | in secure

139 117011512 Mar 26 2024 08:08:56 cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg

140 92993311 Mar 26 2024 08:14:16 secure-firewall-posture-5.1.2.42-k9.pkg

Step 3. ASA CLI でイメージファイルの指定

Cisco Secure Client の接続に使用するイメージファイルを ASA CLI 上で指定します。

ciscoasa(config)# webvpn

ciscoasa(config-webvpn)# hostscan image disk0:/secure-firewall-posture-5.1.2.42-k9.pkg

ciscoasa(config-webvpn)# anyconnect image disk0:/cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg

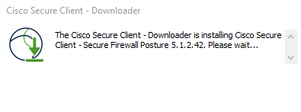

Step 4. 自動バージョンアップ

端末側で Cisco Secure Client の接続を実施すると、Cisco Secure Client と Secure Firewall Posture が自動的にアップグレードされます。

Secure Firewall Posture モジュールのアップグレード例:

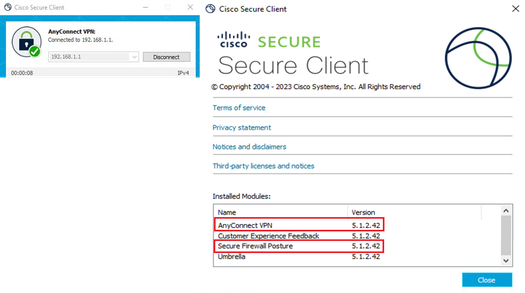

Step 5. アップグレード後のバージョン確認

Cisco Secure Client と Secure Firewall Posture が正常にアップグレードできたことを確認します。

アップグレード後のバージョン:

クライアント端末側でインストールする方法

Step 1. インストーラのダウンロード

Software Download からアップグレード予定のイメージファイル(インストーラ)をダウンロードします。

- cisco-secure-client-win-5.1.2.42-predeploy-k9.zip

Step 2. インストーラを対象端末への転送

ダウンロードしたインストーラを FTP や USB などで対象端末に転送します。

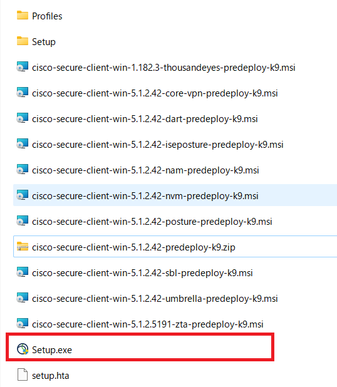

Step 3. インストーラの実行

対象端末で、圧縮ファイルを解凍し、Setup.exe を実行します。

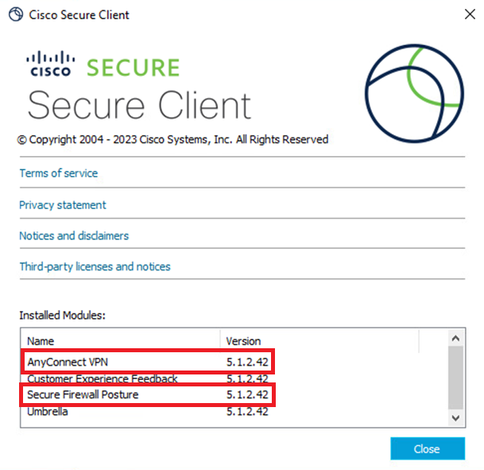

Step 4. アップグレード後のバージョン確認

Cisco Secure Client と Secure Firewall Posture が正常にアップグレードできたことを確認します。

よくある質問

Q : ASA 側で指定された Secure Firewall Posture(旧HostScan)のバージョンよりも、端末側にインストールされたバージョンのほうが新しい場合、正常に動作しますか

A : はい。以下は HostScan 4.10.07073 で DAP(パターン3 : 複数の DAP (Action : Continue) がマッチされる)を設定し、特定な端末で HostScan 4.10.07073 を Secure Firewall Posture 5.1.2.42 にアップグレード後の動作確認例です。

ASA側で設定したイメージファイルのバージョン情報:

webvpn

hostscan image disk0:/hostscan_4.10.07073-k9.pkg

anyconnect image disk0:/anyconnect-win-4.10.07073-webdeploy-k9.pkg

Windows端末で Cisco Secure Client と Secure Firewall Posture をアップグレード後のバージョン情報:

Windows端末から Cisco Secure Client への接続例:

Q : Cisco Secure Client 5.x と HostScan 4.x の組み合わせで正常に動作しますか

A : いいえ。Cisco Secure Client 5.x と HostScan 4.x の組み合わせはサポートされません。

Q : HostScan 4.x を Secure Firewall Posture 5.x にアップグレードする際に、事前検証のため、一部の端末のみでアップグレードすることが可能ですか

A : はい。上記 「クライアント端末側でインストールする方法」を利用し、特定な端末に対するアップグレードをご検討ください。

参考情報

AnyConnectのバージョンアップ方法(windows端末)

Cisco Secure Firewall (FTD) - how to

Firepower System and FTDトラブルシューティング

ファイアウォール トラブルシューティング