※ 2018 年 10 月 1 日現在の情報をもとに作成しています

1. はじめに

AD Connector のバージョン 1.2.1 がリリースされ、ドメイン コントローラーから AD 情報を取得するための通信に LDAPS が正式に使えるようになりましたので、本記事で詳しく紹介します。

Insights Active Directory Connector – Version 1.2.1

https://support.umbrella.com/hc/en-us/articles/360001308006-Insights-Active-Directory-Connector-Version-1-2-1

※ ドキュメントによっては、バージョン 1.1.24 から LDAPS が使用可能になったと記載されているものもあります

2. AD 情報の取得処理

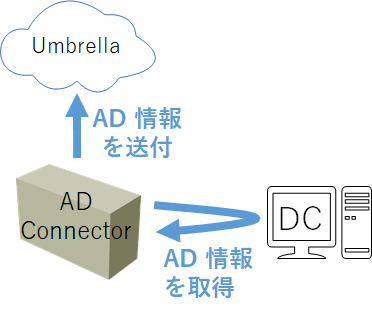

Active Directory Integration における AD Connector の役割の 1 つに、「ドメイン コントローラーから AD 情報を受け取り、クラウド上の Umbrella サーバーに送る」というものがあります。

ここでいう AD 情報とは以下になります。

- AD Users のリスト

- AD Computers のリスト

- AD Groups に所属している AD Users のリスト

この情報は Umbrella Dashboard のポリシー画面やレポート画面で Identity として使われます。

AD Connector の詳細な動作については以前の記事を参照してください。

これまでのバージョンでは、ドメイン コントローラーから AD 情報を取得するための通信に LDAP のみが使用されていましたが、バージョン 1.2.1 から LDAPS (LDAP over SSL) も使われるようになりました。

3. LDAPS について

LDAPS は LDAP 通信を SSL/TLS を介して行うもので、行われるやり取りが完全に暗号化されます。新しい AD Connector は LDAPS を優先して使用するようになり、LDAPS で AD 情報の取得に成功した場合、AD Connector のログ ファイルに以下のようなメッセージが出力されます。

<AD users の取得の例>

Using SSL for DC(XXX) communication to fetch User list

一方、LDAPS 通信に失敗した場合、AD Connector のログ ファイルに以下のようなメッセージが出力されます。

Either DC Host (XXX) is invalid or SSL is not configured. Falling back to Kerberos.

System.Runtime.InteropServices.COMException: サーバーは使用可能ではありません。

なお、LDAPS が失敗するよくある原因は以下のとおりです。

- サーバー証明書が用意されていないなど、ドメイン コントローラー側が LDAPS に対応していない

- Umbrella Dashboard に登録されている AD Server の名前が正しいものになっていない (修正には再登録が必要)

- ドメイン コントローラー側で LDAPS 用のポート TCP 636 (およびグローバル カタログ用の TCP/UDP 3269) が開いていない

もし LDAPS に失敗した場合、これまでのバージョンと同様に LDAP が使われますが、この LDAP の動作にも変更がありました。

これまでのバージョンでは、SASL/GSS-API を介した NTLM プロトコルが使用されていましたが、バージョン 1.2.1 では、先に Kerberos を試み、失敗したら NTLM が使われようになりました。

※ SASL ~ Simple Authentication and Security Layer

※ GSS-API ~ Generic Security Services Application Program Interface

Kerberos で AD 情報の取得に成功した場合、AD Connector のログ ファイルに以下のようなメッセージが出力されます。

<AD users の取得の例>

Using Kerberos for DC(XXX) communication to fetch User list

なお、LDAP 通信を正常に行うためのポートの条件は以前と同じで、TCP 389 (およびグローバル カタログ用の TCP/UDP 3268) が開いている必要があります。

以上をまとめると、以下の順番で AD 情報の取得が試みられることになります。

- LDAPS

- LDAP - Kerberos

- LDAP - NTLM

4. 参考情報

Umbrella Insights - Encryption for AD Sync

https://support.umbrella.com/hc/en-us/articles/360001366883-Umbrella-Insights-Encryption-for-AD-Sync