- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- Umbrella: Cisco Secure Client Umbrella Module のステータスについて

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2018-08-09 04:07 PM 2025-02-21 06:42 PM 更新

※ 2025 年 2 月 21 日現在の情報をもとに作成しています

1. はじめに

本記事では、Windows OS 上にインストールされた Cisco Secure Client の Umbrella Module のステータスについて紹介します。

2. サービス起動時のステータス

Cisco Secure Client のインストール中に「Umbrella」にチェックを入れてインストールを行うと、通常、以下 3 つのサービスが登録されます。

まず、一番上の「Cisco Secure Client - AnyConnect VPN Agent」は、Cisco Secure Client の本体といえるもので、Cisco Secure Client のインストール中に「Core & AnyConnect VPN」を選択したかどうかに関わらず、インストール後に必ずサービス一覧に登録されます。このサービスは OS 起動時に自動的に起動し、その他にインストールされているモジュールのサービスを起動する役割を持ちます。

次に、真ん中の「Cisco Secure Client - Umbrella Agent」は、Umbrella の DNS セキュリティを担当するサービスで、「Cisco Secure Client - AnyConnect VPN Agent」によって起動されます。もし、このサービスが起動していない場合、GUI 上の Umbrella のステータスは、以下の画像のとおり「サービスを利用できません。」となり、DNS セキュリティの機能を使用できません。

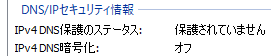

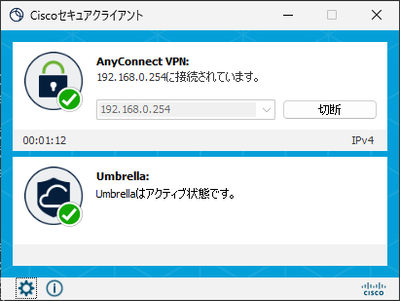

逆に問題なくサービスが起動された場合、GUI 上の Umbrella のステータスは、以下の画像のとおり「Umbrella はアクティブ状態です。」となり、DNS セキュリティによって保護されます。

ただし、Umbrella を契約している組織を識別するための OrgInfo.json ファイルを PC 内の所定のフォルダに保存し忘れた場合、GUI 上の Umbrella のステータスは、以下の画像のとおり「プロファイルが見つかりません。」となり、DNS セキュリティの機能を使用できません。

最後に、一番下の「Cisco Secure Client - Umbrella SWG Agent」は、Umbrella の Web セキュリティを担当するサービスで、 これも「Cisco Secure Client - AnyConnect VPN Agent」によって起動されます。もし、このサービスが起動していない場合、GUI 上の詳細ウィンドウにある Umbrella > セキュア Web ゲートウェイのステータスは、以下の画像のとおり「保護されていません」となり、Web セキュリティの機能を使用できません。

また、契約している Umbrella のサブスクリプションに SIG (Secure Internet Gateway) が含まれていない場合は、そもそも Web セキュリティの機能を使用することができないため、このサービスは起動せず、Web セキュリティの機能を使用できません。

※ 契約情報を確認するために必要な OrgInfo.json ファイルがない場合もこのステータスになります

問題なくサービスが起動された場合、セキュア Web ゲートウェイのステータスは、以下の画像のとおり「保護されています」となり、Web セキュリティによって保護されます。

3. サービス起動時のトラブルのステータス

この項では、「Cisco Secure Client - Umbrella Agent」サービスの起動時の流れを追いながら、異常なステータスをいくつか紹介します。

「Cisco Secure Client - Umbrella Agent」サービスが起動すると、最初に、クラウド上の Umbrella API (api.opendns.com) へのデバイスの登録 (Device Registration) 処理が行われます。

このデバイス登録処理は、サービス起動時にのみ行われるもので、Umbrella Dashboard 未登録の場合は、「導入」>「コアアイデンティティ」>「ローミングコンピュータ」にエントリーを登録し、登録済みの場合においても、現在の登録状況を確認するために行われます。

この時の登録処理は TCP 443 による SSL/TLS 通信にて行われるため、PC に有効なネットワークアダプタがない、有効な DNS 設定がない (つまり api.opendns.com の名前解決ができない)、ファイアウォールによって通信がブロックされる、SSL/TLS の証明書の失効確認を行うための CRL/OCSP サーバーへアクセスできないなどの問題がある場合、以下のようなステータスとなり、Umbrella を利用できません。

なお、Umbrella のログ ファイル (C:¥ProgramData\Cisco\Cisco Secure Client\Umbrella\data\cscumbrellaplugin.log) には以下のようなメッセージが記録されます。

Device Registration: received response: リモート サーバーに接続できません。

=> api.opendns.com に TCP 443 で接続できない

Device Registration: received response: リモート名を解決できませんでした。:'api.opendns.com'

=> api.opendns.com の名前解決ができない

Device Registration: received response: 接続が切断されました: SSL/TLS のセキュリティで保護されているチャネルに対する信頼関係を確立できませんでした。

=> SSL/TLS 通信をするための証明書の失効確認ができない

デバイス登録処理が完了すると、次にクラウド上の Umbrella API (sync.hydra.opendns.com) との最初の同期通信が行われます。この通信は、まずサービス起動時に 1 回行われ、その後は約 30 分間隔で Umbrella との情報の受け渡しが行われます。

主な同期の内容としては、PC からは現在のステータスなどが Umbrella クラウドに送られ、Umbrella クラウドからは内部ドメインのリストや各種パラメータなどが送られます。

このサービス起動時の同期処理に失敗すると、同期が可能になるまで処理が中断されます。この時のステータスは、前述のデバイス登録処理に失敗した時と同じものとなり、Umbrella を利用できません。

なお、Umbrella のログ ファイル (C:¥ProgramData\Cisco\Cisco Secure Client\Umbrella\data\cscumbrellaplugin.log) には以下のようなメッセージが記録されます。

POST to https://sync.hydra.opendns.com/v3/ failed: リモート サーバーに接続できません。

※ サービスが起動した後に行われる同期通信に失敗した場合は、Umbrella のセキュリティ機能に問題は発生しません。ただし、同期通信の失敗が続くと、Umbrella Dashboard 上のステータスが「オフライン」に変わります(ステータスを受け取れないため)

以上のような API 通信トラブルの解決方法としては、Cisco Secure Client の Umbrella Module の前提条件を満たしているかを改めて確認します。

Cisco Umbrella DNS User Guide - Prerequisites

https://docs.umbrella.com/deployment-umbrella/docs/prerequisites-1

Cisco Umbrella SIG User Guide - Prerequisites

https://docs.umbrella.com/umbrella-user-guide/docs/secure-client-prerequisites

4. サービス起動後のトラブルのステータス

サービスの起動時には問題が発生せず、一度 Umbrella のステータスがアクティブになったものの、その後、何らかのネットワークのトラブルが発生した際の例をいくつか紹介します。

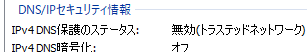

まず、DNS クエリーが暗号化されていない場合、以下のステータスになります。

このステータスの場合、Umbrella の DNS セキュリティ機能そのものは使えますが、DNS 通信は暗号化されません。

Umbrella の DNS サーバー (208.67.222.222/208.67.220.220) への UDP 443 の通信が可能なこと、および経路途中にあるファイアウォールなどで暗号化された DNS パケットが異常なパケットとして認識され、ドロップされていないことを確認してください。

次に、Umbrella の DNS サーバー (208.67.222.222/208.67.220.220) と UDP 443 (暗号化) と 53 (非暗号化) 両方の通信ができない場合、以下のステータスになります。

※ ステータスが「アクティブ状態」となっているのは、Umbrella のサービスそのものは正常に動作しているためです

また、Umbrella のログ ファイル (C:¥ProgramData\Cisco\Cisco Secure Client\Umbrella\data\cscumbrellaplugin.log) には以下のようなメッセージが記録されます。

Dns Protection IPv4 State Machine: rejected all candidate resolvers for port 443

Dns Protection IPv4 State Machine: rejected all candidate resolvers for port 53

このステータスの場合、Umbrella の DNS セキュリティ機能が使えなくなります。Umbrella の DNS サーバーとの疎通が可能かどうかを確認してください。

次に、PC に DNS サーバーが設定されていない、またはすべての DNS サーバーと DNS 通信ができない場合、以下のステータスになります。

また、Umbrella のログ ファイル (C:¥ProgramData\Cisco\Cisco Secure Client\Umbrella\data\cscumbrellaplugin.log) には以下のようなメッセージが記録されます。

Dns Protection: NetworkProbe: system IPv4 resolvers aren't responding

このステータスの場合、Umbrella の DNS セキュリティ機能が使えなくなるだけでなく、PC 上で名前解決そのものができなくなります。PC に設定されている DNS サーバーとの疎通が可能かどうかを確認してください。

最後に、PC のネットワークが一切使えない状態にある場合、以下のステータスになります。

また、Umbrella のログ ファイル (C:¥ProgramData\Cisco\Cisco Secure Client\Umbrella\data\cscumbrellaplugin.log) には以下のようなメッセージが記録されます。

Dns Protection: NetworkProbe: no nics with valid IPv4 addresses found

このステータスの場合、そもそもインターネットアクセスができませんので、ネットワークアダプタや LAN の状態を確認してください。

5. バックオフ時のステータス

Umbrella Dashboard の「導入」>「コアアイデンティティ」>「ローミングコンピュータ」の「設定」内の一番右のタブで DNS および SWG のバックオフの設定が可能となっており、特定の条件下で、DNS/Web セキュリティを無効化できます。ここでは 5 種類のバックオフ設定が動作した際のそれぞれのステータスを見ていきます。

まず、Protected Network 機能に準拠したネットワーク構成になっている場合、Cisco Secure Client の DNS セキュリティは無効になり、以下のステータスになります。

次に、クライアント PC の DNS クエリーが Virtual Appliance に送られるように設定されている場合、Cisco Secure Client の DNS セキュリティ機能は無効となり、以下のステータスになります。

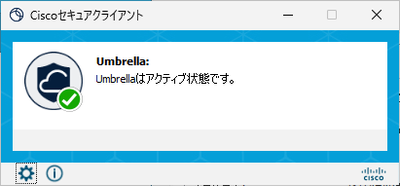

次に、「信頼されたネットワークドメイン (通称 マジック ドメイン)」の機能を有効にしており、対象となるネットワークに接続している場合、Cisco Secure Client の DNS/Web セキュリティ機能は無効となり、以下のようなステータスになります。

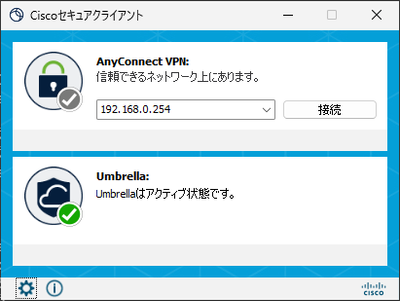

次に、AnyConnect VPN の Trusted Network Detection (信頼ネットワーク検出) 機能を有効にしており、対象となるネットワークに接続している場合、Cisco Secure Client の DNS/Web セキュリティ機能は無効となり、以下のようなステータスになります。

最後に AnyConnect VPN がフル トンネル時に、Cisco Secure Client の DNS/Web セキュリティ機能は無効となり、以下のようなステータスになります。

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます