※ 2022 年 7 月 21 日現在の情報をもとに作成しています

1. はじめに

Umbrella Dashboard には、SAML (Security Assertion Markup Language) を使って SSO (シングル サインオン) を行う機能が用意されています。

本記事では、SAML による Umbrella Dashboard の SSO 機能について簡単に紹介します。

2. SSO の概要

SSO (シングル サインオン) とは、一度のユーザー認証で複数のサービスやアプリケーションを利用できる仕組みを指します。Umbrella Dashboard の SSO では、外部の IdP (アイデンティティ プロバイダ) でユーザー認証を行い、その結果をもとに Umbrella Dashboard へのアクセスを許可する動作となります。

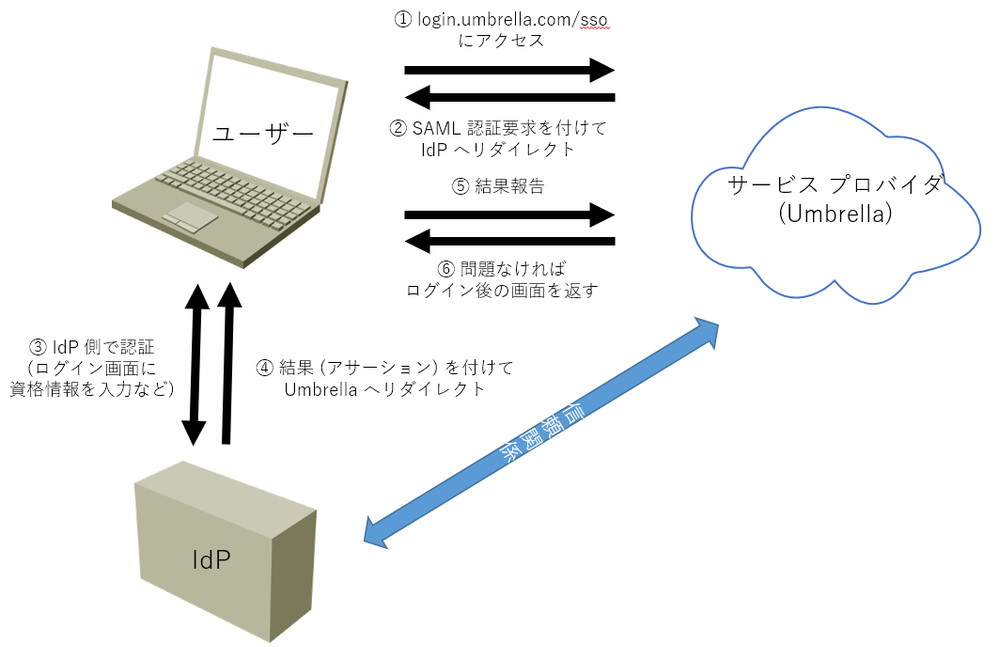

SSO を実現するためのプロトコルはいくつかありますが、Umbrella では SAML を使用しています。実際の動作を図に表すと以下のようになります。

図の流れを簡単に説明すると、まずユーザーが Umbrella Dashboard の SSO 用のログイン画面 (login.umbrella.com/sso) にアクセスし、アカウント名 (メールアドレス) を入力します (1)。

そのリクエストを受け取った Umbrella (この役割のことを一般的にサービス プロバイダと呼ぶ) は、このユーザーのアカウントが SSO 用であると判断し、信頼関係を持つ IdP へリダイレクトする旨のレスポンスをユーザーに返します (2)。そのレスポンスには SAML 認証を IdP に要求する情報が含まれています。

Umbrella からのレスポンスを受け取ったユーザーは、リダイレクト先である IdP にアクセスし、そこで IdP 側が用意した認証が行われます (3)。このユーザー認証に問題がなければ、IdP は Umbrella へリダイレクトする旨のレスポンスをユーザーに返します (4)。そのレスポンスには、アサーションと呼ばれる認証結果が含まれています。

IdP からレスポンスを受け取ったユーザーは、アサーションとともにリダイレクト先である Umbrella にアクセスします (5)。Umbrella はアサーションに問題がなければ、ユーザーに Umbrella Dashboard のログイン後の画面を返します (6)。

以上が一連の流れとなりますが、もし IdP が他のサービス プロバイダにも対応していた場合、IdP による一度の認証により、Umbrella を含む複数のサービス プロバイダが同時に利用可能になることから、Umbrella ではこの機能を SSO 機能と呼んでいます。SSO のよくある導入例としては、組織内のドメインへのログインと Umbrella Dashboard へのログインを共通化することが挙げられます。

3. SSO の具体的なイメージ

では、SSO を使って Umbrella Dashboard にログインする際の具体的なイメージを見ていきたいと思います。

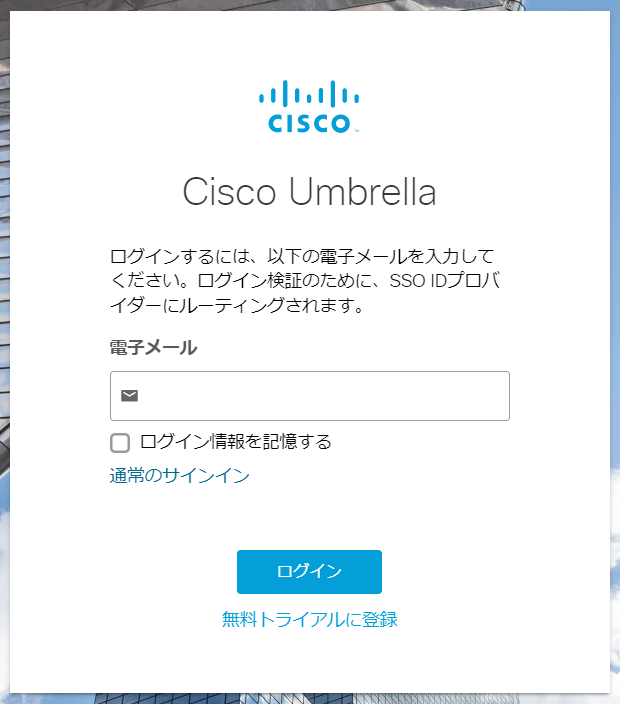

まず、ユーザーは SSO 用のログイン画面 (login.umbrella.com/sso) にメール アドレスを入力し、ログイン ボタンを押します。

※ 通常のログイン画面 (login.umbrella.com) でも SSO 用のアカウントのログインは可能で、その場合は、入力したアカウント名のみが次の処理で使われ、入力したパスワードは無視されます

すると、IdP 側のサイトにリダイレクトされますので、IdP 側の認証情報を使ってログインを行います。なお、この時に使うメール アドレスは、基本的に先ほど入力したメール アドレスと同じものとなります。

※ 画像はイメージです

もし、ユーザー認証に成功すると、Umbrella Dashboard のログイン後の画面が表示されます。

なお、SSO 用のログイン画面で、SSO 用ではないアカウント (具体的には SSO を有効にした組織に属していないアカウント) を入力すると、SSO は行われません。

4. SSO の設定に関して

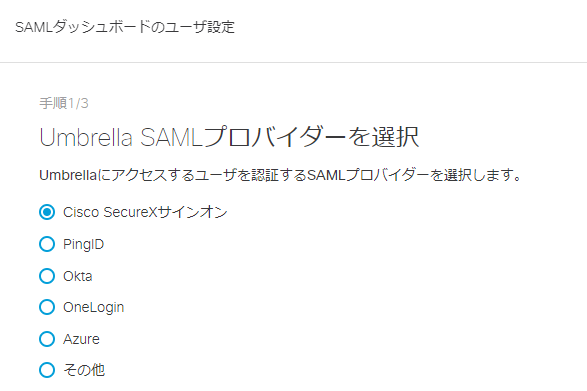

SSO の設定は、Umbrella Dashboard の管理 (Admin) > 認証 (Authentication) > SAMLダッシュボードのユーザ設定 (SAML Dashboard User Configuration) から可能ですが、以下の画像のように、利用する IdP ごとに設定方法が異なります。

具体的な設定方法など、詳しい情報については以下の公開文書を参照してください。

Get Started with Single Sign-On

https://docs.umbrella.com/deployment-umbrella/docs/enable-single-sign-on

なお、組織に対して SSO を有効にすると、その組織に属する全ての Umbrella Dashboard のアカウントが SSO 用に切り替わりますので注意してください。

5. SSO 有効・無効時の動作

SSO を有効にすると、その組織の Umbrella Dashboard に登録されているユーザー アカウント宛てに、「以降 SSO でのみログインが可能」という趣旨のメールが送られます。そして、Umbrella 側のシステムに保存されているこれらのユーザー アカウントのパスワードが削除されます。

また、SSO を有効から無効にした場合、その組織の Umbrella Dashboard に登録されているユーザー アカウント宛てに「パスワードのリセット」のメールが送られます。SSO を有効にする以前に設定されていたパスワードが復活するわけではありませんのでご注意ください。

6. 注意事項

SSO を有効にすると、自動的に IdP 側に登録されているすべてのアカウントで Umbrella Dashboard にログインできるようになるわけではありません。必ず、Umbrella Dashboard に同名のアカウントを一つ一つ用意しておく必要があります。

また、IdP 側で特定のアカウントに対して「読み取り専用」といった設定をしても、Umbrella Dashboard ではその設定は使われません。あくまで Umbrella Dashboard 上のアカウントに設定したユーザロール (Full Admin、Read Only など) に基づいてアクセス権限や変更権限が決められます。

つまり、IdP によって Authentication (認証) は可能ですが、Authorization (認可) のコントロールまでは行わないことになります。

また、SSO を有効にすると、バイパス ユーザーが使えなかったり、動的 IP アドレスの更新のために別途パスワードを発行する必要があります。詳しくは前述の公開文書の How SSO Changes Logging In を参照してください。