※ 2022 年 12 月 19 日現在の情報をもとに作成しています

1. はじめに

本記事では、SWG (Secure Web Gateway) で HTTPS 通信を復号しない (つまり HTTPS 検査を無効にした) 場合における、他の Web ポリシーの設定項目への影響について説明します。

※ SWG を利用するには SIG または SIG 相当のサブスクリプション契約が必要です

2. HTTPS 検査について

本題に触れる前に、まずは前提となる HTTPS 検査について解説します。

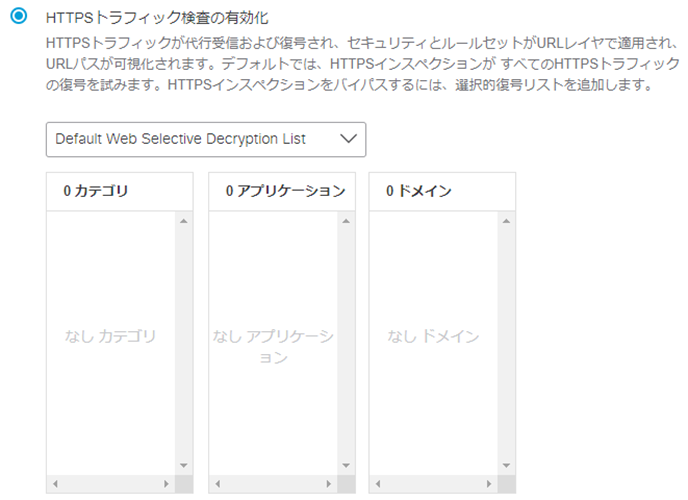

HTTPS 検査とは、SWG が HTTPS 通信を復号し、通信の内部を調査する機能を指します。Web ポリシー内の設定項目で、HTTPS 検査に必須である「復号」の有効化/無効化などを設定できます。

それでは、これらの設定が実際の HTTPS 検査にどう影響するかを説明します。

SWG はユーザーから HTTPS 通信を受け取ると、最初に SSL/TLS の Client Hello に含まれる SNI (Server Name Indication) を確認します。

SNI には通常ドメイン名が格納されており、HTTPS 検査の設定値に関係なく、まずはドメイン名によるブロック判定が行われます。

もし、ドメイン名がブロック対象であれば、ユーザーにブロック ページが返されます。

さらに、「(1) HTTPS トラフィック検査の有効化」または「(2) ブロックされたトラフィックのみを復号化する」の場合には、通信の復号が行われ、アクセスしようとしている「URL」がアクティビティ検索レポートなどに記録されます。

「(3) HTTPSトラフィック検査の無効化」の場合には、通信の復号は行われず、「ドメイン名」がレポートに記録されます。

※ Web ポリシーの設定内容により、送信先 IP アドレスをもとにしたブロック判定も行われる場合もありますが、本記事では省略します

ここまでの流れはブロック対象であった場合のものですが、もしブロック対象ではなかった場合、通信の復号が行われるかについては、HTTPS 検査の設定値によって異なります。

「(2) ブロックされたトラフィックのみを復号化する」または「(3) HTTPSトラフィック検査の無効化」の場合は、通信の復号が行われず、そのままユーザーの通信は許可され、「ドメイン名」がレポートに記録されます。

「(1) HTTPS トラフィック検査の有効化」の場合には、さらに「選択的復号リスト (Selective Decryption List)」を確認し、リストの対象であれば、上記と同様に通信の復号は行われず、そのままユーザーの通信は許可されます。

「選択的復号リスト」の対象外であれば、HTTPS 通信の復号が行われ、URL をもとにした検査、および HTTPS レスポンスに含まれるファイルをもとにした検査 (ファイル分析が有効な場合) によって通信が許可/ブロックされます。もちろん、レポートには「URL」が記録されます。

補足ですが、SWG の実装方法ごとの一連の流れの違い、およびレポートへの表示内容の詳細について、こちらの記事にまとめてありますので、併せてご参照ください。

3. Web ポリシーの各項目への影響

前項で述べたとおり、HTTPS 検査の設定内容により、HTTPS 通信のドメイン名だけを検査する場合と、復号後に URL (+ファイル) も検査する場合があります。

Web ポリシーの設定項目によっては、ドメイン名だけの検査では動作しないものもありますので、注意が必要です。

以下に、HTTPS 通信を ”復号しない” 場合の Web ポリシーの各設定項目への影響をまとめました。

|

設定項目名

|

動作可否

|

一般的な理由

|

|

接続先リスト

|

場合による

|

ドメイン名でブロック/許可を設定している場合は問題ないが、URL を設定している場合は復号が必要

|

|

コンテンツカテゴリ

|

場合による

|

ドメイン名だけではカテゴリを識別しきれない場合がある

|

|

アプリケーション設定

|

場合による

|

ドメイン名だけではアプリケーションを識別しきれない場合がある

|

|

ブロックページ外観

|

使えない

|

こちらの記事を参照のこと

|

|

テナントコントロール

|

使えない

|

こちらの記事を参照のこと

|

|

ファイル分析

|

使えない

|

分析対象が HTTPS レスポンスの中身であるため

|

|

ファイルの種類の

コントロール

|

使えない

|

URL に含まれる拡張子の確認が必須のため

|

|

セーフサーチ

|

使えない

|

こちらの記事を参照のこと

|

|

SAML

|

使えない

|

HTTPS 内の SAML 情報が必須のため

|

|

セキュリティ設定

|

場合による

|

ドメイン名だけではリスクを判定できない場合がある

|

※ コンテンツカテゴリ、アプリケーション設定、セキュリティ設定のより具体的な理由については非公開となっています