※ 2024 年 12 月 31 日現在の情報をもとに作成しています

1. はじめに

本記事では、SWG (Secure Web Gateway) の DLP (Data Loss Prevention) 機能について簡単に紹介します。

Manage the Data Loss Prevention Policy

https://docs.umbrella.com/umbrella-user-guide/docs/manage-data-protection-policies

なお、DLP を利用するには SIG Advantage または専用のアドオンを契約する必要があります。詳しくは以下の公開情報を参照してください。

Cisco Umbrella and Cisco Secure Access packages

https://umbrella.cisco.com/products/umbrella-enterprise-security-packages

※ View full package comparison 内の Data loss prevention の項

2. DLP とは

DLP とは、組織外部への情報漏洩を防ぐセキュリティ製品または機能のことです。具体的には、内部から外部への通信の監視や外部アプリケーションの検査を行い、組織が重要と定める情報を漏洩から保護します。

Umbrella の DLP 機能には、SWG が内部から外部への通信の監視を行う「リアルタイム」と、外部アプリケーションを API 経由で検査する「Software as a Service (SaaS) API」の 2 種類がありますが、本記事では、前者のみを扱います。

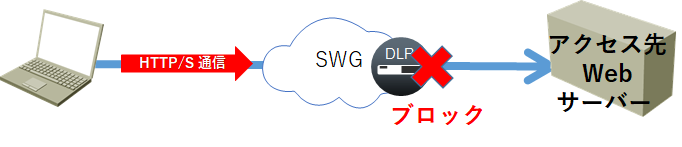

DLP の「リアルアイム」機能は、SWG が組織内部から送られてきた Web 通信を監視して、組織にとって重要な情報があれば Umbrella Dashboard で設定した DLP ポリシーに従い、ブロック (またはモニタリング) を行います。

なお、SWG の本来の用途は、Web ポリシーによる Web 通信の制御 (Web セキュリティ) であり、DLP は Web セキュリティの付随機能の位置づけとなっています。そのため、DLP の主な対象である HTTPS 通信を問題なく監視するためには、あらかじめ Web ポリシー側の HTTPS 検査を有効にしておく必要があります。

3. 保護するデータ分類の決定

SWG がどのように情報漏洩を防ぐかは、DLP ポリシーの中で設定しますが、それを行う前に、まずは DLP がどのようなデータを保護対象とするか、つまり「データ分類 (Data Classification)」を先に決定します。以下の例では、外部へ送られる通信の中に、内部 IP アドレスが含まれているデータを保護対象とします。

Umbrella Dashboard のポリシー (Policies) > データ分類 (Data Classification) を開き、右上の追加ボタンをクリックします。

「新しいデータ分類の追加」画面が開きますので、「データ分類名」に任意の名前を入力し、「組み込みのデータ識別子 (Included Data Identifiers)」の中から保護したいデータの種類、ここでは IP Address にチェックを入れます。なお、Umbrella では、このデータの種類のことをデータ識別子 (Data Identifiers) と呼んでいます。

なお、複数のデータ識別子を含める場合、「ブール演算子を選択 (Select Boolean Operator)」にある「または (OR)」か「および (AND)」のどちらか適切な方にチェックを入れます。

また、組み込みで用意されたデータ識別子に目的のものがない場合は、右上の「カスタム識別子の追加」リンクから、オリジナルの文字列や正規表現を追加できます。

この他に、除外するデータ識別子の設定も可能ですが、ここではそのまま「保存」ボタンを押して、登録を完了します。これにより、以下の画像のように、作成した新しいデータ分類が画面に表示されます。

4. DLP ポリシーの設定

次に、”どのアイデンティティ” が “どの宛先” にアクセスした際の通信を検査するかなどを DLP ポリシーで設定していきます。

Umbrella Dashboard のポリシー (Policies) > DLPポリシー (Data Loss Prevention Policy) を開き、「ルールの追加 (ADD RULE)」をクリックします。すると、SWG に到達した Web 通信の検査を行う「リアルタイムルール」と、SaaS に保存されたファイルを API を通してスキャンする「Software as a Service (SaaS) APIルール」という選択肢が表示されますので、ここでは「リアルタイムルール」を選択します。

「新しいリアルタイムルールの追加」の項目では、「ルール名」に任意の名前を入れ、「重大度 (Severity)」から適当な値を選択します。

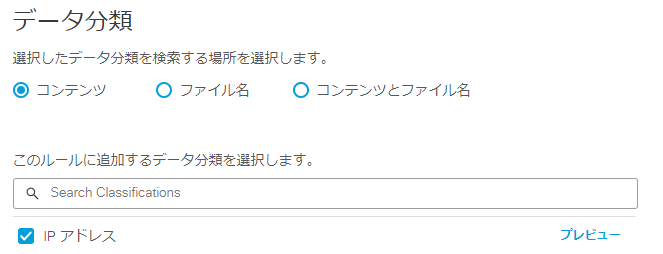

「データ分類」の項目では、まず DLP がファイル名のみを検査するか、ファイルの中身のみを検査するか、またはその両方を検査するかを選べます。その下には、先ほど作成したデータ分類が表示されていますので、チェックを入れます。

「ファイルラベル」の項目では、Microsoft Office Sensitivity Labels や Adobe PDF Document Properties などの文書ファイルに設定された「ラベル (Label)」を登録でき、このラベルと合致したファイルのみを DLP ポリシーの検査対象にできます。

「アイデンティティ」の項目では、通信を行っている主体となるアイデンティティを選択します。Web ポリシーで使われているすべてのアイデンティティの中から、DLP ポリシーでも使用可能なアイデンティティのみがリストされています。

※ 検査から除外するアイデンティティを設定することも可能です

「送信先」の項目では、検査を行う通信の送信先を指定します。すべての送信先を対象とするか、接続先リストやアプリケーションで絞り込むこともできます。この例では、Gmail を指定しています。

※ 検査から除外する送信先を設定することも可能です

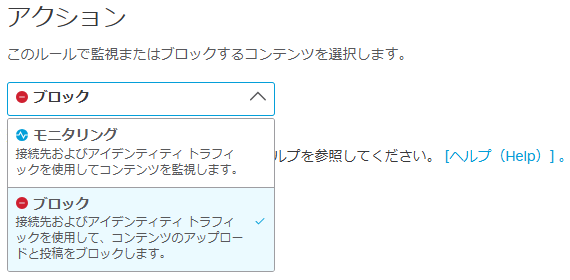

「アクション」の項目では、ブロックを行わず、記録のみを行う「モニタリング」か、ブロックを行う「ブロック」かを選択します。

最後に「保存」ボタンを押して、登録を完了します。これにより、以下の画像のように、作成した新しい DLP ポリシーが画面に表示されます。

なお、この後に、作成した DLP ポリシーを既存の Web ポリシーと関連付けるなどの追加作業はありません。

Add a Real Time Rule to the Data Loss Prevention Policy

https://docs.umbrella.com/umbrella-user-guide/docs/add-a-data-protection-policy

5. 実際の動作

では、作成した DLP ポリシーが実際にどう動作するのかを確認してみます。Gmail を開き、メール本文に IP アドレスを含むメールを作成し、送信ボタンを押します。

すると、メールの送信は行われず、以下のエラー メッセージが表示されます。

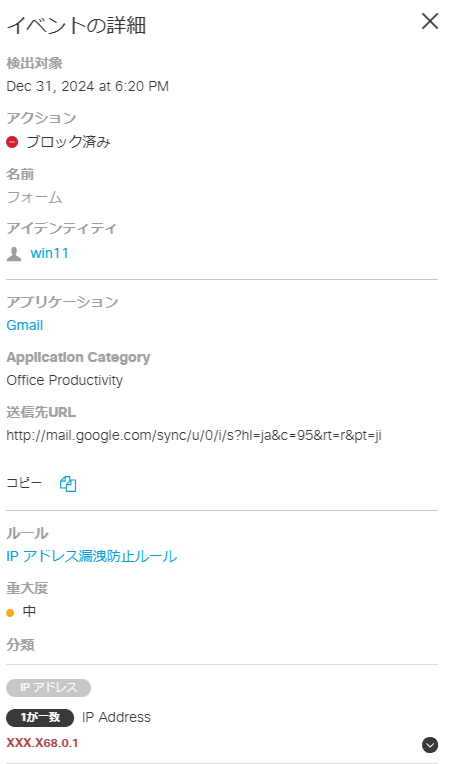

なお、この結果は、DLP 専用の DLP レポート (Data Loss Prevention) に表示されます。以下がその時のログになります。

さらに右端の…から詳細を開くと、より具体的なイベントの情報が表示されます。