はじめに

Cisco ACIではログインやログオフ、様々な操作ログをAudit Logとして保管できます。

これにより設定変更の監査ログを取得でき、仮に意図せぬ変更が行われた場合においても、誰が、いつ、どのような定義を変更したのかを過去にさかのぼって調査することが可能です。

本記事において、Audit Logの確認方法と、それらを外部のSyslogサーバーに転送する実装方法についてご紹介します。

Audit Logの種類

Cisco ACIのAudit Logは、以下の2つのClassに対するMOとして保管されます。

(1) aaa:SessionLR ・・・ Login/Logoffの記録を保存したMOを規定したClass

(2) aaa:ModLR ・・・ 変更管理履歴を保存したMOを規定したClass

それぞれのMOにおいて取得可能な情報には、以下があります。

| 対象Class |

取得データ |

| aaa:SessionLR |

ログインユーザー名 |

送信元IP |

Login / Logoff |

接続 / 切断時刻 |

| aaa:ModLR |

変更ユーザー名 |

対象MO |

作成/変更/削除 |

変更時刻 |

Audit Log - login/logoffの確認方法(ACI version5.2)

GUIにおけるAudit Log - login/logoffの確認方法を説明します。

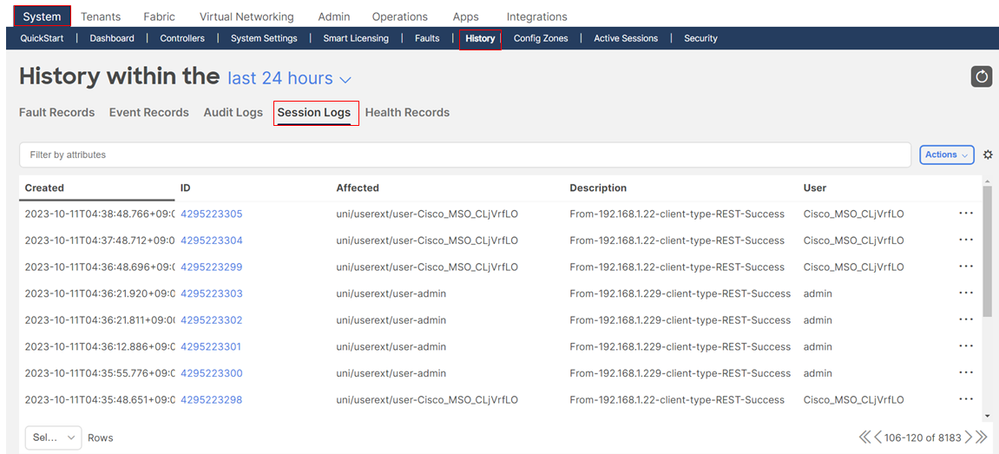

(1) [System] - [History] を選択し、[Session Logs] Tabをクリックします。

ここにログイン、ログオフ等のログが表示されます。

(2) ログイン履歴のうち、1つのIDをクリックすると右側にサマリー情報のウィンドウが表示されます。

更に右上の展開ボタンを押すことで、更に詳細情報が表示可能です。

(3) 詳細情報として、以下のような情報が確認可能です。

・General - Description : 送信元アドレス

・Created : 接続、切断時刻

・Trigger : Login、Logoffなどの情報

・User : ユーザー名

・ID : 該当イベントのID

Audit Log - 操作ログの確認方法(ACI version5.2)

GUIにおける操作ログの確認方法を説明します。

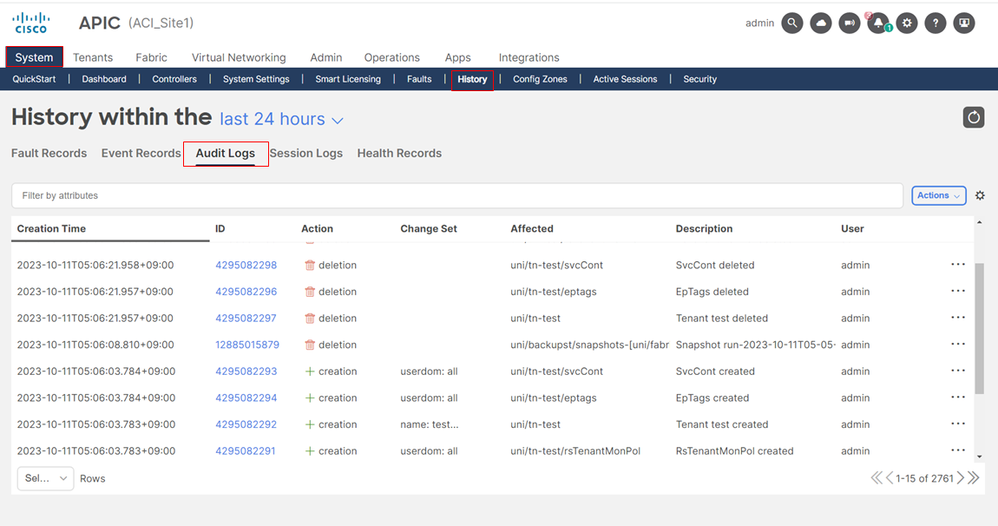

(1) [System] - [History] を選択し、[Audit Logs] Tabをクリックします。

ここに様々な操作に対するログが表示されます。

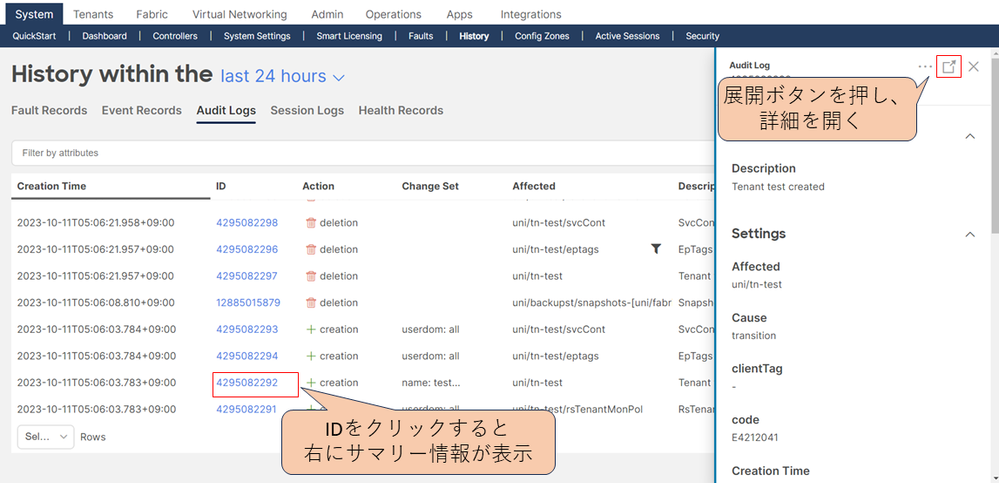

(2) 操作ログのうち、1つのIDをクリックすると右側にサマリー情報のウィンドウが表示されます。

更に右上の展開ボタンを押すことで、更に詳細情報が表示可能です。

(3) 詳細情報として、以下のような情報が確認可能です。

・Affected : 操作対象のオブジェクト

・Creation Time : 作成、変更、削除時刻

・Action : creation 、deletion 、modificationなどの操作内容

・Trigger : トリガー作業

・User : ユーザー名

・ID : 該当イベントのID

Audit Log の Syslog送付方法

一般的なSyslogの設定は、こちらに記載されているので、参照ください。

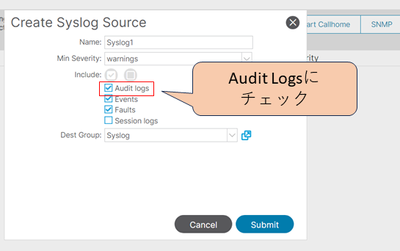

この手順における、

「2. default モニタリングポリシー設定(Fablic Policy)」

もしくは

「3. Commonモニタリングポリシー設定(Fabric Policies)」

において、Syslog Sourceの設定を行いますが、この際にAudit Logをチェックすることで、SyslogサーバーにAudit Logを送付することが可能となります。

まとめ

ACIにおいてはFaultやEventだけでなく、Audit Logをうまく活用する事で、ACIの運用性が向上します。

例えば、Faultが発生した場合に、Audit Logを確認することで、該当時間帯に影響が及ぼすような作業をしていないかの確認ができますし、許可されていないユーザーが操作をしていないか等の監査にも利用できると思います。

Cisco Customer SuccessではCisco Communityを通じて様々なベストプラクティス情報の提供を進めています。

こちらを、設計検討、運用検討の際にご活用ください。