概要

2016年7月にリリースされたACI2.0からService Graphのオプション機能としてPolicy Based Redirectが追加されました。

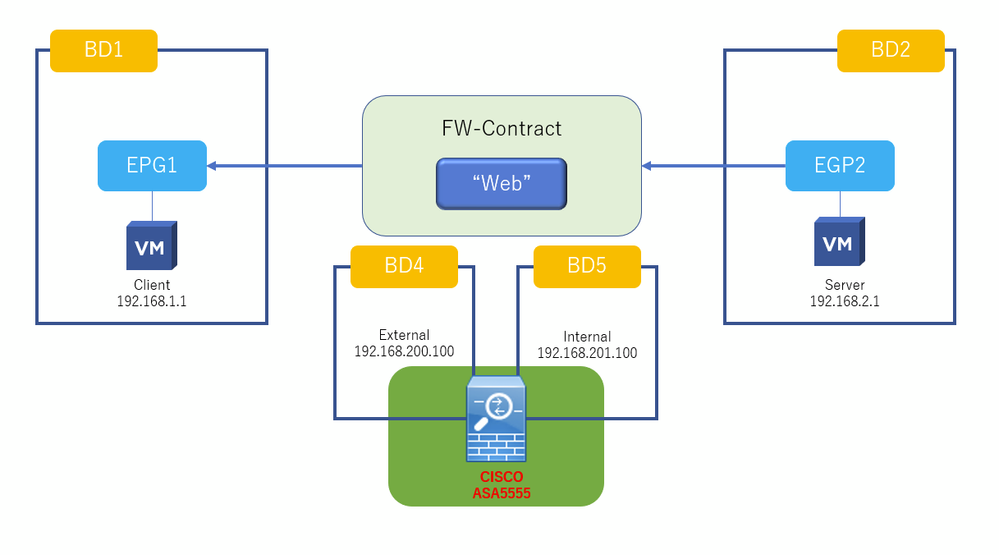

今回は以下ののような構成を作成します。テナントのネットワークの設定, VMware 連携の設定は完了しているものとします。

※今回はACI version 5.2(3g) での設定例です。

ASAの準備などは事前に完了していることを前提としています。

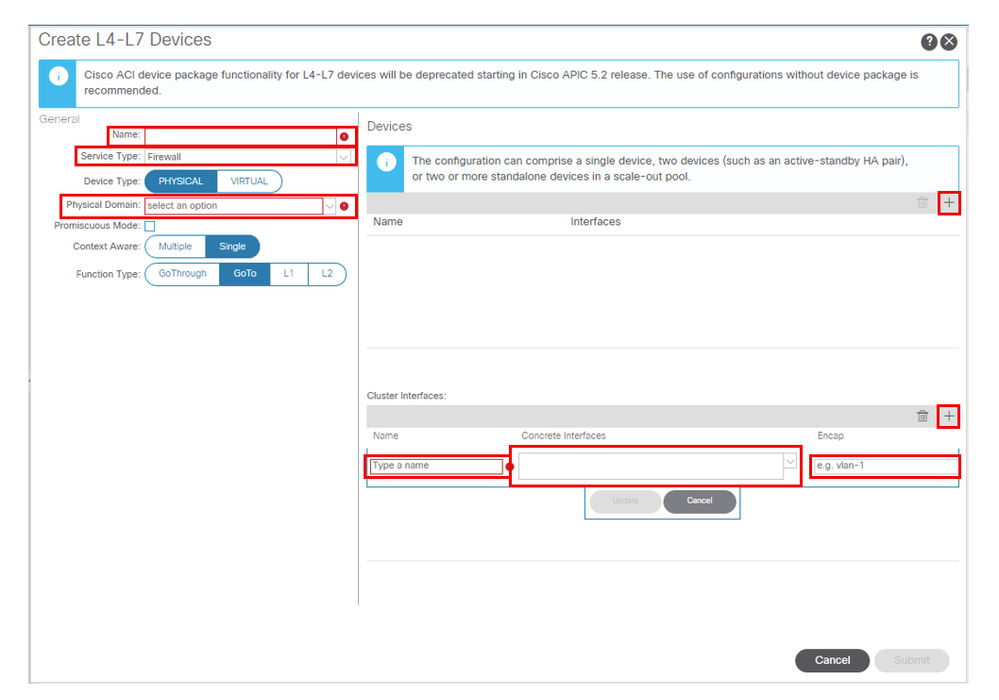

L4-7 Device の作成

PBR によるリダイレクト先となる Device の接続情報を設定します。

Tenants > テナントを選択 > Services > L4-L7 > Devices を右クリック して “Create L4-L7 Devices” を選択

次にASAの情報を入力します。

General

- Name : 名前を任意で設定

- Service Type : 『Firewall』を選択

- Device Type : 『PHYSICAL』を選択(デフォルト)

- Physical Domain : 予めService Graph用に作成してあるPhysical Domainを選択

- View : 『Single Node』を選択(デフォルト)

- Function Type : 『GoTo』を選択(デフォルト) → PBRはパケットの投げ先が必要なのでFWはL3で動作する必要あり!

Device

- Name : 任意の名前を設定

- Interfaces : [Path] はASAが接続するACIの実際のインタフェースを設定。[Name]はPathに対する任意の名前を設定。

Cluster Interfaces ※consmerとproviderで計2行作成します。

- Name:任意に設定。ここでは『consumer』を"consumer" 『provider』を”provider”とします

- Concrete Interfaces : DeviceのInterfaces[Name]で作成したものを設定

- Encap:ASAのInternal側(provider)・External側(consumer)で利用するVLAN-IDを設定

Devicesの設定ウィンドは下記画面

Device及びCluster Interfaces設定後の下記画面設定例

※画面例ではDevices>Interfaces>[Path]は“Pod-1/Node-101-102/hx_FI-A”及び“Pod-1/Node-101-102/hx_FI-B”を設定しているが、実際にExternalとInternalとしてASAを接続するACIのIFを設定すること(物理IFやPort-Channel等を環境に合わせて指定)

Service Graph Template の作成

デバイスの登録はこれで終わりました。次はService Graph Template を作成します。

ここでASAをACIにどう接続するか(L2で接続するのかL3で接続するのか等)を決定します。

Tenants > テナントを選択 > Services > L4-L7 > Service Graph Templates を右クリックして

Create L4-L7 Service Graph Template を選択

Service Graph の名前を入力し、左側のDevice Cluster欄にあるFWデバイスを右側のスペースにドラッグ&ドロップします。

ASA InformationのFirewall欄を“Routed”に設定します。

最後に『Route Redirect』にチェックを入れ、Policy Based Redirect を ON にします。

Service Graph Template の適用

作成したService Graph Template を実際にApplyします。

Tenants > テナントを選択 > Services > L4-L7 > Service Graph Templates > 作成したService Graph名 を右クリックして

Apply L4-L7 Service Graph Template を選択

最初にConsumer EPG, Provider EPG, Contract をそれぞれ選択します。

次に以下のViewでConsumer側、Provider側それぞれでリダイレクトの詳細設定をします。

Consumer側の設定

“Create Cluster Device Redirect Policy”のViewにて[Name]に任意の名前を指定(例ではExternal)、L3 DestinationsへConsumer側のリダイレクト先のIPアドレス/MACアドレスを指定

Provider側の設定

Provider Connectorについても、Consumerと同様に設定を行う。“Create Cluster Device Redirect Policy”のViewにて[Name]に任意の名前を指定(例ではInternal)、L3 DestinationsへProvider側のリダイレクト先のIPアドレス/MACアドレスを指定

各設定の入力が終わったら"Finish"をクリック。

Service Graph の適用が成功すると、 Devices Selection Policies と Deployed Graph Instances が追加されます。

Tenants > テナントを選択 > Services > L4-L7 > Devices Selection Policies および Deployed Graph Instances

以上でPBRの設定は完了です。