Intersight とデバイスの接続

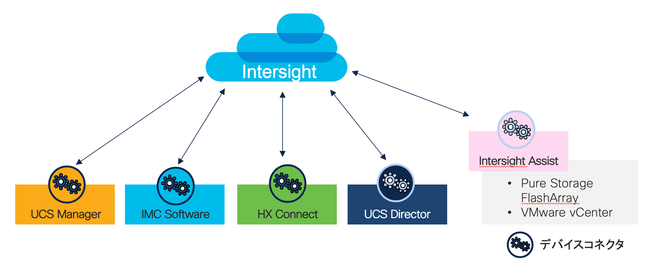

Intersight へのデバイスの接続には、デバイスコネクタを利用します。デバイスコネクタは、UCS Manager, Cisco IMC, HX Connect 等にバンドルされている軽量なプラグインで、Intersight への接続の機能を持っています。

接続可能なデバイス、ソフトウェアバージョンについては、こちらをご確認ください。

https://intersight.com/help/supported_systems#supported_hardware_systems_and_software_versions

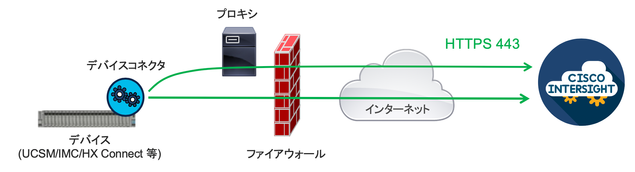

通信は、デバイス側から開始される HTTPS 443 の Long Lived Web Socket を使用して送受信されます。そのため、ファイアウォールでは Outbound の HTTPS 443 番ポートを開けていただけるだけで十分です。

通信要件:

- Long Lived Web Socket (HTTPS 443)

- デバイス側から開始する通信のみ

- HTTPS Proxy 環境もサポート

- DNS 必須

'svc.intersight.com' (推奨) もしくは 'svc.ucs-connect.com' (将来非推奨となる予定) の解決が必要

Intersight へのアクセスは DNS による解決が必須となるため、デバイスコネクタには最低限 DNS を設定する必要があります。

通信要件についてのより詳細な情報を確認するには、こちらをご確認ください。

https://intersight.com/help/getting_started#network_connectivity_requirements

Intersight ポータルへのアクセス

ユーザからの Intersight ポータル (intersight.com) へのアクセスにも、HTTPS 443 を利用します。