はじめに

この記事では、Cisco Intersight において、シングルサインオン(SSO)の設定方法を紹介します。

概要

Intersight ではSAML 2.0に対応したIdP(Id Provider)でユーザ認証後、IntersightにSSOさせることが可能です。

本記事ではこのために必要となる設定手順について具体例を上げてご紹介いたします。

まず、設定手順の詳細をご紹介する前に、SAMLとSAML認証について触れます。

SAMLとはSecurity Assertion Markup Languageの略称(読み方は「サムル」またはそのまま「SAML」サムエルとなります。)

であり、OASISによって策定された異なるインターネットドメイン間でユーザー認証を行うための XML をベースにした標準規格です。SSO(シングルサインオン)を実現する仕組みのひとつです。2002年に策定され、2005年にはバージョン2.0となっています。

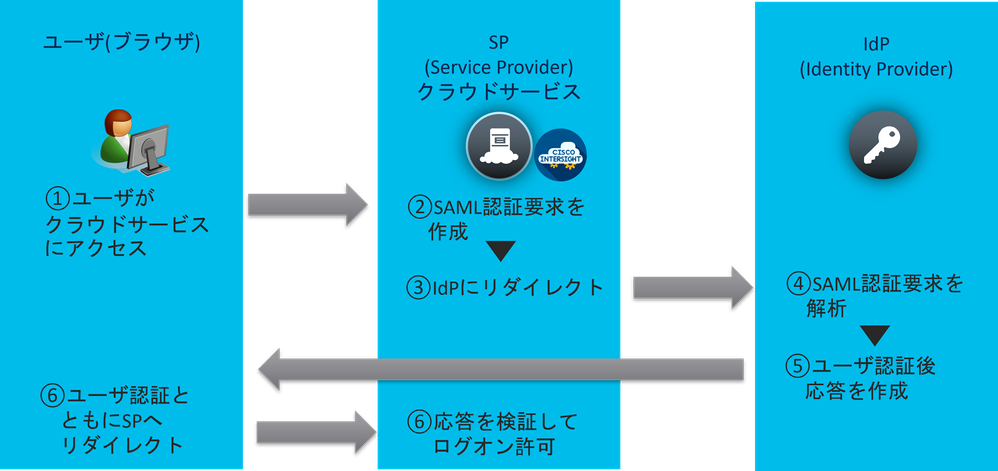

SAMLによる認証の仕組み

・SAMLでは認証情報を提供する側をIdentity Provider(IdP)と呼び、認証情報を利用する側(一般的にアプリケーションサービス側)をService Provider (SP)と呼びます。ユーザーはIdPに一度だけログインすれば、SAML認証方式に対応しているサービスを利用可能です。また、両者の間ではパスワードのやり取りが行われないため、比較的安全な方法と言えます。

・以下がSAML認証フローの例です。

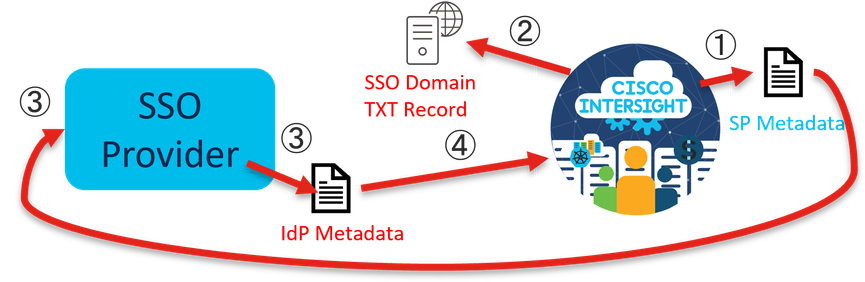

SAML認証でのSSO設定の流れ

では、続きまして設定全体の流れについて紹介します。6ステップで構成されます。

本記事ではIdPとしてAWSを使用した場合を例にとって紹介します。

1.Intersight の設定画面より、SP Metadata をダウンロード

2.SSOドメイン名のtxtレコードを作成、Intersightの設定画面より、Doman namesを設定

3.Single Sign On のプロバイダのページにて、Intersight を SP Metadataを使って アプリケーションとして登録し、IdP Metadata をダウンロード

4.ダウンロードした IdP Metadata を Cisco Intersight にてアップロードし、連携の登録を行う

5.SSO Provider側でユーザ・グループ作成、アプリケーションに割り当てる

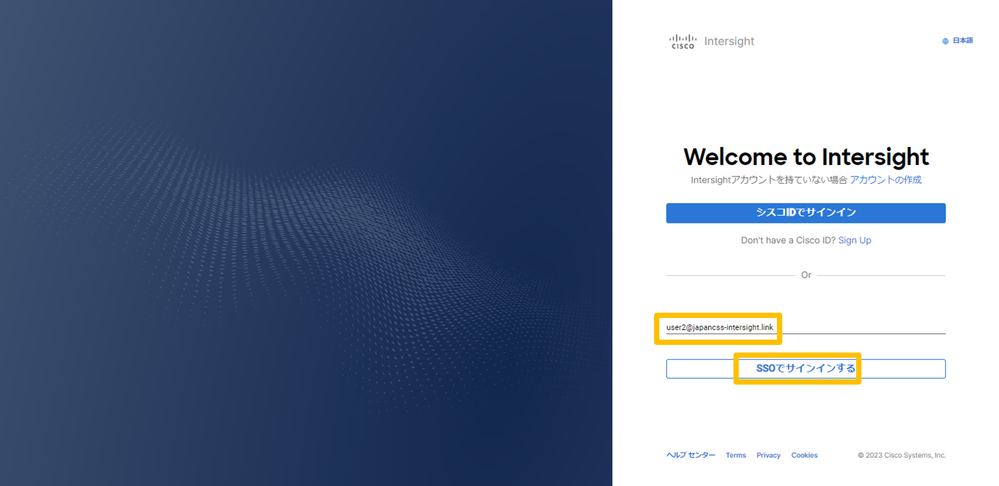

6.Intersight側でグループを作成

(ここで、SSO ProviderのユーザでIntersightにログオン可能となります)

設定例

設定例の前提環境

・SP:Intersight SaaS

・IdP: AWS IAM Identity Center

ステップ1

Intersight(intersight.com)にアクセスし設定の画面を開き、SP Metadata をダウンロードします。

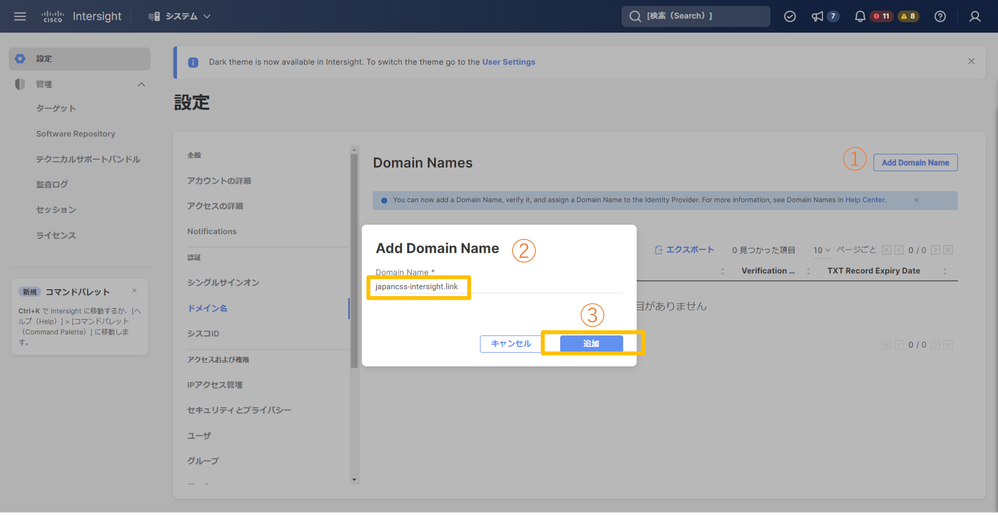

ステップ2

設定の画面を開き、ドメイン名の追加を選択し、SSOドメイン名を入力します。この値はSSO対象ユーザのEmailドメインと一致している必要があります

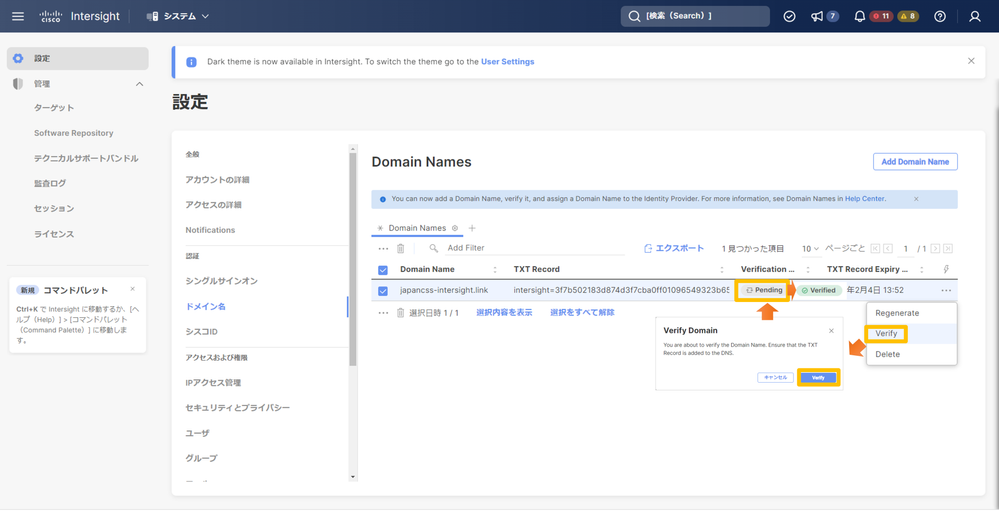

ステップ3

ステップ2で作成したドメイン名に対して、インターネット上でTXTレコ―ドの名前解決をできるようにします。

そのうえで、[verify]をし、Verifiedステータスにします。

TXTレコードの名前解決の方法については以下を合わせてご参照ください。

参考:Domain Namesセットアップ動画(英語)

ステップ4

お使いの Single Sign On のプロバイダのページにアクセスし、アプリケーションの設定を行います。下記は Intersight のドキュメントになりますが、各SSOベンダのドキュメントもご確認ください。このあとはAWSを例にして具体例を紹介します。

•AWSの設定例:https://www.youtube.com/watch?v=BsiY2zPikZ4

• Creating an IdP application with Okta

• Creating an IdP application with OneLogin

• Adding a Relying Party Trust in ADFS

• Adding SimpleSAMLphp as an IdP in Intersight

• Adding Shibboleth as an IdP in Intersight

• Configuring SSO with Azure AD

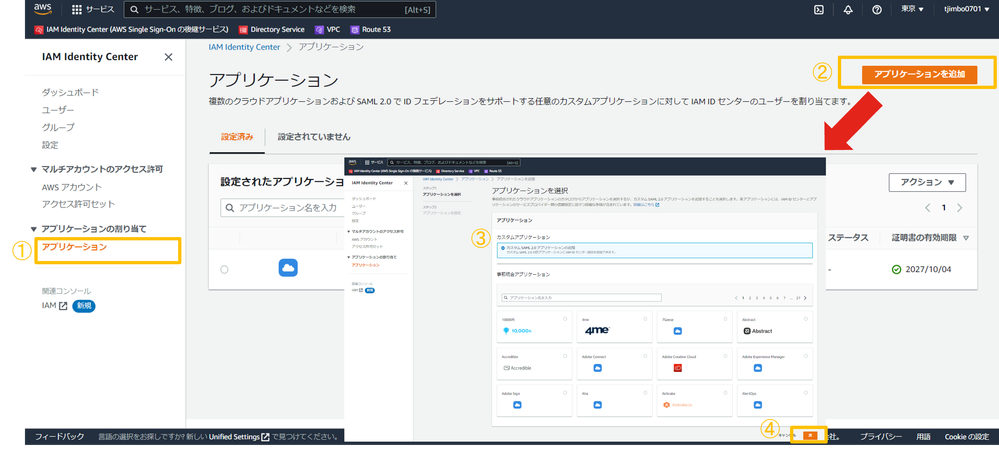

ステップ4-1

AWS Management Consoleにログオンし、IAM Identiry Centerにアクセスします。

[Applications]タブを選択し、[アプリケーションを追加]を選択します。ポップアップにて[Custom SAML 2.0 Application] を選択し、[次へ] をクリックします。

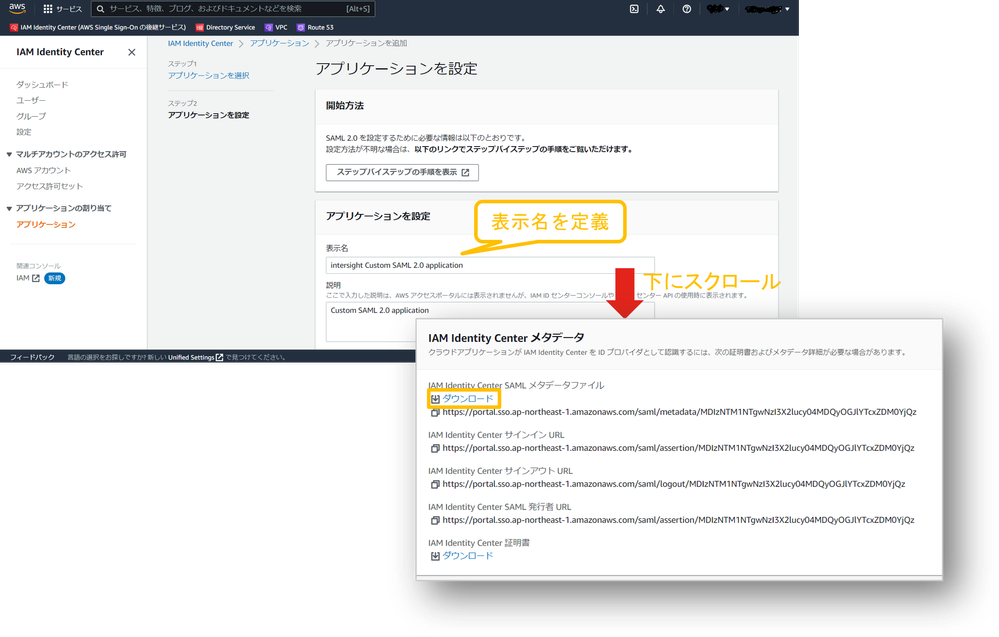

ステップ4-2

アプリケーションの表示名を定義し、 IdPメタデータ(AWS SSO SAML メタデータファイル)をダウンロードします。

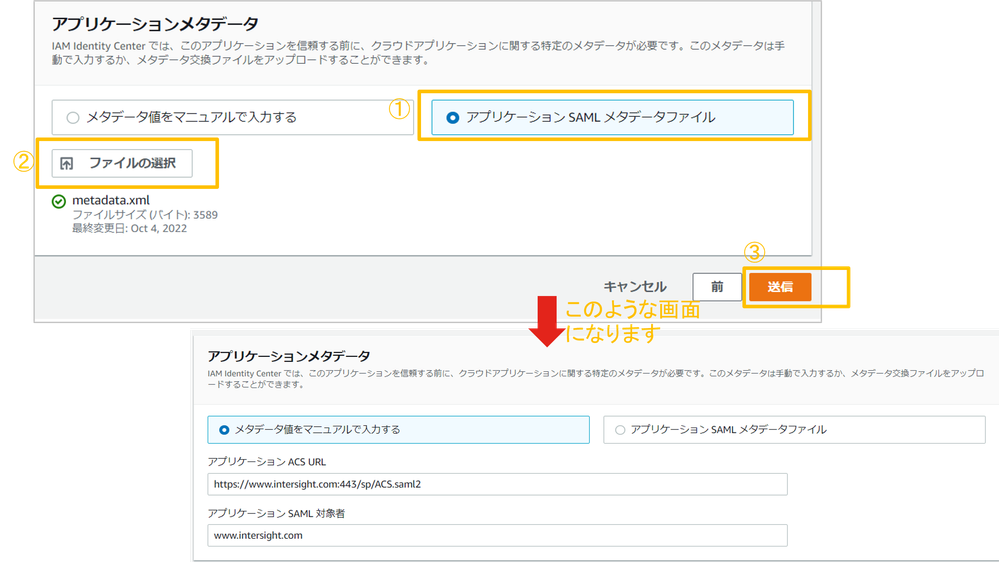

ステップ4-3

先ほど Intersight でダウンロードしたSPメタデータをAWS側にアップロードし、送信をクリックします。

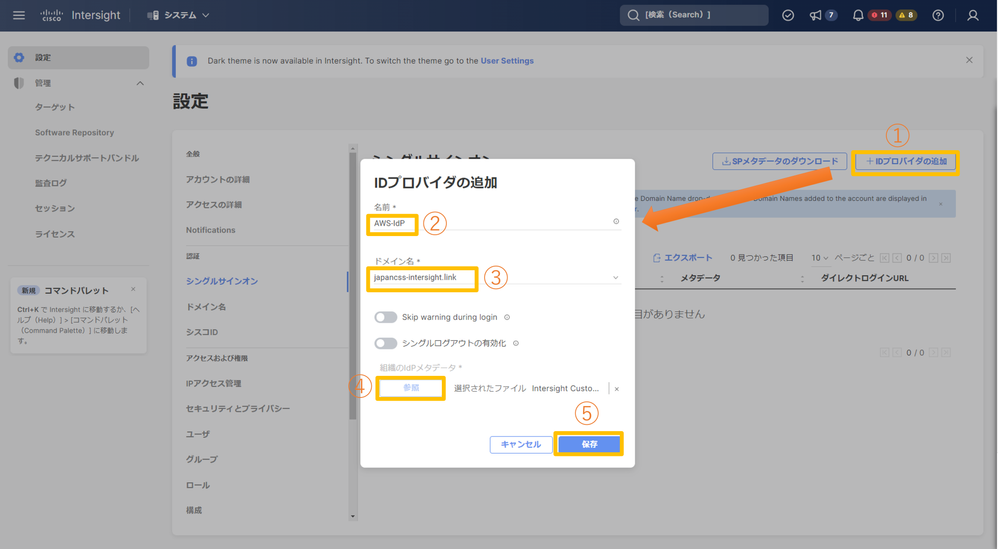

ステップ4-4

Intersight SaaS管理ポータルに戻ります。IDプロバイダの名称、ドメイン名を選択し、ダウンロードした IdP Metadata をアップロードし、保存をクリック

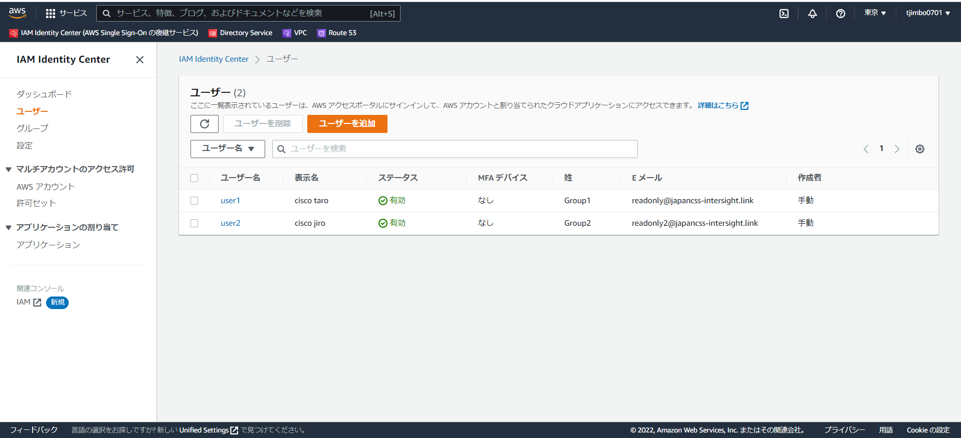

ステップ5ー1

[IAM Identity Center]>[ユーザ] リンクから、ユーザーを作成します

例としてuser1,user2を作成します。ユーザのEメールのドメインは

2-1で設定したSSOドメイン名と一致する必要があります。

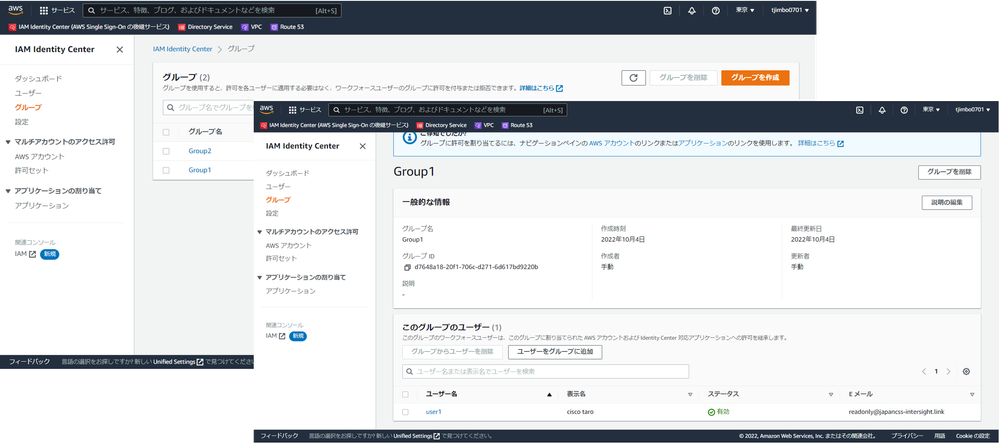

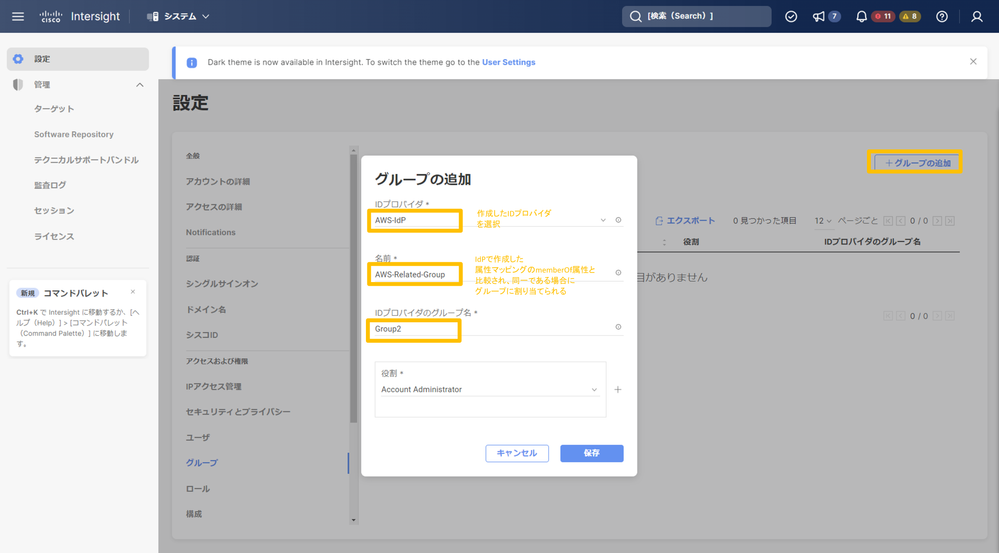

ステップ5-2

[IAM Identity Center]>[グループ] リンクから、グループを作成します�グループにユーザを追加します�例としてGroup1にuser1を追加します。Group2にuser2を登録します。

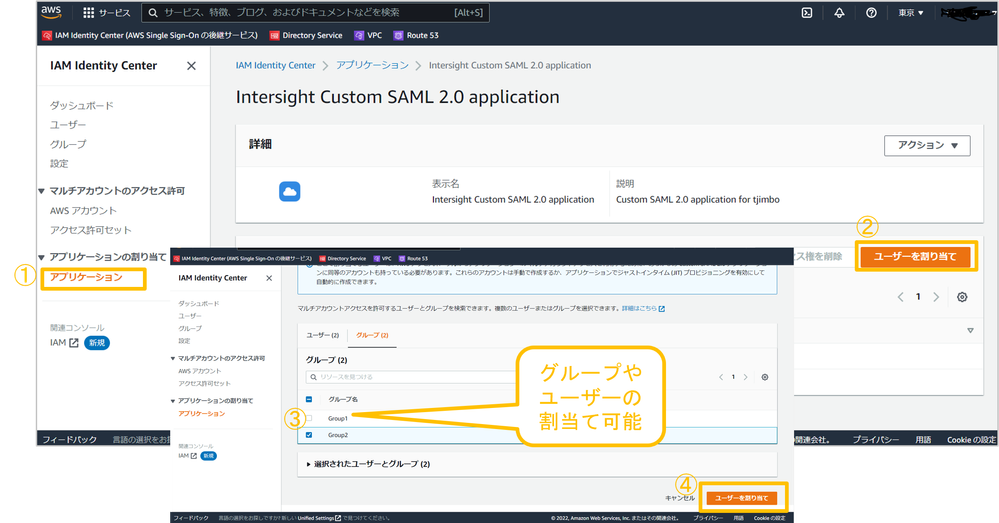

ステップ5-3

[Applications]>[Assigned users]タブから、ユーザーやグループの割り当てが可能です。例としてGroup1とGroup2を登録します。

この設定により、Group1,2に含まれるuser1,user2がSSOの対象になります。

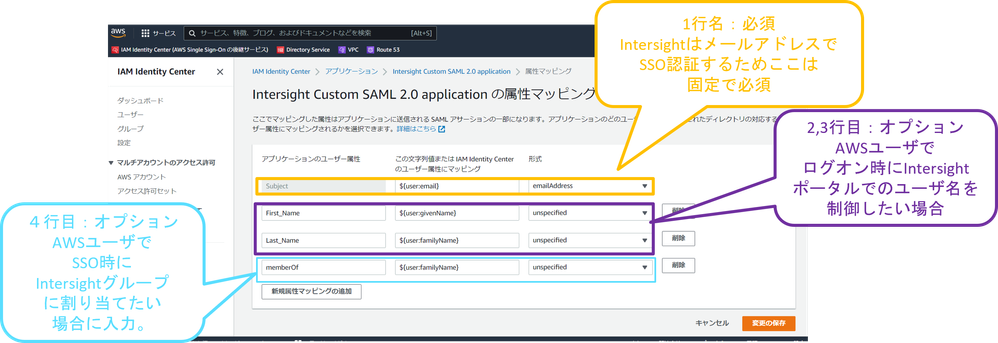

ステップ5-4

[Applications]>[属性マッピング]で属性マッピングの設定を行う必要があります。AWSでユーザ認証が成功した後に、AWSからIntersightに渡すAWSユーザアカウント情報を事前に設定する必要があります。必須属性とオプション属性があります。

ステップ5-5

IdPグループのユーザでログオンしたい場合、SSO Groupを作成します。

まとめ

Intersightには運用管理を簡単にシンプル化できる様々な機能が用意されています。

本投稿に記載の内容を用いることで、IntersightにおけるSSOをよりスムーズにご利用いただくことが可能になります。

Cisco Customer SuccessではCisco Communityを通じて様々なベストプラクティス情報の提供を進めています。

こちらを、設計検討、運用検討の際にご活用ください。