はじめに

このページでは、2014 年に公開された脆弱性のうち、Cisco 負荷分散装置(ACE10/20/30, ACE4710, CSS) に 関連するものについて紹介します。

1. Security Advisory に関するおさらい

2. CSS, ACE10/20, ACE4710 A3(x) について

3. ACE architecture のおさらい

4. 2014 年に公開された脆弱性一覧

1. Security Advisory に関するおさらい

Cisco では、 セキュリティ脆弱性ポリシーに基づき、重要なセキュリティ問題と考えられるものをセキュリティ アドバイザリ として公開しています。

この情報は下記のような複数の方法で受信することができます。

Heartbleed 以降、脆弱性に関する意識が高まっているためか、脆弱性に関する問い合わせが 増えていますが、Japan TAC では、公平性の観点から、特定顧客のみ優先的に情報を得ることが ないよう、基本的に Security Advisory に掲載されている以上の情報提供は行っていません。

特に、脆弱性に関して "調査中" となっている機器に関して、該当の有無に関するお問い合わせ が複数寄せられていますが、社外に公開されるまでは、Cisco Confidential な情報であり、該当 の有無に関して知っていたとしても、Security Advisory page が更新されるまでは回答できません。

他の不具合の場合、発生条件等について詳しく教えてくれるのに、Security Advisory に関する 回答は、"公開していない" とか、"Security Advisory を見ろ" としか言われないと思っている ユーザも複数いると思いますが、これは他の不具合よりも機密性が高く、情報の扱いがより厳格なためです。

2. CSS, ACE10/20, ACE4710 A3(x) について

LB: Cisco 製ロードバランサーのサポート状況について に記載されている通り、CSS, ACE10/20, ACE4710 A3(x) は開発が終了しているため、 脆弱性に該当しているかどうかの確認は行うものの、該当していたとしても修正は行 われません。

そのため、Bug Search Tool で確認すると、Status: Terminated となり調査が終了 しています。

3. ACE architecture のおさらい

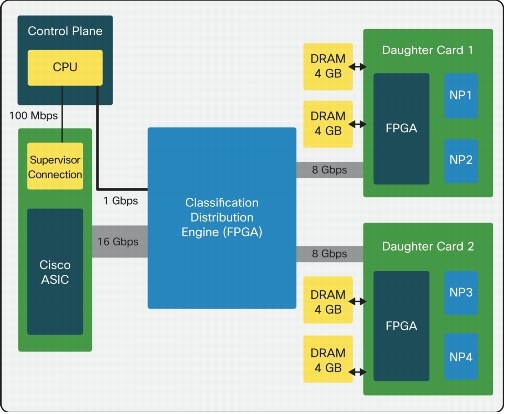

下記は、ACE30 の Hardware Architecture ですが、ACE10/20 や ACE4710 も同じように system を管理する Control Plane (CP) と、実際の通信を行う Data Plane (DP) が存在します。

http://www.cisco.com/c/en/us/products/collateral/interfaces-modules/ace-application-control-engine-module/White_Paper_Connection_Handling_within_the_Cisco_Application_Control_Engine_Module_Hardware.html

CP は、Nexus や MDS 同様、SAN OS を base としているため内部では linux が動作しています。 xml interface を用いた https access のように、ACE 宛ての通信は CP で処理されるため、CP 側の openssl が使用されます。

DP も内部では linux が動作していて、負荷分散で用いる ssl 処理は DP 側の openssl が使用されます。

それぞれ、異なる version のアプリケーションが動作しているため、脆弱性の確認は、CP, DP 両方で行われています。

ACE 内部で使用している openssl の version は show command では確認できません。

また、CP, DP で使用している openssl の version は公開していません。

4. 2014 年に公開された脆弱性一覧

上記は、2014 年 10 月の情報になります。

最新情報に関しては、英語版 Security Advisory を確認してください。