- Cisco Community

- シスコ コミュニティ

- セキュリティ

- ファイアウォール

- Re: Ask Me Anythingイベント - セキュリティとASA -

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

Ask Me Anythingイベント - セキュリティとASA -

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-12

09:44 AM

- 最終編集日:

2021-01-13

01:13 AM

、編集者:

Jimena Saez

![]()

このイベントは製品、マネジメント、インストール、コンフィグレーション、インプリメンテーション、利用、およびご自身のネットワーク内における他のデバイスとのインテグレーションに関連したCisco Adaptive Security Appliance (ASA)およびFirepower Threat Defense (FTD)について質問出来るチャンスです。アドバンストファイアウォール設定を最大限に活用するためのベストプラクティスについて、よくある問題のベストなトラブルシューティング方法も一緒に学びましょう。

このフォーラム イベントはセキュリティツールに詳しくない方、学習を始めたばかりの方にもイントロダクションとしてご利用いただけます。

このイベントに参加するには、

1 月 12 日(火)より 1 月 22 日(金)まで、質問を投稿できます。

Berenice Guerra Martinez はセキュリティの次世代ファイアウォール (NGFW)を専門としたテクニカルコンサルティングエンジニアでシスコグローバルテクニカルアシスタンスセンターに所属しています。She specializes in Threat Detection、ASAおよびFirepowerコンフィグレーションとベストプラクティス、Firepowerインテグレーションを専門としています。Bereniceはサイバーセキュリティ専攻の電子工学で学士号を取得しており、テレコミュニケーションの専門家です。CCNA R&S、CyberOps AssociateおよびDevNet Associateの 3つのCisco certificationを取得しています。

Berenice Guerra Martinez はセキュリティの次世代ファイアウォール (NGFW)を専門としたテクニカルコンサルティングエンジニアでシスコグローバルテクニカルアシスタンスセンターに所属しています。She specializes in Threat Detection、ASAおよびFirepowerコンフィグレーションとベストプラクティス、Firepowerインテグレーションを専門としています。Bereniceはサイバーセキュリティ専攻の電子工学で学士号を取得しており、テレコミュニケーションの専門家です。CCNA R&S、CyberOps AssociateおよびDevNet Associateの 3つのCisco certificationを取得しています。 Namit Agarwal はセキュリティビジネスグループのテクニカルマーケティングエンジニアです。カナダのトロントを拠点にしていました。シスコのプラットフォームプロダクトマネジメントチームと組んでおり、重要なテクニカルエンゲージメントをリードしています。Namitは2009年に入社し様々なポジションを経験してきました。最近ではインドのバンガロールでセキュリティCXチームにてテクニカルリーダーとして、エスカレーションに携わり、製品改善の有用性のイニシアティブをとり、NGFWセールスチームと一緒に活動しました。セキュリティのCCIE n°33795を取得しており、シスコファイアウォール、IPS、VPN、クラウドセキュリティなど様々なセキュリティソリューションの経験があります。

Namit Agarwal はセキュリティビジネスグループのテクニカルマーケティングエンジニアです。カナダのトロントを拠点にしていました。シスコのプラットフォームプロダクトマネジメントチームと組んでおり、重要なテクニカルエンゲージメントをリードしています。Namitは2009年に入社し様々なポジションを経験してきました。最近ではインドのバンガロールでセキュリティCXチームにてテクニカルリーダーとして、エスカレーションに携わり、製品改善の有用性のイニシアティブをとり、NGFWセールスチームと一緒に活動しました。セキュリティのCCIE n°33795を取得しており、シスコファイアウォール、IPS、VPN、クラウドセキュリティなど様々なセキュリティソリューションの経験があります。 Ilkin Gasimov はシスコグローバルTACでNGFWを専門としたテクニカルコンサルティングエンジニアです。2017年にTACチーム所属となり、以来NGFWプラットフォームのサポートに主に注力し、シスコビジネスユニットと協力してNGFW製品の品質改善に貢献してきました。また、パートナーとカスタマー向けのトラブルシューティングセッションも行なってきました。それ以前はエンタープライズ及びモバイルネットワーキング環境でシスコASAファイアウォールのハンズオンを経験しています。2016年からセキュリティのCCIE n°54979を取得しています。

Ilkin Gasimov はシスコグローバルTACでNGFWを専門としたテクニカルコンサルティングエンジニアです。2017年にTACチーム所属となり、以来NGFWプラットフォームのサポートに主に注力し、シスコビジネスユニットと協力してNGFW製品の品質改善に貢献してきました。また、パートナーとカスタマー向けのトラブルシューティングセッションも行なってきました。それ以前はエンタープライズ及びモバイルネットワーキング環境でシスコASAファイアウォールのハンズオンを経験しています。2016年からセキュリティのCCIE n°54979を取得しています。

質問が多数となる場合、Berenice, Namit, Ilkin, Richardo の4人とも回答できない場合があります。その場合は、引き続き セキュリティ コミュニティをご利用ください。

その他のイベントはこちら:https://community.cisco.com/t5/custom/page/page-id/Events?categoryId=4561-security

**評価のお願い**

質疑応答の評価にぜひご協力ください

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 09:41 AM

firepowerにはアップグレードのパスと手順はありますか?

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 04:39 PM

firepowerの古いバージョン(6.1.0、6.2.0、6.2.3)にパスがあり、各バージョンのリリースノートにアップグレードのパスが記載されています。バージョン6.2.3以降は、6.3.0、6.4.0、6.5.0、6.6.0に直接アップグレードできます。

firepowerとfirepower threat defenseの手順は同じです。 下記リンクをご参照ください。

アップグレードは、まずFMCで実行し、次にsensorで実行してください。 FMCは、sensorより高いバージョンまたは同バージョンである必要があります。

注)この回答はRicardo1による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 12:28 PM

こんにちは。

ASA-OSが動作しているFirepowerをFTD(FX-OS)で動作させる(変換する)方法・手順についてご教授下さい。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 05:40 PM

質問内容をもっと詳しく記載していただけますか。

ASAをFTDに変換したいのですか、それともASAからFTDに移行したいのですか。

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 05:49 PM

筐体 Firepower 1010 でASA-OS が動作しています。

この筐体をそのまま利用してFX-OSを動作させたいです。

ASA 5500X を Firepowerに移行したいのではありません。

Firepower上で動作中のASAをFTDに変換したいのです。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:29 PM

ASAをFTDに変換するには下記リンク先に記載されている手順で行なうことができます。

ASA→FTD: Firepower 1000 or 2100 Appliance Mode.

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 12:31 PM

こんにちは。

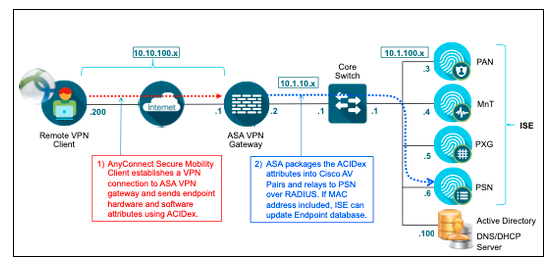

Cisco ASA の AnyConnect接続において、Cisco ASAをCisco ISE と連携させてデバイスのプロファイリングを行う為の設定例についてご教示いただけませんでしょうか。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-18 02:03 PM

ACIDex属性は主に、ASA内で特別な設定を必要としないプロファイリング用です。

AnyConnect Identity Extensions (ACIDex)

Remote Access Virtual Private Network (VPN)クライアントは、ISEプロファイラーの特別な使用例です。

AnyConnect Identity Extensions(ACIDex)は、この問題の解決に役立つCisco AnyConnect Secure Mobility Clientの機能です。

Mobile Postureとも呼ばれるACIDexを使用すると、AnyConnect VPNクライアントはリモートアクセスVPN接続を介してエンドポイント属性をCisco Adaptive Security Appliance(ASA)に通信できます。

ASAは、これらの属性をローカルで使用してポリシーを決定できますが、RADIUSの属性をCisco attribute-value(AV)ペアとしてISEPSNに中継することもできます。

ISEがクライアントMACアドレスを含むACIDex属性を受信すると、PSNはプロファイラーデータベース内の対応するエンドポイントを更新できます。

ACIDex Example.

詳細は ISE Profiling Design Guide をご覧ください。

注)この回答はbguerramによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 12:32 PM

こんにちは。

インターネットからDDoS攻撃を受ける事があるので、ASAまたはFirepowerをDDoS対策装置として使用する事を検討しています。

そもそも当該機にそのような機能がありますでしょうか。

また、機能がある場合はその設定例やパラメータ値、チューニングの勘所についてご教授いただけると助かります。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-18 11:07 AM

Firepower 4100/9300 Series アプライアンスは、DDoS攻撃から保護するためにサービスチェーンでのラドウェアvDPの展開をサポートします。

詳細は下記リンクをご覧ください。

1. Radware DefensePro Service Chain for Firepower Threat Defense Quick Start Guide

2. Firepower 4100/9300 Configuration guide - Chapter: Logical Devices

3. Links in the Radware DefensePro section of the Firepower 9300 Configuration Guides

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 04:19 PM

FDM-managed FTD 6.7アプライアンスを使用する場合、snmp-serverホストを追加するためにAPIを使用するように指示されます。

参照:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/216551-configure-and-troubleshoot-snmp-on-firep.html#anc7

ただし、APIエクスプローラーを使用してインターフェースを照会すると、診断インターフェースの詳細を取得できません。

APIクエリ GET / devices / default / interfacesは、データインターフェイスの情報のみを返します。

GET / devices / default / operation / interfacesは診断インターフェース情報を表示しますが、POST /object/snmphosts/ APIに必要なインターフェース""version""、""name""、""id""、 ""type"" フィールドは表示しません。

では、診断インターフェイス用にsnmp-serverを追加するにはどうすればよいでしょうか。 問題のアプライアンスは、違いがあるとすればFirepower2140です。

注)この質問はMarvin Rhoadsによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 04:30 PM

診断インターフェースの詳細を取得するには、まず、APIクエリInterfaceInfo> GET / operational / interfaceinfo / {objId}を使用してManagementインターフェースのIDを取得します。

objidパラメーターのデフォルト値はそのままにしておくことができます。

{

"interfaceInfoList": [

{

"interfaceId": "string",

"hardwareName": "string",

"speedCapability": [

"AUTO"

],

"duplexCapability": [

"AUTO"

],

"interfacePresent": true,

"id": "string",

"type": "InterfaceInfoEntry"

}

],

"id": "string",

"type": "InterfaceInfo",

"links": {

"self": "string"

}

}これは、ManagementインターフェースのAPI応答の例です。

{

"interfaceInfoList": [

{

"interfaceId": "b727b013-c677-11e9-adec-5d5808710d61",

"hardwareName": "Management1/1",

"speedCapability": [

"IGNORE"

],

"duplexCapability": [

"IGNORE"

],

"interfacePresent": true,

"id": "default",

"type": "interfaceinfoentry"

}

],

"id": "default",

"type": "interfaceinfo",

"links": {

"self": "https://x.x.x.x/api/fdm/v5/operational/interfaceinfo/default"

}

}interfaceId値を収集します。これは、次のクエリのobjidの値になります。

Interface > GET/devices/default/operational/interfaces/{objId}

上記のクエリから管理インターフェースのinterfaceId valueを追加し、API呼び出しを実行します。

API応答から、診断インターフェースの詳細を取得します。

{

"name": "diagnostic",

"hardwareName": "Management1/1",

"ipv4Address": {

"ipAddress": null,

"netmask": null,

"type": "ipv4address"

},

"ipv6Address": {

"ipAddress": null,

"type": "ipv6address"

},

"macAddress": "string",

"speedType": null,

"enabled": true,

"linkState": "UP",

"id": "b727b013-c677-11e9-adec-5d5808710d61",

"type": "interfacedata",

"links": {

"self": "https://x.x.x.x/api/fdm/v5/devices/default/operational/interfaces/b727b013-c677-11e9-adec-5d5808710d61"

}

}

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-18 10:53 AM

役に立つはずですが、いただいた指示から得た情報で、適格なPUTの作成がまだできていません。この問題に関しては、TACにケースを開くのがベストでしょう。

Ciscoのfirewallに10年以上の経験を持つシニアエンジニアですが、FTDを使用しているため、ASAでONE LINEの設定が簡単にできないことに苛立ちを覚えます。

注)この質問はMarvin Rhoadsによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-18 02:20 PM

そうです、この構成は診断インターフェースではサポートされていないようです。しかしもちろんTACケースを開くことができるので、彼らは現在の最新バージョンでのこれらの変更についての詳細を提供して、あなたに助言することができます。

注)この回答はbguerramによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 05:11 PM

ASAで、アクセスリストがセキュリティレベルが同等である2つのインターフェイス間の

接続を許可する場合、接続は”same-security-traffic permit inter-interface”

コマンドチェックの対象になりますか。

注)この質問はDidier Mによるポルトガル語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-18 05:30 PM

ご認識の通りです。 アクセスリストがセキュリティレベルが同等である2つのインターフェイス間の接続を許可している場合でも、接続を許可するには”same-security-traffic permit inter-interface” コマンドが必要です。

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 05:13 PM

FirepowerサービスのあるASAを新しいSecureXのダッシュボードに統合することは可能ですか?

注)この質問はJean MDによるフランス語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-18 02:11 PM

SecureXを使用し、ASAデバイスをFirepowerサービスと統合できます。

イベントを進行させるするため、FTDのSyslogとして機能するプロキシであるCisco Security Services Proxy(CSSP)を設定する必要があります。 設定するCSSPファイルはSSEポータルからダウンロードできます。

詳細に関しては、下記コンテンツをご覧ください。

Cisco Video Portal -

https://video.cisco.com/video/6161531920001

Cisco Tech Notes - https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/CTR/Firepower_and_Cisco_Threat_Response_Integration_Guide/send_events_to_the_cloud_using_syslog.html

注)この回答はbguerramによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-13 05:15 PM

ASA5500-Xシリーズで間もなく技術の更新を行う予定です。 EOLリンクをチェックするごとに、製品の代替品はまだありません。Ciscoリンクを検索して、グーグルで検索しようとしましたが役に立ちませんでした。

https://www.cisco.com/c/en/us/products/collateral/security/asa-firepower-services/eos-eol-notice-c51-743545.html

ASAは環境内でACL、 NAT、 security/customer context、 A/S HA、 S2S、RA VPNを実行するだけであり、1対1の交換を行う必要があります。

以下の同等のASAのサイズを決定する際に、"rule of thumb"をアドバイスできる方はいませんか。

ASA5525x > FPR21xx ?

ASA5545x > FPR41xx ?

ASA 5555x > FPR41xx ?

ASA5585-X > FPR9300 ?

また、従来のASA image/applianceを実行する予定です。これとは別のものがありますか、もしくはライセンス構造はFTDと共有されていますか?

注)この質問はjohnlloyd_13による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます