- Cisco Community

- シスコ コミュニティ

- セキュリティ

- ファイアウォール

- Re: Ask Me Anythingイベント - セキュリティとASA -

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

Ask Me Anythingイベント - セキュリティとASA -

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-12

09:44 AM

- 最終編集日:

2021-01-13

01:13 AM

、編集者:

Jimena Saez

![]()

このイベントは製品、マネジメント、インストール、コンフィグレーション、インプリメンテーション、利用、およびご自身のネットワーク内における他のデバイスとのインテグレーションに関連したCisco Adaptive Security Appliance (ASA)およびFirepower Threat Defense (FTD)について質問出来るチャンスです。アドバンストファイアウォール設定を最大限に活用するためのベストプラクティスについて、よくある問題のベストなトラブルシューティング方法も一緒に学びましょう。

このフォーラム イベントはセキュリティツールに詳しくない方、学習を始めたばかりの方にもイントロダクションとしてご利用いただけます。

このイベントに参加するには、

1 月 12 日(火)より 1 月 22 日(金)まで、質問を投稿できます。

Berenice Guerra Martinez はセキュリティの次世代ファイアウォール (NGFW)を専門としたテクニカルコンサルティングエンジニアでシスコグローバルテクニカルアシスタンスセンターに所属しています。She specializes in Threat Detection、ASAおよびFirepowerコンフィグレーションとベストプラクティス、Firepowerインテグレーションを専門としています。Bereniceはサイバーセキュリティ専攻の電子工学で学士号を取得しており、テレコミュニケーションの専門家です。CCNA R&S、CyberOps AssociateおよびDevNet Associateの 3つのCisco certificationを取得しています。

Berenice Guerra Martinez はセキュリティの次世代ファイアウォール (NGFW)を専門としたテクニカルコンサルティングエンジニアでシスコグローバルテクニカルアシスタンスセンターに所属しています。She specializes in Threat Detection、ASAおよびFirepowerコンフィグレーションとベストプラクティス、Firepowerインテグレーションを専門としています。Bereniceはサイバーセキュリティ専攻の電子工学で学士号を取得しており、テレコミュニケーションの専門家です。CCNA R&S、CyberOps AssociateおよびDevNet Associateの 3つのCisco certificationを取得しています。 Namit Agarwal はセキュリティビジネスグループのテクニカルマーケティングエンジニアです。カナダのトロントを拠点にしていました。シスコのプラットフォームプロダクトマネジメントチームと組んでおり、重要なテクニカルエンゲージメントをリードしています。Namitは2009年に入社し様々なポジションを経験してきました。最近ではインドのバンガロールでセキュリティCXチームにてテクニカルリーダーとして、エスカレーションに携わり、製品改善の有用性のイニシアティブをとり、NGFWセールスチームと一緒に活動しました。セキュリティのCCIE n°33795を取得しており、シスコファイアウォール、IPS、VPN、クラウドセキュリティなど様々なセキュリティソリューションの経験があります。

Namit Agarwal はセキュリティビジネスグループのテクニカルマーケティングエンジニアです。カナダのトロントを拠点にしていました。シスコのプラットフォームプロダクトマネジメントチームと組んでおり、重要なテクニカルエンゲージメントをリードしています。Namitは2009年に入社し様々なポジションを経験してきました。最近ではインドのバンガロールでセキュリティCXチームにてテクニカルリーダーとして、エスカレーションに携わり、製品改善の有用性のイニシアティブをとり、NGFWセールスチームと一緒に活動しました。セキュリティのCCIE n°33795を取得しており、シスコファイアウォール、IPS、VPN、クラウドセキュリティなど様々なセキュリティソリューションの経験があります。 Ilkin Gasimov はシスコグローバルTACでNGFWを専門としたテクニカルコンサルティングエンジニアです。2017年にTACチーム所属となり、以来NGFWプラットフォームのサポートに主に注力し、シスコビジネスユニットと協力してNGFW製品の品質改善に貢献してきました。また、パートナーとカスタマー向けのトラブルシューティングセッションも行なってきました。それ以前はエンタープライズ及びモバイルネットワーキング環境でシスコASAファイアウォールのハンズオンを経験しています。2016年からセキュリティのCCIE n°54979を取得しています。

Ilkin Gasimov はシスコグローバルTACでNGFWを専門としたテクニカルコンサルティングエンジニアです。2017年にTACチーム所属となり、以来NGFWプラットフォームのサポートに主に注力し、シスコビジネスユニットと協力してNGFW製品の品質改善に貢献してきました。また、パートナーとカスタマー向けのトラブルシューティングセッションも行なってきました。それ以前はエンタープライズ及びモバイルネットワーキング環境でシスコASAファイアウォールのハンズオンを経験しています。2016年からセキュリティのCCIE n°54979を取得しています。

質問が多数となる場合、Berenice, Namit, Ilkin, Richardo の4人とも回答できない場合があります。その場合は、引き続き セキュリティ コミュニティをご利用ください。

その他のイベントはこちら:https://community.cisco.com/t5/custom/page/page-id/Events?categoryId=4561-security

**評価のお願い**

質疑応答の評価にぜひご協力ください

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:25 PM

速度テストWebサイト、またはiperfなどの帯域幅測定ツールを使用してテストすると、1つの大きなシングルストリームTCPフローが生成されます。

このタイプの大規模なTCPフローは、エレファントフローと呼ばれます。

エレファントフローは、単一セッションの比較的長時間実行されるネットワーク接続であり、大量または不均衡な量の帯域幅を消費します。

このタイプのフローは1つのSnortインスタンスに割り当てられるため、テスト結果にはアプライアンスの総スループット評価ではなく、単一のsnortインスタンスのスループットが表示されます。

1つの良いオプションは、ファイアウォールを介したFTP転送です。

また、このツールを使用して、firepowerデバイスのパフォーマンスを推定することもできます。

https://ngfwpe.cisco.com/

注)この回答はRicardo1による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-21 03:47 PM

Firepowerのマルウェア対策は、IMソフトウェア(TelegramやWhatsapp)から送信されたファイルに有効ですか?

注)この質問はwangyonggang2015による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:20 PM

ファイルポリシーは、FTP、HTTP、SMTP、IMAP、POP3、およびNetBIOS-ssn(SMB)を介して送信されたファイルを検出および検査できます。 デフォルトのAnyは、HTTP、SMTP、IMAP、POP3、FTP、およびNetBIOS-ssn(SMB)トラフィック内のファイルを検出します。

HTTPSなどの暗号化された接続で上記のプロトコルに対してファイルポリシーを有効にするには、そのような接続を最初に復号化する必要があります。

IMソフトウェアは通常、暗号化された接続を使用するため、ファイルポリシーがペイロードに有効になる前に復号化の対象になります。

特定の接続を復号化できるかどうかは、いくつかの要因に依存します。

構成ガイドの「暗号化されたトラフィック処理」セクションには、Firepowerソフトウェアで暗号化されたトラフィックを処理するためのガイドラインと制限が示されています。

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-22 12:56 PM

まず、このようなイベントを開催していただきありがとうございます。コミュニティにとって大変役立つものです。

FDMに管理されるFTDでVPN(Anyconnect)につながるClientのVPNフィルターについてお伺いします。

ASAで、以下のようなローカルユーザー用のVPNフィルター作成に使用しています。

ACL access-list VPN-FILTER-NAME permit <ip/tcp/udp> object-group IPPOOL <LOCAL-NETWORK/PORT>を作成します。

それから、次のユーザー名属性にACLを適用します。

username <user> attributes

vpn-filter value VPN-FILTER-NAME

e.g.

access-list AQUAMAN-FILTER extended permit tcp object-group CLIENT-VPN-IPPOOL host 172.24.16.10 eq 3389

username aquaman password 12345

username aquaman attributes

vpn-filter value AQUAMAN-FILTER

そして、上記は稼働しています。

しかし、FDMにこの種のフィルターを作成できる機能は見あたりませ。

FDMでユーザーは、

Objects > Users > Add Local User (Service Types: RA-VPN)によって作成されます。

入力できる唯一の属性は名前とパスワードです。

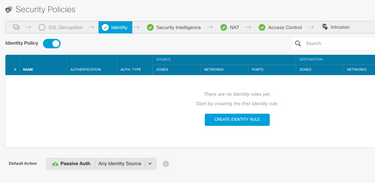

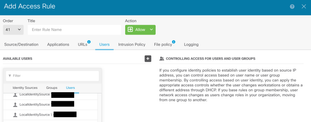

[Policies]タブでIdentity Policyを有効にしようと試み、ソース(IPPOOL)と宛先(<LOCAL-NETWORK / PORT>)、および作成済のローカルユーザーを追加するACLを作成しました。

ACLを有効にするため、復号化されたトラフィック (sysopt permit-VPN)のためのBypass Access Control policyはRemote Access VPN Connection Profilesで無効化されました。しかし、機能しません。

FDMでClientのローカルユーザーがVPN (Anyconnect)につながるVPNフィルターを作成するためのベストな方法を教えてください。

注)この質問はarmnandohによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-26 11:40 AM

こんにちは。現在、FDMはローカルユーザーのvpn-filterなどのユーザー属性の指定をサポートしていません。リモートアクセスVPNで使用されるローカルユーザーはPassive Identityの一部として検出され、Access Control PolicyでVPNユーザーのアクセスを制御するために使用できます。

Access Control Policyルールでアプリケーションも指定できるため、ASAオプションよりも効果的です。これを機能させるには、FDMでIdentity Policyを有効にする必要があり、Identityルールを作成する必要はありません。

これをFDMでテストしたところ、機能しました。 設定を再確認して、連絡してください(FDM監視タブで接続イベントが表示されていることを確認できますか)。

注)この回答はNamit Agarwalによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-02-04 10:58 AM

ご回答ありがとうございます。ご案内いただいたオプションによりAccess Control Policyにローカルユーザを追加することが出来ました。

もし違っていましたら正しい方法を教えてください。ローカルユーザーのAccess Control Policyを実行するために、Remote Access VPN構成で「復号化されたトラフィックのAccess Control Policyをバイパスする(sysopt permit-vpn)」を無効にして機能しました。

しかし、このオプションを無効にすると、グローバル構成から"sysopt permit-vpn"が削除されたため、デバイス内にあるVPNサイト間にも影響がありました。 これは予想される動作でしょうか。

ご教示よろしくお願いいたします。

注)この質問はarmnandohによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-02-04 11:17 AM

全てのタイプのVPN接続(サイト間およびRemote Access VPN)に適用できるグローバル設定です。これは、そのコマンドの有効化/無効化がリモートアクセスおよびサイト間VPN接続に影響を与えたASAと同じ動作です。

Remote Access VPN Wizardの設定として利用できるため、混乱を招く可能性があると理解しています。この件に関しては社内で確認し より良い情報がありましたらご連絡いたします。

注)この回答はNamitによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:08 PM 2021-01-25 03:10 PM 更新

FTDでは、パケット#4の「showcapture cap_inside packet-number 4 trace」には、次の出力が含まれています。

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Config:

Additional Information:

Found flow with id 1254, using existing flow

Phase: 4

Type: SNORT

Subtype:

Result: ALLOW

Config:

Additional Information:

Snort Verdict: (fast-forward) fast forward this flow

Result:

input-interface: inside(vrfid:0)

input-status: up

input-line-status: up

Action: allow

「fast-forward」判定とはどういう意味で、このパケットはFTDでどのように処理されますか?

注)この質問はalsokolov によるロシア語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:14 PM

「fast-forward」判定は、パケットがSnortエンジンに送信されず、LINAエンジンによってのみ検査されることを意味します。

参照:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212321-clarify-the-firepower-threat-defense-acc.html#anc19

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:09 PM

セキュリティポリシーによって接続が許可されている場合、routed interface modeでの接続の出力インターフェイスの決定に影響を与える操作や機能はどれですか。可能であれば、優先順に並べ替えてください。

注)この質問はJackson Braddockによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:15 PM

次の操作と/または機能に基づいて、ASA/FTDはrouted interface modeで接続の出力インターフェイスを識別します:

既存のコネクションルックアップ、NATルックアップ(destination NAT or UN-NAT)、Policy-based routing(PBR)、Global routing table lookup。

正しい順序も上記の通りです。

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:10 PM

質問があります。FTDでは、パケット#1の「showcapture cap_inside packet-number 1trace」に次の部分的な出力が含まれています。

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip object 192.0.2.0 object 198.51.100.0 rule-id 268438531 event-log flow-end

...

Result:

input-interface: inside

input-status: up

input-line-status: up

Action: allow

Snortエンジンはこのパケットに対してどのような判定を下しますか?

注)この質問はFernando Mondragónによるスペイン語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:16 PM

アクセス制御ルールには、事前にフィルタリングされたポリシー設定を示す「trust」キーワードがあるため、無いです。 このパケットはSnortエンジンに送信されません。

参照:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212321-clarify-the-firepower-threat-defense-acc.html#anc23

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-25 03:11 PM

あなたの助けが必要な状況です。

ASAでRAVPNのユーザーを作成し、特定の接続プロファイルにロックする場合は、次のようなコマンドを入力する必要があります:

username BATMAN password R0b!N

username BATMAN attributes

group-lock value BATCAVE

しかしながらFDMでは、同じ方法でユーザー属性を操作できる場所や、ユーザーごとに表示されるエイリアスを制限する方法を見つけることができませんでした。

これを達成するための考えや解決策はありませんか。

注)この質問はrrodriguezrによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-26 11:24 AM

FTDで接続テーブルは下記の接続エントリがあります。

firepower#show conn

TCP inside 192.0.2.1:50088 outside 198.51.100.1:443, idle 0:00:00, bytes 5274, flags UIOoN1

この接続用のパケットキャプチャがLinaおよびSnortエンジンで設定され、接続がアイドル状態でない場合、どのキャプチャがnon-zero bytesになりますか?

注)この質問はNono82による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2021-01-26 11:34 AM

接続がハードウェアにオフロードされたため、答えはnoneです。これは、パケットがLina / Snortエンジンに到達しないことを意味します。

オフロードステータスは、上記の出力の「o」フラグで示されます。

注)この回答はIlkinによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド

下記より関連するコンテンツにアクセスできます