- Cisco Community

- シスコ コミュニティ

- セキュリティ

- 仮想プライベート ネットワーク (VPN)

- コミュニティ Ask Me Anythingイベント – コンフィグレーション、トラブルシューティングとベストプラクティス: ASAとFTDにおけるAnyConnect Remote Access V...

- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

コミュニティ Ask Me Anythingイベント – コンフィグレーション、トラブルシューティングとベストプラクティス: ASAとFTDにおけるAnyConnect Remote Access VPN

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-07 02:25 PM 2020-04-07 02:29 PM 更新

このイベントは先週まで開催されていたAsk Me Anything イベント"Secure Remote Workers" の続編です。

Cisco Adaptive Security Appliances (ASA)とFirepower Threat Defense (FTD)およびそれらをシスコセキュリティポートフォリオデバイスとテクノロジと統合したISEやDuoにおける AnyConnect secure mobilityクライアントのためのコンフィグレーション、トラブルシューティング及びベストプラクティスについて質問できるチャンスです。

このセッションは、SSLと Ikev2を使ったAnyConnectの実行について様々な見地から学び質問出来る機会です。現在のような重大な局面において、所属する組織の安全を確実に守るのに役立つ 必要なセキュリティを提供するAnyConnectのエマージェンシーライセンス、コンフィグレーション、デプロイメントおよびトラブルシューティングなどが含まれます。

このイベントに 参加するには、

4月6日(月)から17日(金)まで質問を投稿できます。

Dinesh Moudgil はインドのバンガロールにあるシスコのセキュリティチームのHigh Touch Technical Support (HTTS) エンジニアです。シスコテクノロジに勤務して6年以上になり、主にCisco Next Generation Firewalls、Intrusion Prevention Systems、Identity Management & Access Control (AAA) と VPNを担当しています。CCNP, CCDP 及び CCIE #58881 セキュリティ検定、およびACE、 PCNSE 、VCPといった様々なベンダー検定を取得しています。

Dinesh Moudgil はインドのバンガロールにあるシスコのセキュリティチームのHigh Touch Technical Support (HTTS) エンジニアです。シスコテクノロジに勤務して6年以上になり、主にCisco Next Generation Firewalls、Intrusion Prevention Systems、Identity Management & Access Control (AAA) と VPNを担当しています。CCNP, CCDP 及び CCIE #58881 セキュリティ検定、およびACE、 PCNSE 、VCPといった様々なベンダー検定を取得しています。

Pulkit Saxena はシスコのセキュリティドメインのHigh Touch Technical Support (HTTS) エンジニアで7年に亘りチームに貢献しています。複数ファイアウォールや様々なVPNソリューション、AAA、次世代IPSの実地経験があり、様々なトレーニングも行っています。Cisco および Juniperベンダ検定(CCIE Security と JNCIA)を取得しています。

Pulkit Saxena はシスコのセキュリティドメインのHigh Touch Technical Support (HTTS) エンジニアで7年に亘りチームに貢献しています。複数ファイアウォールや様々なVPNソリューション、AAA、次世代IPSの実地経験があり、様々なトレーニングも行っています。Cisco および Juniperベンダ検定(CCIE Security と JNCIA)を取得しています。 Jason Grudier はノースカロライナ州のローリーでVPN TACチームのテクニカルリーダーをしており、シスコのVPNチームに6年勤務しています。それ以前はLabcorp でネットワークエンジニアをしていました。現在は主に、DMVPN、 GETVPN、 Radius、 LDAPおよび証明書認証、シスコのプラットフォーム全体のAnyConnectのトラブルシューティングとコンフィグレーションに携わっています。

Jason Grudier はノースカロライナ州のローリーでVPN TACチームのテクニカルリーダーをしており、シスコのVPNチームに6年勤務しています。それ以前はLabcorp でネットワークエンジニアをしていました。現在は主に、DMVPN、 GETVPN、 Radius、 LDAPおよび証明書認証、シスコのプラットフォーム全体のAnyConnectのトラブルシューティングとコンフィグレーションに携わっています。

Gustavo Medina はエンタープライズネットワーキングセールスチームのシステムセールスエンジニアで、セキュリティとエンタープライズネットワーキングにおいて10年以上の経験があります。テクニカルエスカレーションやパートナーアドプションからシスコサーティフィケーション評価の改訂に至るまで様々なタスクにフォーカスしてきました。セキュリティのCCNA、 CCNP CCSI およびCCIE (#51487)を取得しています。

Gustavo Medina はエンタープライズネットワーキングセールスチームのシステムセールスエンジニアで、セキュリティとエンタープライズネットワーキングにおいて10年以上の経験があります。テクニカルエスカレーションやパートナーアドプションからシスコサーティフィケーション評価の改訂に至るまで様々なタスクにフォーカスしてきました。セキュリティのCCNA、 CCNP CCSI およびCCIE (#51487)を取得しています。

質問を投稿するとコミュニティのすべての言語に翻訳されます。

**役に立ったボタンをクリックして参加者を増やしましょう **

質問に対する回答に 必ず評価をお願いします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 03:41 PM

Anyconnectユーザー認証のためにCSRを生成し、FTDファイアウォールにアップロードする方法をご教示ください。

Objects>PKI>Cert Enrollment もしくは Open SSLを使いますか。

注)この質問は BasavarajNingappa6558 による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 03:45 PM

SSL handshakeに必要なサーバー認証のことであれば、Anyconnectユーザーが接続する際、FTDはエンドクライアントがCAリストに対してチェックする証明書を提示する必要があります。

設定に役立つURLをご参照ください。

https://www.cisco.com/c/en/us/support/docs/network-management/remote-access/212424-anyconnect-remote-access-vpn-configurati.html

FTDでCSRを生成するか、Open SSLを使用できます。後者は、準備が整い次第、こちらでPKCS12をインポートします。

証明書を使用してユーザー認証をしたい場合、FTDはデータベースにCA証明書があればよく、ユーザー証明書は必要ありません。

注)この回答は Pulkit Saxena による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 03:51 PM 2020-04-08 03:52 PM 更新

VPNがない個人のデバイスから接続するドメインユーザーの証明書認証が必要です。 会社のコンピュータはVPNがあります。

内部CAサーバーの ROOT CA証明書をFTDにインポートする場合、クライアント側にインストールする証明書は何ですか。ユーザーの証明書を作成する際、証明書テンプレートがあります。

注)この質問は BasavarajNingappa6558 による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 03:53 PM

正式なクライアント証明書を使用してください。 FTDにはクライアントのRoot CA証明書が必要なだけです。

クライアントは、SSLネゴシエーション間、ID証明書をFTDに提供します。FTDはCA証明書を持っている必要があります。

注)この回答は Pulkit Saxena による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 03:58 PM

Q&Aセッション開催していただきありがとうございます。

質問リストをお送りします。

- ISE posture profileをFTDに統合するプロセスをご教示ください。ASAは把握していますが、FTD(FMC経由の管理)は試したことがありません。

- FTDでsysopt connection permit-vpnを有効にするプラス・マイナスはありますか。ご推奨の方法はありますか(sysopt connection permit-vpnがなければ、ACP経由でアクセスを規制する必要は認識しています)。

- CoAはASAと同じくFTDでもサポートされますか。特にISE postureに関連してお尋ねしたいです。

- FMCに組み込まれているAnyconnect profile editorはありますか。ない場合、 何が優先されますか。Anyconnect standalone editors もしくはISE profile editorですか。

- FMC経由の管理でFTDへの設定を自動化する方法をご教示ください。現在、パラメーター付きのASAにスクリプトがあり、設定を標準化しています。しかし、FTDではFlexconfigは別として、CLIにアクセスするオプションがありません。API objects callが必要だと思いますが、ご推奨の方法をご教示ください6. (一般的なFTD / FMCの質問です)。

ASAでアクセスを迅速にするため、処理中のトラフィックの概要が把握しやすいASDMを使用しています。FMCでは、接続は同レベルの情報を提供できないことは理解しています。理由として、接続の遅延、 トラブルシューティングエンジニアの同時作業によるFMCへの負荷、snort処理バックエンドからの接続でしょうか。認識が誤っていなければ、インターフェイスACLはsyslogを通過しないため、接続は必要なレベルの情報を提供しません。

ACL interface dropsとDPI drops間のACPルールのアクセスログを迅速に分析する方法をご教示ください。

注)この質問は giovanni.augusto による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 04:00 PM

1.FTDのISEポスチャに必要なフローと設定手順を理解するために参照できる資料です:

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/215236-ise-posture-over-anyconnect-remote-acces.html

2.アクセス制御ポリシーを通じてVPNトラフィックを検査したくない場合は、復号化されたトラフィックに対してバイパスアクセス制御ポリシーを選択するオプションが推奨されます。

したがって、トラフィックはFTDからの詳細な検査なしで宛先に転送されるだけです。

この機能を有効にするかどうかは、セキュリティ要件と、リモートアクセスVPNユーザーに対する信頼レベルによって異なります。

リモートアクセスVPNユーザーから開始されたトラフィックを信頼しない場合は、ユーザーから生成されたトラフィックに詳細な検査を適用することをお勧めします。

参考までに、このコマンドはFTDではデフォルトで無効になっており、ASAではデフォルトで有効になっています。

AAAサーバーからダウンロードされたVPNフィルターACLと承認ACLは引き続きVPNトラフィックに適用されることに注意してください。

AnyconnectユーザートラフィックのUターンをFTD経由でインターネットにアクセスしたり、内部リソースにアクセスしたりできるようにする場合は、[復号化されたトラフィックのアクセス制御ポリシーをバイパスする(sysopt permit-vpn)]チェックボックスをオフにする使用例をご覧ください。

この機能を無効にすると、ACPチェックが実行され、URLフィルタリングなどの機能を利用して、Anyconnectユーザーが開始したトラフィックを制限できます。

3.はい。RADIUSCoAは6.3.0以降のバージョンのFTDで実際にサポートされており、新しいバージョンで完全にサポートされています。

4. AnyConnectプロファイルエディタを使用して、AnyConnectクライアントプロファイルを作成できます。

このエディタは、AnyConnectソフトウェアパッケージの一部として利用できるGUIベースの設定ツールです。

これは、Firepower Management Centerの外部で実行する独立したプログラムです。

AnyConnectプロファイルエディタの詳細については、次を参照してください。

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect48/administration/guide/b_AnyConnect_Administrator_Guide_4-8/anyconnect-profile-editor.html

5. REST APIの限られたインターフェースを提供し、REST APIの機能のビューを提供するため、API Explorerを活用できます。

https:// <management_center_IP_or_name>:<https_port> / api / api-explorer

参照:https://www.cisco.com/c/en/us/td/docs/security/firepower/623/api/REST/Firepower_Management_Center_REST_API_Quick_Start_Guide_623/About_the_API_Explorer.html#concept_oq2_fg1_ccb

FMC APIを使用して Firepower プログラミングを開始するためのいくつかのリンクは以下です:

https://blogs.cisco.com/security/how-to-get-started-on-programming-firepower-using-fmc-apis

https://www.cisco.com/c/en/us/td/docs/security/firepower/623/api/REST/Firepower_Management_Center_REST_API_Quick_Start_Guide_623/Objects_in_the_REST_API.html#concept_xh5_lt3_bcb

シスコ以外からの役立つ可能性のあるリンクはこちら:

https://www.youtube.com/watch?v=a2DNeRxnnkA

https://www.youtube.com/watch?v=iTfmLk3kwdg

6. TACは、主にFMC GUIとともにCLIを使用して、ACPルールに関連する問題のトラブルシューティングを行います。

従来のASAで使用されているものと同様に、LINA CLIでパケットキャプチャオプションを使用できます。

または

FTD clishの下で「system support firewall-engine-debug」を使用して、トラフィックフローが適切なアクセスコントロールルールに対して評価されているかどうかを確認できます。

参考にこちらを参照してください:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212474-working-with-firepower-threat-defense-f.html#anc13

注)この回答は Dinesh Moudgil による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 04:04 PM

お客様からの質問です。ユーザーのコンピューターがVPNを使用している場合に、ユーザーのコンピューターの脅威がサーバーに影響を与えないようにする方法を教えてください。

注)この質問は Yanli Sun による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 04:09 PM

ログイン前のチェックを実行して、クライアントマシンが信頼され、接続を許可できることを確認できます。

可能なオプションは、ポスチャリング、DAP、CSDホストスキャンです。以下の役立つリンクを確認してください:

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-firewalls/200238-ASA-VPN-posture-with-CSD-DAP-and-AnyCon.html

https://community.cisco.com/t5/security-documents/how-to-configure-posture-with-anyconnect-compliance-module-and/ta-p/3647768

https://www.cisco.com/c/en/us/td/docs/security/vpn_client/anyconnect/anyconnect40/administration/guide/b_AnyConnect_Administrator_Guide_4-0/configure-posture.html

https://www.cisco.com/c/en/us/td/docs/security/asa/asa98/asdm78/vpn/asdm-78-vpn-config/vpn-asdm-dap.html

上記のチェックに基づいてユーザーが接続され、準拠している場合は、信頼できるユーザーであると想定されます。

さらに、関連するトラフィックがASAに到達すること、またはスプリットトンネルオプションを使用してトンネリングされるすべてのトラフィックのみを許可できます:

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/100936-asa8x-split-tunnel-anyconnect-config.html

これとは別に、ユーザーが過剰な量のトラフィックを送信している場合や、接続後に不完全な接続が発生している場合は、問題に応じて特定のトラブルシューティングが行われます。

ただし、そちらの主な懸念事項は前述したログイン前のチェックによって対処することができます。

注)この回答は Pulkit Saxena による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-08 04:15 PM 2020-04-08 04:17 PM 更新

Pulkitの回答に追記させていただきますと、一部の企業は、VPNセッションがアクティブでない限り、コンピューターが信頼できるネットワーク上にない場合にインターネットリソースへのアクセスを防止するAlways-Onを使用しています。

この状況でVPNを常にオンにしておくと、コンピューターがセキュリティの脅威から保護されます。

Always-Onを適用しない企業の場合、前述のポスチャチェック+ DUOのような2FA(承認されたユーザーのみがVPNを使用していることを確認するため)に加えて、脅威は保護されていないリモートワーカーの増加を利用してさまざまなキャンペーンを開始するため、リモートユーザーに追加の保護を与える必要があります。

詳細については、TALOSブログをご覧ください:

https://blog.talosintelligence.com/2020/03/covid-19-pandemic-threats.html

Cisco Umbrellaを使用すると、DNS層でVPNに接続していない場合でも、悪意のあるインターネット接続先からユーザーを保護できます。

Umbrellaはクラウドから配信されるため、数分であらゆる場所のユーザーを簡単に保護できます。

また、最後の防御ラインとしてエンドポイント向けのCisco Advanced Malware Protection(AMP)があります。

このテクノロジーは、侵入時にマルウェアを阻止し、マルウェアをブロックするだけでなく、防御の最前線を回避した場合に高度な脅威を検出、封じ込め、修復します。

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:07 PM

Skype for BusinessまたはASA上のCisco Jabber AnyconnectリモートアクセスVPNを介してユーザーが音声通信できるようにする方法を尋ねたいのですが、セキュリティの観点から安全であることが推奨されています。

また、SIEMソリューションからこの内部通信を監視する方法についても教えてほしいです。

FWをHUBにするために、same-security-trafficコマンドを入力します。

また、プールのアドレススペースが相互に到達するように、nat(outside ,outside)のnatルールを構成する必要があります。

ciscoasa(config)#same-security-traffic permit intra-interface

Please note that this command allows traffic to enter and exit the same interface, which is disabled by default for security.

nat(outside,outside) source static “address pool obj” “address pool obj” dest static “address pool obj” “address pool obj” no-proxy-arp – route-lookup

And be place towards the top of your nat rules.

ciscoasa(config)#same-security-traffic permit intra-interface

このコマンドは、トラフィックが同じインターフェイスに出入りできるようにすることに注意してください。

また、これはセキュリティのためにデフォルトで無効になっています。

nat (outside,outside) source static "address pool obj" "address pool obj" dest static "address pool obj" "address pool obj" no-proxy-arp - route-lookup

NATルールの一番上に配置してください。

注)この質問は ahmedmohsen56 による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:11 PM

これは、ASAでヘアピニングを設定して、AnyConnectクライアントが他のAnyConnectクライアントと通信できるようにする唯一の方法です。

大きなセキュリティの脅威だとは思いませんが、それはすべて貴社のニーズに依存しており、あなただけがそれを決定できます。

コマンド参考:

https://www.cisco.com/c/en/us/td/docs/security/asa/asa-command-reference/S/cmdref3/s1.html

same-security-traffic intra-interfaceコマンドを使用すると、トラフィックは同じインターフェイスに出入りできますが、これは通常許可されていません。

この機能はインターフェイスに入るVPNトラフィックに役立つ場合がありますが、同じインターフェイスからルーティングされます。

この場合VPNトラフィックは暗号化されていないか、別のVPN接続用に再暗号化されている可能性があります。

たとえば、ASAがハブであるhub and spoke VPNネットワークがあり、リモートVPNネットワークがspokeである場合、1つのspokeが別のspokeと通信するには、トラフィックはASAに入り、その後もう1つのspokeに出て行く必要があります。

注意。

Noteblank.gif same-security-traffic intra-interfaceコマンドで許可されたすべてのトラフィックは、ファイアウォールルールの影響を受けます。

リターントラフィックがASAを通過しない可能性がある非対称ルーティング状況を作成しないように注意してください。

SIEMソリューションで監視しようとしていることは何ですか。

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:15 PM

Ahmed&Jasonへ

幾つかコメントがあります:

先に述べた「プールのアドレス空間が相互に到達するためのNAT(outside , outside)」は、スティック上のパブリックインターネット用のNATがすでにある場合にのみ必要です。

スプリットトンネルを使用する場合、これは必要ありません。

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/100918-asa-sslvpn-00.html#anc10

スプリットトンネルを使用する場合、この構成されたトラフィックに影響するNATルールがない限り、双方向通信を可能にするために手動のNATは必要ありません。

ただし、Anyconnect VPNプールを Split-Tunnel ACLに含める必要があります。

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/100918-asa-sslvpn-00.html#anc14

セキュリティの観点から見ると、同じセキュリティトラフィックのイントラインターフェースは、トラフィックにFWルールが適用されるため、大きな問題にはなりません。

しかしもちろんDUO、Umbrellaと、もしくはAMP4Eなどのリモートユーザーを常に保護する必要があります。

他のトラフィックの場合と同じ方法で、SIEMでこれらの通信を確実に監視できます。

リモートユーザーが行っていることをよりよく可視化するために、下記の映像のようにStealthwatch EnterpriseまたはStealthwatch Cloudを使用できます:

https://cs.co/SWE-RemoteMonitoring

https://cs.co/SWC-RemoteMonitoring

* Tetrationを使用してワークロード/アプリの粒度に到達することもできますが、それは別の日の会話です:)

注)この回答は Gustavo Medina による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:18 PM

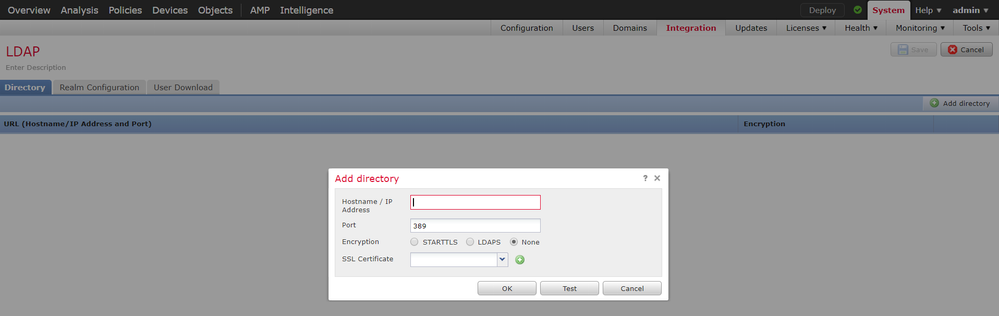

FMC経由でFTDの領域を使用してリモートVPNを構成します。AnyConnectで接続しようとすると、「ログインエラー」というエラーが表示されます。

以下は、LDAP 255およびwebvpn anyconnect 127からのデバッグ出力です。

ldap_client_server_add: Add server:0.0.0.0, group=4

ldap_client_server_unlock: Free server:0.0.0.0, group=4

[12] Session Start

[12] New request Session, context 0x00002b5de5d453b0, reqType = Authentication

[12] Fiber started

[12] Failed to convert ip address 0.0.0.0

[12] Fiber exit Tx=0 bytes Rx=0 bytes, status=-3

[12] Session End

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:22 PM

領域を設定するときに FQDNを使いましたか、それともIP addressを使いましたか。

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:26 PM

回答ありがとうございます。LDAPを使っています。認識が合っていればLDAPでのみFQDNを設定できます。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:31 PM

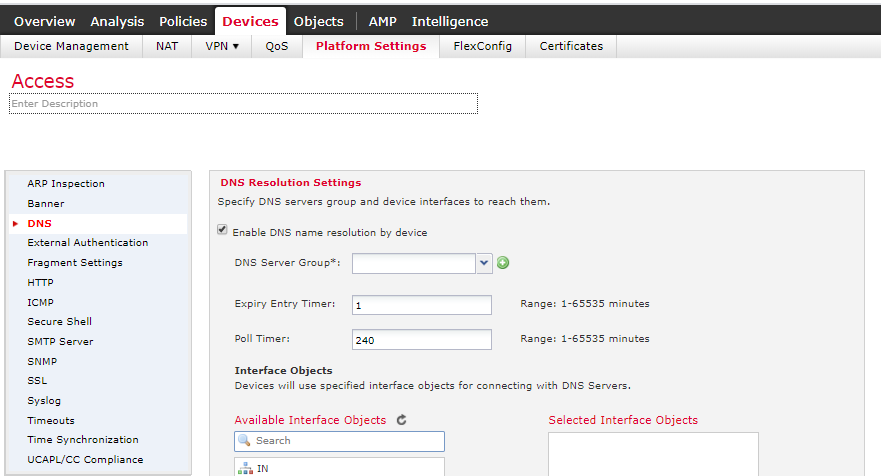

それで正しいです。FTDで適切に設定できないDNSの問題があるのではないかと思います。

DNSはこちらで設定なさいましたか。

注)この回答は jgrudierによる英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:35 PM

ありがとうございます。間違えていました。

しかし新しいエラーがあります。

[19] Session Start

[19] New request Session, context 0x00002b5de5d453b0, reqType = Authentication

[19] Fiber started

[19] Creating LDAP context with uri=ldaps://172.25.YY.XX:636

[19] Connect to LDAP server: ldaps://172.25.YY.XX:636, status = Failed

[19] Unable to read rootDSE. Can't contact LDAP server.

[19] Fiber exit Tx=0 bytes Rx=0 bytes, status=-2

[19] Session End

ldap_client_server_add: Add server:172.25.YY.XX, group=4

ldap_client_server_unlock: Free server:172.25.YY.XX, group=4

#telnet 172.25.YY.XX 636

Trying172.25.YY.XX...

Connected to172.25.YY.XX.

Escape character is '^]'.

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:35 PM

はい、そのようにしました。

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

2020-04-09 01:37 PM

それはデバッグの出力と ldapsコンフィグです。

[27] Session Start

[27] New request Session, context 0x00002b5de5d453b0, reqType = Authentication

[27] Fiber started

[27] Creating LDAP context with uri=ldaps://172.25.XX.YY:636

[27] Connect to LDAP server: ldaps://172.25.XX.YY:636, status = Failed

[27] Unable to read rootDSE. Can't contact LDAP server.

[27] Fiber exit Tx=0 bytes Rx=0 bytes, status=-2

[27] Session End

ldap_client_server_add: Add server:172.25.XX.YY, group=4

ldap_client_server_unlock: Free server:172.25.XX.YY, group=4

telnet 172.25.XX.YY 636

Trying 172.25.XX.YY...

Connected to 172.25.XX.YY.

Escape character is '^]'.

^C

aaa-server srv protocol ldap

max-failed-attempts 4

realm-id 3

aaa-server srv-dc host srv-dc

server-port 636

ldap-base-dn DC=name,DC=local

ldap-group-base-dn DC=name,DC=local

ldap-scope subtree

ldap-naming-attribute samaccountname

ldap-login-password *****

ldap-login-dn user@name.local

ldap-over-ssl enable

server-type microsoft

注)この質問は Uzhegov Evgenii による英語での投稿の翻訳となっております。投稿はコミュニティ内のすべての言語に翻訳されます。

なお、日本語でのご質問は可能です。回答は英語になりますが 後ほど和訳を掲載致します。

エキスパートの回答、ステップバイステップガイド、最新のトピックなどお気に入りのアイデアを見つけたら、あとで参照できるように保存しましょう。

コミュニティは初めてですか?これらのヒントを活用してスタートしましょう。 コミュニティの活用方法 新メンバーガイド