- Cisco Community

- Comunidad de Cisco

- Seguridad

- Discusiones Seguridad

- Re: Verificar que el ASA no este bloqueando el Puerto 25

- Suscribirse a un feed RSS

- Marcar tema como nuevo

- Marcar tema como leído

- Flotar este Tema para el usuario actual

- Favorito

- Suscribir

- Silenciar

- Página de impresión sencilla

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-27-2021 11:39 PM

hola,

Tengo un ASA 5516 version 9.8. requiero demostrar que el ASA no este bloqueando el Puerto 25 hacia la Salida.

si logro ver que el trafico llega a la interfaz, pero no logro identificar si alguna politica lo bloquea.

¡Resuelto! Ir a solución.

- Etiquetas:

-

Firewalls

Soluciones aceptadas

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 08:13 PM

Saludos @quintana666 no habia visto que habias generado el pack tracer

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

en este Resultado se observa que el trafico esta saliendo Inside--- to ---- Outside, y esta pasando todas las fases por lo cual el paquete debería llegar al otro extremo, al menos que no este bien definida la ACL por donde esta pasando y este paquete lo cual no es tu caso, ¿el server posee el puerto 25 en open ? corre este mismo packe tracer en el ASDM y te dara el flujo completo de la comunicación con detalles de todo el flujo de comunicación.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-29-2021 07:54 PM

Hola,

El trafico deberia de iniciarse desde inside, los firewalls trabajan en stateful, van a verificar las conexiones activas basado en la tabla de conexiones del trafico entrante, tu packet tracer muestra que todo esta bien.

Sera que utiliza otro puerto como el 465 o 9100 para salida de correos?

Saludos

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 05:21 AM

Saludos, @quintana666 existen diferentes maneras de ver si el Firewall esta bloqueado el trafico en un puerto especifico, uitilizas ASDM o CLI ? debes ejecutar una captura de trafico en el firewall.

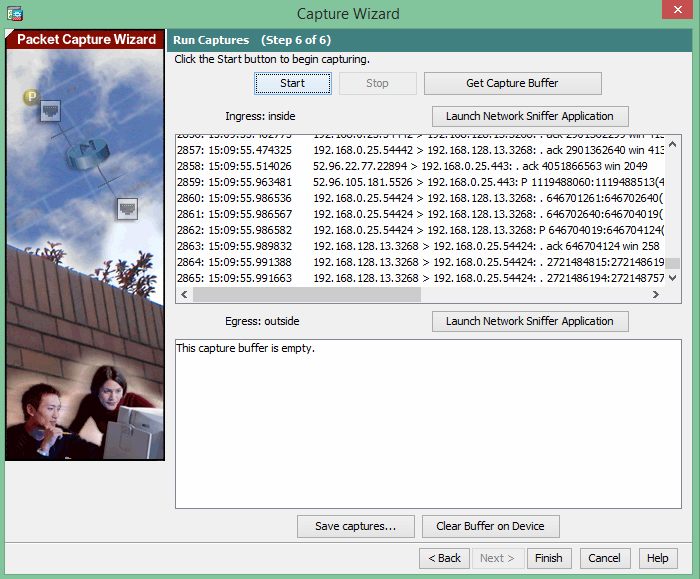

Si utilizas el ASDM es muy sencillo utilizas el wizard seleccionas la interfaz, next (siguiente), colocas dirección de origen(source) y dirección de destino (destination), next, y luego le dices cada cuanto tiempo quieres la captura de trafico, luego presionas start y get capture.

si lo vas a ejecutar por cli es mas sencillo.

ASA# capture capin interface inside match ip xx.xx.xx.xx 255.255.255.255

xx.xx.xx.xx 255.255.255.255

a continuación se envía la documentación oficial para que ejecutes esta activida.

otra opción es verificar si existe algún acl en el Firewall que este mal declarado.

Asa# sh run acce-lis | inc xx.xx.xx.xx

Recuerda calificar esta y cualquier respuesta de todos los expertos de la Comunidad, ya que esto ayuda a mantener la comunidad activa.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 07:40 AM

gracias por la asistencia Javier !!!

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 01:41 PM

Muchas Gracias, Javier.

estoy haciendo la captura que me indicaste, pero es normal que cuando empiece la captura no se refleje nada en el egress?

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 07:59 PM

Saludos @quintana666 estas utilizando la interface correcta, si estas en la interface correcta y no observas nada es que no estas generando el trafico smtp, por eso tu ISP (proveedor de Servicio) no ve la petición en su extremo.

tienes algún acl que permita la comunicación al destino que quieres alcanzar, deberías tener un ACL como este en tu firewall

access-list acl_internet extended permit tcp host x.x.x.x(source) host x.x.x.x (destination) eq smtp

Si no tienes el ACL el firewall por defecto bloqueara todo el trafico.

Recuerda calificar la respuesta ya que esto nos motiva a continuar apoyando en la comunidad.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

04-28-2021 09:24 AM - editado 04-28-2021 09:26 AM

Hola

Puedes utlizar el comando packet tracer

packet tracer input <nameif de donde se originan los paquetes> ....

revisa este enlace

Igual en la ACL puedes verificar si hay hits

show ACL <nombre de la ACL>

Si hay muchas ACL trata de ser especifico

show ACL <nombre de la ACL> | include <y lo que deseas ubicar>

Saludos

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 09:26 AM

Gracias por compartir el tip Julio

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 02:59 PM

hola, Julio.

de igual manera realice la prueba como lo indicas, pero el proveedor me comenta que ellos siguen si ver una peticion de smtp desde mi equipo. te comparto la salida que obtuve.

asajap# packet-tracer input inside tcp 192.168.0.25 smtp 54.219.191.23 smtp

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

MAC Access list

Phase: 2

Type: ROUTE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Config:

Additional Information:

found next-hop 186.96.151.225 using egress ifc outside

Phase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network SRV_JAPMAIL

nat (inside,outside) static 148.235.147.73

Additional Information:

Static translate 192.168.0.25/25 to 148.235.147.73/25

Phase: 4

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 5

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 6

Type: SFR

Subtype:

Result: ALLOW

Config:

class-map global-class

match any

policy-map global_policy

class global-class

sfr fail-open

service-policy global_policy global

Additional Information:

Phase: 7

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Phase: 8

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Phase: 9

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Config:

Additional Information:

New flow created with id 323159739, packet dispatched to next module

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

================================================

te comparto lo que tengo configurado en mis reglas.

object network SRV_JAPMAIL

host 192.168.0.25

object network SRV_JAPMAIL2

host 192.168.0.24

object network HES

subnet 54.86.63.64 255.255.255.192

object network HES1

subnet 54.219.188.0 255.255.255.192

object network HES2

subnet 54.219.191.0 255.255.255.128

object-group network DM_INLINE_NETWORK_1

network-object object HES

network-object object HES1

network-object object HES2

object-group network DM_INLINE_NETWORK_2

network-object object HES

network-object object HES1

network-object object HES2

access-list outside-in extended permit tcp object-group DM_INLINE_NETWORK_1 object SRV_JAPMAIL eq smtp

access-list outside-in extended permit tcp object-group DM_INLINE_NETWORK_2 object SRV_JAPMAIL2 eq smtp

access-list outside-in extended permit tcp any4 object SRV_JAPMAIL eq www

access-list outside-in extended permit tcp any4 object SRV_JAPMAIL2 eq www

access-list outside-in extended permit tcp any4 object SRV_JAPMAIL eq https

access-list outside-in extended permit tcp any4 object SRV_JAPMAIL2 eq https

object network SRV_JAPMAIL

nat (inside,outside) static 148.235.147.73

object network SRV_JAPMAIL2

nat (inside,outside) static 148.235.147.84

Gracias.

Saludos.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-28-2021 08:13 PM

Saludos @quintana666 no habia visto que habias generado el pack tracer

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

en este Resultado se observa que el trafico esta saliendo Inside--- to ---- Outside, y esta pasando todas las fases por lo cual el paquete debería llegar al otro extremo, al menos que no este bien definida la ACL por donde esta pasando y este paquete lo cual no es tu caso, ¿el server posee el puerto 25 en open ? corre este mismo packe tracer en el ASDM y te dara el flujo completo de la comunicación con detalles de todo el flujo de comunicación.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-30-2021 07:23 AM

muchas gracias, Javier.

todo indica que es un bloqueo en el carrier, para evitar SPAM lo tienen bloqueado.

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-30-2021 07:42 AM

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-29-2021 07:54 PM

Hola,

El trafico deberia de iniciarse desde inside, los firewalls trabajan en stateful, van a verificar las conexiones activas basado en la tabla de conexiones del trafico entrante, tu packet tracer muestra que todo esta bien.

Sera que utiliza otro puerto como el 465 o 9100 para salida de correos?

Saludos

>> Marcar como útil o contestado, si la respuesta resolvió la duda, esto ayuda a futuras consultas de otros miembros de la comunidad. <<

- Marcar como nuevo

- Favorito

- Suscribir

- Silenciar

- Suscribirse a un feed RSS

- Resaltar

- Imprimir

- Informe de contenido inapropiado

el 04-30-2021 07:30 AM

muchas gracias, Julio.

ya solo queda por confirmar que el carrier me apeture el puerto y realizar nuevamente pruebas.

Descubra y salve sus notas favoritas. Vuelva a encontrar las respuestas de los expertos, guías paso a paso, temas recientes y mucho más.

¿Es nuevo por aquí? Empiece con estos tips. Cómo usar la comunidad Guía para nuevos miembros

Navegue y encuentre contenido personalizado de la comunidad