はじめに

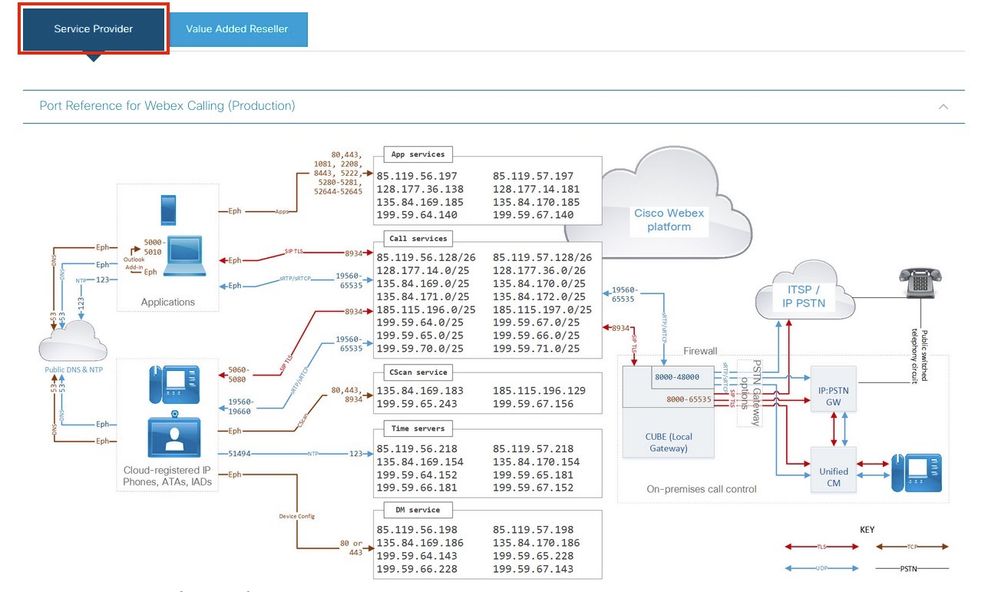

Webex Calling サービスを適切に導入するために、Webex Cloud クラウドと、アプリケーションや電話機やローカルゲートウェイの間のファイアウォールの設定を正しく設定する必要があります。本ドキュメントでは、Webex Calling クラウドに接続するために開放すべきポートおよび帯域の要件について紹介します。

開放するポート

以下の開放するポートの情報は Port Reference Information からの抜粋となります (2020 年 2 月 20 日時点※)。最新の情報は Port Reference Information をご確認ください。

※以前は地域毎にアドレスが分かれていましたがマージされました。

NAT / ファイアウォールにおいて、UDP/TCP の戻りのパケットを許可する前提となっています。シスコルータのアクセスリストで設定している場合は UDP の逆方向のパケットを許可する必要があります。

Webex Calling for SP

Webex Calling for VAR

帯域の要件

各デバイスに、音声通話あたり 100 Kbps、ビデオ通話あたり最大 2 Mbps が必要となります。

参考: Prepare Your Environment

セキュリティの考慮

ローカルゲートウェイの Webex Calling クラウド側のインターフェイスは、NAT 配下ののプライベートアドレスをアサインすることが推奨されます。グローバルアドレスをアサインする場合は、ファイアウォールにて必要最小限のポートのみオープンするように設定してください。特に下記のポートには注意してください。

SSH ポート

ローカルゲートウェイへの不正ログインを防ぐために、インターネット経由でログインしない、ファイアウォールでアクセス元を設定する、SSH のポートを変更するなど、適切な対応を実施して下さい。

SIP・H.323 ポート

近年、企業の IP 電話システムが第三者に不正利用されることによって、契約者に高額な国際電話料金の請求がなされる問題が発生しています。攻撃方法の一つとして、第三者がインターネットから SIP もしくは H.323 で発信し、企業の IP 電話システムに侵入して国際電話を不正利用するというものがあります。

主に攻撃対象となるのは以下のポートです。SIP UDP 5060 ポートは特に多く報告されています。ローカルゲートウェイをインターネットに設置する場合には、ファイアウォールにてローカルゲートウェイの下記のポートへのアクセスを遮断することを強く推奨します。

- SIP: UDP 5060

- SIP: TCP 5060

- SIP: TCP 5061

- H.323 (H.225 RAS): UDP 1719

- H.323 (H.225 Q931): TCP 1720

参考:

CSCAN

Cisco SCAN (CSCAN) ツールを使うと、Webex Calling クラウドに対して、TCP ポート 80, 433, 8934 がオープンされているか確認することができます(UDP は今後対応予定)

参考情報