- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- Secure Access: サービスリクエストをオープンする際に必要な情報

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2024-06-10 05:28 PM 2025-03-14 10:55 AM 更新

- はじめに

- Secure AccessのSR 全般で必要な情報

- RAVPN(Remote Access VPN) / ZTNA Client / Roaming Security Module関連

- IPSec Tunnel関連

- Access Policy関連全般

- Cisco管理のインフラで障害が疑われる場合の注意

- 参考情報

はじめに

本記事はCisco Secure AccessのSRオープン時に取得いただきたい情報を記載しています。

これらの情報をSRオープン時にご提供いただくことにより一次切り分けが容易となり、原因の調査や解決に要する時間を短縮することが可能となります。なお、本記事はSRをオープンいただいた初期のタイミングでの収集する情報をまとめたものであり、個々の様々なコンポーネントのログ取得について網羅しているものではなく、必要に応じて追加のログを別途TACエンジニアからご案内いただく可能性がある点は何卒ご了承ください。

Secure AccessのSR 全般で必要な情報

以下Secure AccessのSR全般で必要な情報の項目は、多くのSecure Access SRの調査で必要となるものです。特に緊急対応が必要な場合に、これらの情報が提供されていない場合、バックエンドチームへの連携が遅れ、結果として調査に時間を要する場合もございますため、可能な限り早いタイミングで提供をお願いいたします。

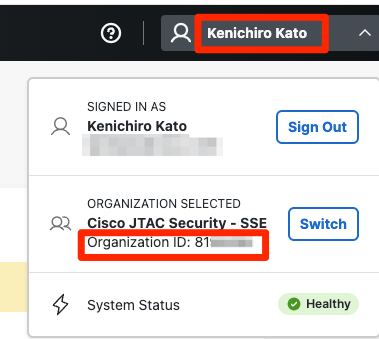

- Organization ID

Secure Access Dashboard画面右上のユーザ名をクリックすると、ORGANIZATION SELECTEDにOrganization Nameと、Organization IDが表示されます。こちらの情報は弊社でお客様環境のOrganizationのバックエンドにアクセスし、調査を実施する上で必須の情報となります。 - お客様Dashboardへのアクセス可否

TACエンジニアがお客様のSecure Access Dashboardにアクセスし、設定やログ等の確認をするために必要な情報となります。過去に許可をいただいている場合であっても、新しいSR毎に都度アクセス可否を確認させていただいております。お急ぎの場合はSRオープン時にご連絡お願いします。- TACエンジニアは特別な権限を用いてご連絡いただいたお客様のユーザアカウント(Full Admin)を使ってアクセスを行います。その際、お客様でのAccount追加等は不要であり、また、パスワードのご提示は不要ですので提供しないようお願いします。また、こちらのアクセスは、設定やログ確認に使用するものであって、お客様からの許可なしにDashboard上で設定を変更することはありません。

- TACの特別な権限によるFull Adminでのアクセスを希望されない場合はRead Onlyのアカウントを作成いただくことも可能です。その場合はTACエンジニアがアサインされてから、担当エンジニア個人宛にInviteを送付お願いします。Inviteの送付はDashboardの

Admin -> Account Setting -> Accountsより、Newをクリックすると、EmailアドレスとUser Roleを入力し、Inviteを送付可能です。

なお、User Roleの一つであるSecurity Administratorはトラブルシューティング用途には適さないため、Full AdminもしくはRead Onlyの追加をお願いします。また、使用後はお手数ですがお客様にてTACエンジニアのアカウントを削除いただきますようお願いします。

- 事象を確認できるスクリーンショット・ログ

エラーメッセージなど事象が特定可能と思われる情報を含むSecure Access Dashboard、端末などのスクリーンショットを

取得ください。「VPN接続できない」「設定に失敗する」といった情報から調査を進めるより対応がスムーズになります。 - 事象が確認できた日時・発生頻度

ログファイルやバックエンド側での絞り込みのために、事象の発生時間を可能な限り詳細にご連絡ください。

また、収束している場合はそのトリガーやタイミング、現在の再現性の有無や発生頻度もご連絡ください。 - ネットワーク構成図(オプション)

Secure Accessはお客様ネットワークをクラウドで一旦終端する動作となるため、特に緊急度が高い事象や複雑な事象の場合、切り分けのためにSecure Access周辺のお客様ネットワーク構成情報が必要となります。Dashboardのみの事象などでは提供いただかなくても問題ありませんが、お客様通信に関する事象の場合は、提供いただくことをお勧めいたします。

RAVPN(Remote Access VPN) / ZTNA Client / Roaming Security Module関連

- 事象発生後のDARTファイルの取得

基本的にRAVPN, ZTNA Client, Roaming Security Module関連の端末側のログはSecure ClientのDARTから取得が可能です。

事象が発生している端末で事象発生後(可能な限り直後)に取得し、発生事象と発生時間の情報をサポートに連絡してください。

Windows11 Dart取得方法

Mac Dart取得方法

※DARTファイルは、RAVPN等の接続後のトラフィックが宛先に到達しない問題に対して有効ではないため、その場合は「Access Policy関連全般」の項目に記載されているログを合わせて取得お願いします。

IPSec Tunnel関連

- Secure Access DashboardのNetwork Tunnel Group設定

Connection -> Network Connections -> Network Tunnel Groups内の事象が発生しているTunnel Groupを開き、

設定の画面キャプチャを取得お願いします。

Dashboardへのアクセス許可をいただける場合は、どの設定を確認するかご指示ください。 - IPSec接続機器の設定・ログ

RouterやFirewall等のSecure AccessのIPSec接続を終端する機器の情報をご連絡ください。

- 設定(CLI / GUI画面キャプチャ)

※特にIKEv2 / IPSec関連の設定、機器側のGlobal IPアドレス、接続先のSecure Access DCのIPアドレス、Email Identityは含めるようにお願いします。

- 事象発生時の機器側のログ

- 機器のバージョン情報

例:Cisco IOS / ASAの場合、以下情報の取得が必要となります。show tech-support

[注意事項]

show logging (informational / debug level以上)

show crypto ipsec sa

show crypto ikev2 sa

debug crypto ipsec

debug crypto ikev2- IPSecのトラブルシューティングについては基本お客様機器で実施いただきます。Secure Accessのバックエンド側のログをお客様機器での切り分けなしに調査することは致しかねますので、何卒ご了承ください。切り分けの結果Secure Accessクラウド側の問題が疑われる場合に、バックエンド側での調査を進めさせていただきます。

- IPSecの接続機器がCisco以外の製品の場合、提供可能な情報は限られますため何卒ご了承ください。

Access Policy関連全般

ユーザ端末において、Secure Access経由の通信で問題が発生している場合、事象の特定に役立つと考えられる情報を可能な限りご提供ください。特にAccess Policy関連の情報が重要となります。以下は、パケットキャプチャやHARファイルなど取得に手間がかかる情報もあるため、必ずしも全ては必要ありませんが、特にTACで再現が出来ない事象に対して開発チームとの連携が必要な場合は、依頼させていただく場合がございます。

- Access PolicyのRule Name

TACエンジニアによるDashboardへのアクセスを許可する場合、事象が発生していると考えられるAccess PolicyのRule NameをDashboard上の Secure -> Policy -> Access Policyより、調査したい対象のRule Nameをご連絡ください。

Dashboardへのアクセス許可が難しい場合はどういった設定をしているのか可能な限り詳細にご説明をお願いします。 - Monitor -> Reports -> Activity Searchの結果

事象が発生時のActivity Searchより、調査する対象のEventのスクリーンショットもしくはDashboardへのアクセス許可とFilterのURLをご提供ください。

- 表示されているEventの種類(DNS, Web, Firewall等)、時刻、検知したRule Nameと検知したIdentity (AD Users, AD Devices, Networks, Network Tunnel Groups等)を必ず含むようお願いします。また、事象が確認できる箇所がある場合はハイライトする等で含めていただきますようお願いします。

- 膨大な情報が含まれるため、上記Eventの種類や、Identity、Rule Nameや発生時刻などフィルタを活用して絞り込むことをおすすめいたします。

- DashboardへのアクセスをTACエンジニアに許可する場合、Activity Searchのフィルタを設定した状態で、ブラウザのURLを共有いただけますと、対応がスムーズになります。

- HARファイルの取得 (SWG / Web Profile関連の場合)

Web ブラウザで特定のサイトにアクセスした際に問題が発生している場合、以下の記事を参考に、 HAR ファイルをご提供ください。

Umbrella: HARファイルを取得する方法 - Policy Debugの取得(SWG / Web Profile関連の場合)

問題が発生している PC 上で Web ブラウザを起動し、こちらのリンクにアクセスした時に表示される画面の内容 (Diagnostic Info) も併せてご提供ください。 - パケットキャプチャの取得

事象発生時の被疑と思われる通信のパケットキャプチャを端末で取得ください。

RAVPNの場合は事象に応じてキャプチャ対象のインターフェイスを間違いないよう取得をお願いします。例えば、RAVPN経由での通信に問題が発生している場合は、設定したIP Poolのアドレスが割り当てられているインターフェイスを対象とする必要があります。

Cisco管理のインフラで障害が疑われる場合の注意

Ciscoが管理しているSecure AccessのDashboardやRAVPN等の各種クラウドインフラにおける障害が疑われる場合、早急な対処が必要となります。弊社ではバックエンドのインフラを様々な観点で監視しており、問題が発生した場合に適切に対応できるよう準備をしておりますが、もしお客様にて問題を検知した場合に関しては、恐れ入りますが、適切なSeverityを設定して、SRをオープンいただけますと幸いです。Cisco側のインフラの問題の場合、お客様で対処することができない問題が多いため、万が一弊社側で検知できない事象の場合、障害の検知、復旧に時間を要してしまう場合もございます。

収集する情報は、本記事で説明させていただいた通りですが、以下の点にご注意ください。

- 平日日中帯であればJapan TACへ適切なSeverityを設定の上でケースオープンいただけますと幸いです。

- 休日や平日夜間での速やかな対応が必要な場合、Severity 1に該当する事象であれば24時間365日でのケース対応が可能です。Secure Accessの場合、例えば、RAVPNやNetwork Tunnel、ZTNA等でお客様の業務通信に使用するサービスが全断し業務が停止している場合がSeverity 1に相当します。

- Severity 1は基本的に電話での受付が必要となります。

- Severity 1(全断による業務停止)に合致しない、部分的な通信断やその他の事象に関しては、Japan TAC営業日の9:00までお待ちいただくか、業務影響が大きい場合は、Global TAC(英語)でケースオープンを依頼することも可能です。Global TACは英語による24時間対応が可能ですが、Japan TACへの引き継ぎ等は対応しておりません。

Global TACへのケースオープンに関してはテクニカルサービスご利用ガイドの「Global TAC (英語) のサポートを受ける」の項目をご参照ください。

なお、すでにSecure Accessのバックエンドチームが対応を開始している事象である場合、Cisco Secure Access Service Statusに障害の概要が掲載されておりますので、ご確認ください。

参考情報

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします

下記より関連するコンテンツにアクセスできます